Résultats de recherche

Pour la deuxième année consécutive, l’ISIQ (L’institut de la sécurité de l’information du Québec), fait sa campagne d’information (que moi je qualifierais de désinformation) Moi je protège mon identité et lance le site Monidentité.isiq.ca (ça risque donc de devenir un cheval de bataille annuel puisque déjà, l’an dernier j’écrivai Sécurité informatique et entretien de fausse peur). Je suis tout à fait d’accord avec l’information et avec la sécurité informatique. Je suis cependant très amère qu’on continue de parler de vol d’identité en l’associant au Web alors que ce n’est clairement pas un problème internet puisque 90% des vols d’identités se font hors du Web. Alors, on continue de médiatiser le vool d’identité, de l’associé au Web, d’handicapper sérieusement notre commerce électronique qui n’est déjà pas fort et d’omettre de dire que pour se protéger du vol d’identité, il faut s’acheter une déchiqueteuse. Mais ça fait vivre LES FOURNISSEURS de services de sécurité informatique. YÉ

Entretemps, plus de 60% des achats internet effectués par les Québécois en mai, se font hors de nos frontières et le Québec a la moitié moins d’acheteurs en ligne que le reste du Canada. Donc bravo l’ISIQ, continuez vos campagnes d’épouvantes et bientôt, il n’y aura plus à s’inquiéter des très rares occasions de vols d’identités en ligne puisque nous n’aurons tout simplement plus personne qui osera s’y aventurer…

Article publié le lundi, 27 octobre 2008 sous les rubriques Commerce électronique: mythes, Commerce de détail en ligne, Edito sans question et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Aujourd’hui a été mis à jour un rapport SHADOWS IN THE CLOUD: Investigating Cyber Espionage 2.0, un rapport conjoint de Information Warfare Monitor et Shadowserver Foundation. Ce rapport met à jour les tactiques d’espionnages à l’ère du Web 2.0. Il est capital et il illustre clairement le besoin d’éducation et de mise sur pied de politiques de sécurité informatiques. Leur conclusion est d’ailleurs éclairante quant aux besoins d’établir des politiques et des pratiques de sécurités claires et efficaces :

Finally, a major implication of the findings of Shadows in the Cloud relates to the evolution towards cloud computing, social networking and peer-to-peer networking technologies that characterize much of the global networked society today. These new modes of information storage and communication carry with them many conveniences and so now are fully integrated into personal life, business, government and social organization. But as shown in the Shadow investigation, these new platforms are also being used as vectors of malware propagation and command and control (Office of Privacy Commissioner of Canada 2010).

It is often said that dark clouds carry with them silver linings, but in this case the clouds contain within them a dark hidden core. As we document above, blog hosting sites, social networking forums and mail groups were turned into support structures and command and control systems for a malignant enterprise. The very same characteristics of those social networking and cloud platforms which make them so attractive to the legitimate user — reliability, distribution, redundancy and so forth — were what attracted our attackers to them in setting up their network. Clouds provide criminals and espionage networks with convenient cover, tiered defences, redundancy, cheap hosting and conveniently distributed command and control architectures. They also provide a stealthy and very powerful mode of infiltrating targets who have become accustomed to clicking on links and opening PDFs and other documents as naturally as opening an office door. What is required now is a much greater reflection on what it will take, in terms of personal computing, corporate responsibility and government policy, to acculturate a greater sensibility around cloud security.

Sur le site de Infowar monitor, on peut lire un commentaire qui m’interpelle particulièrement :

Is the cyber threat overblown?

Am I the only person — well, besides Glenn Greenwald and Kevin Poulson — who thinks the “cyber-warfare” business may be overblown? It’s clear the U.S. national security establishment is paying a lot more attention to the issue, and colleagues of mine — including some pretty serious and level-headed people — are increasingly worried by the danger of some sort of “cyber-Katrina.” I don’t dismiss it entirely, but this sure looks to me like a classic opportunity for threat-inflation.

Mind you, I’m not saying that there aren’t a lot of shenanigans going on in cyber-space, or that various forms of cyber-warfare don’t have military potential. So I’m not arguing for complete head-in-the-sand complacency. But here’s what makes me worry that the threat is being overstated.

Toute nouvelle technologie devient une porte d’entrée possible des cyberespions. La porte la plus facile à utiliser a toujours été et restera celle de l’humain et non pas celle des machines. Ce sont les usagers eux-mêmes qui représentent le plus grand risque. C’est vieux comme le monde et ça le restera pour les temps à venir. Ayant travaillé à Bell Canada, je suis au fait des risques d’intrusions que posaient les systèmes téléphoniques modernes. Ayant aussi fait une formation d’officier lors de mon passage au Collège Militaire Royal de St-Jean, lors de nos cours de géostratégie et d’histoire militaire, nous parlions du concept d’épée et de boucliers. Ce concept dit en gros que pour chaque épée qu’on développe, un bouclier peut être développé pour la contrer et vice-versa. Cette lutte épée vs bouclier est donc incessante depuis la nuit des temps et risque fortement de continuer. Comprenez bien que le débat sécuritaire est capital, mais il a aussi tendance à facilement dégénérer et à créer de fausses peurs qui justement servent à faire vivre l’industrie de la sécurité et de la paranoïa, nommément, celle de l’ISIQ dont j’ai maintes fois parlées ici et celle du Web 2.0 bashing et de la baloune du vol d’identité. Les derniers chiffres de Phonbuster parle d’une baisse constante du vol d’identité au canada et comme je l’ai maintes fois répété, le vol d’identité n’est pas un problème Web puisque 70% de ceux-ci se font dans votre récupération, vos déchets, par téléphone et dans votre boîte aux lettres.

Bien des conneries ont été dites aujourd’hui par rapport à Twitter et aux autres technologies Web 2.0 cités dans ce rapport. J’aimerais juste ici répété ce qui est écrit noir sur blanc dans ce même rapport :

The attackers’ command and control infrastructure consists of three interrelated components. The first component consists of intermediaries that simply contain links, which can be updated, to command and control servers. During our investigation we found that such intermediaries included Twitter, Google Groups, Blogspot, Baidu Blogs, and blog.com. The attackers also used Yahoo! Mail accounts as a command and control component in order to send new malicious binaries to compromised computers. On at least one occasion the attackers also used Google Pages to host malware. To be clear, the attackers were misusing these systems, not exploiting any vulnerability in these platforms. In total, we found three Twitter accounts, five Yahoo! Mail accounts, twelve Google Groups, eight Blogspot blogs, nine Baidu blogs, one Google Sites and sixteen blogs on blog.com that were being used as part of the attacker’s infrastructure. The attackers simply created accounts on these services and used them as a mechanism to update compromised computers with new command and control server information. Even a vigilant network administrator looking for rogue connections exiting the network may overlook such connections as they are routine and generally considered to be safe web sites. The use of social networking platforms, blogs and other services offered by trusted companies allows the attackers to maintain control of compromised computers even if direct connections to the command and control servers are blocked at the firewall level. The compromised computers can simply be updated through these unblocked intermediaries to point to a new, as yet unknown, control server.

Article publié le mardi, 6 avril 2010 sous les rubriques Commerce électronique: mythes, Edito sans question, politique et internet, Technologies Internet, Twitter ou le microblogging et Web 2.0.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

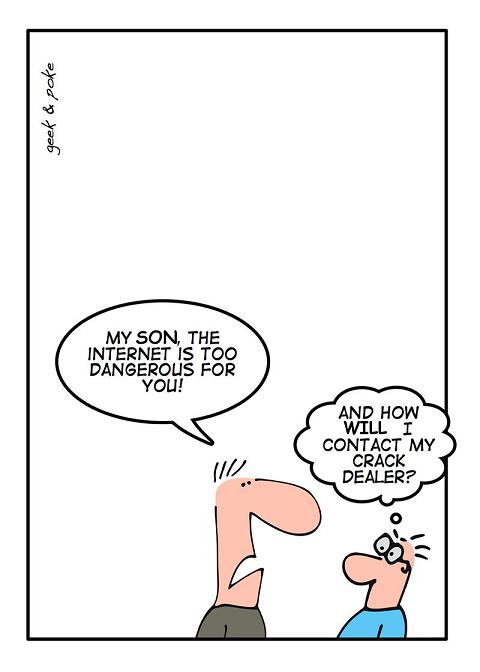

Je disais hier à madame charrette à quel point la désinformation qui se fait à propos du Web (notamment avec la campagne de peur de l’ISIC financé avec nos impôts) nuit au Web et entraîne une perception largement faussée par rapport à celui-ci. Comme l’exemple des gens qui croient de plus en plus que le vol d’identité ça se passe sur le Web alors que 90% des vols d’identités sont ailleurs. Ainsi, selon Techdirt, les parents américains croient le Web plus dangereux que la drogue ou l’alcool au volant !$#%?Y@

Cette imbécilité est bien résumée par le souvent d’à-propos GeekandPoke

Article publié le mardi, 2 décembre 2008 sous la rubrique Personnel et peut-être même hors sujet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Crédit: Christian Côté, Société Radio-Canada

Je sors à peine de chez madame Christiane Charrette et je suis encore fébrile de cette rencontre avec cette femme extraordinaire qu’est madame Charrette, mais aussi de la rencontre de Madame Vanessa Van Durme avec qui j’ai eu le bonheur de dialoguer avant et durant l’entrevue. Quelle femme inspirante et captivante! Elle sera d’ailleurs en spectacle au théâtre LaChapelle pour présenter le spectacle Regarde Maman, je danse, qui tourne aux quatre coins de la planète depuis déjà deux ans. J’ai vraiment hâte de la voir demain soir et je sais déjà que je suis mieux d’y aller avec mes papiers-mouchoirs et sans maquillage. Étant donne le sujet (l’histoire de sa transsexualité) je risque d’être très émotive.

J’ai aussi pu remercier Madame Charrette d’avoir indirectement participé au fait que je sois encore en vie aujourd’hui et à la fin de l’émission, le réalisateur, Bruno Guglielminetti est venu me porter un courriel de Maryse Chartrand, qui était LA grande responsable du sujet ce jour-là (le suicide et son film Le voyage d’une vie). Elle me remercie, mais c’est plutôt à moi de la remercier. De les remercier en fait (elle et madame Charrette) parce que lorsque l’on fait de la radio et que l’on aborde des sujets délicats, on ne sait jamais tout le bien que l’écoute de ces sujets peut faire aux auditeurs. J’ai déjà parlé de l’utilité du blogue comme outil de catharsis, mais il est aussi clair que cette émission particulière de l’automne dernier a été une catharsis salvatrice pour moi.

Aussi, certaines personnes me demandent d’où je tire les chiffres dont j’ai parlé lors de l’émission, alors les voici,

Pourquoi devrions-nous nous intéresser à l’économie numérique, un petit vidéo explicatif

La firme de consultation PhocusWright prédit qu’internet supplantera les agents de voyages traditionnels en 2007. La proportion des produits de voyage vendus en ligne devrait alors atteindre 54%. (Conférence pour Tourisme Mauricie, Internet : mode de communication directe avec la clientèle (PDF))

L’absence d’intermédiaires touristiques canadiens en ligne (lire aussi l’américanisation de notre tourisme en ligne)

eReadiness index de The Economist (mon billet de 2005 et les chiffres de 2008)

Les achats en ligne des Québécois qui sont faits hors du pays de 30 à 60% chaque mois

Moins de 10% des vols d’identités se font sur le Web

La campagne de peur de l’ISIC, financé entre autres par nos impôts

Le programme les Clés du Tourisme de la province de l’Ontarioli>

Yulbiz, groupe de rencontre gratuite de gens d’affaires s’intéressants aux blogues et vice-versa.

Le chapitre de Montréalli>

Le blogue de mon copain et cofondateur de Yulbiz, Philippe Martin deN’ayez pas peur

Les politiciens français dans Second Life lors des dernières présidentielles françaises

Pourquoi Québec-Solidaire est efficace dans Twitter

Twitter pour les nuls

L’association des transsexuels(les) du Québec si vous avez besoin d’aide ou si vous voulez faire des dons.

Mon blogue transsexuel Femme 2.0

L’enregistrement de l’émission n’est pas encore en ligne, mais d’elle qu’elle le sera, je ferai une Mise-è-jour (MAJ) ici même. Si j’ai oublié quelque chose (j’ai tellement parlé) n’hésitez pas à me le faire savoir

MAJ

Entretiens avec Christiane Charette (MP3)

La 2e portion de l’entrevue en présence de Madame Van Burne (mp3)

Article publié le lundi, 1 décembre 2008 sous les rubriques Blogue, Blogues d'affaires, Commerce de détail en ligne, Economie des affaires électroniques, Innovation, Médias qui sollicitent mes avis, Médias sociaux, politique et internet, Second Life, statistiques des affaires électroniques, Tourisme en ligne, Twitter ou le microblogging et Yulbiz.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

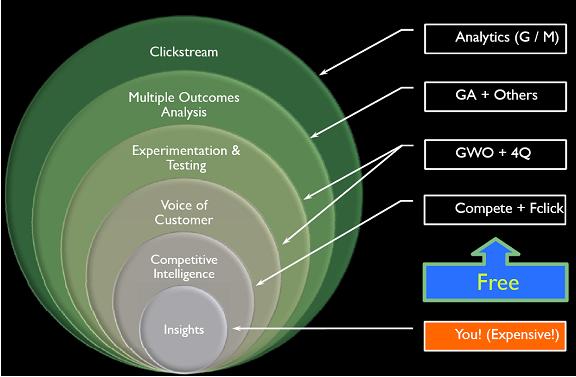

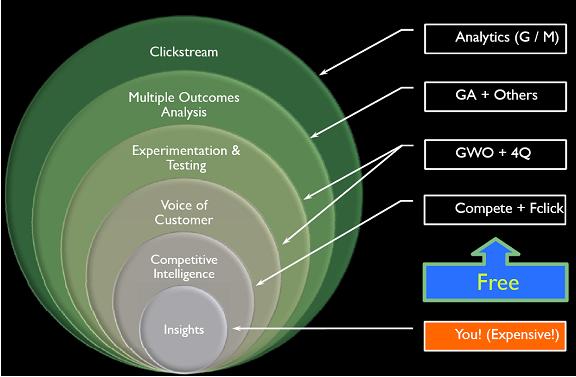

La semaine dernière, c’était la journée sur le 360 Web analytics d’InfoPresse. La journée était spécifique à la réalité de l’utilisation des outils statistiques d’analyse d’une présence web efficace. Les conférenciers locaux ont bien situé l’utilisation de ces outils dans le contexte d’affaires, mais c’est sans contredit l’évangéliste Google Avinash Kaushik que personnellement j’attendais. J’ai eu l’occasion de revoir bien des têtes connues et de serrer la mais au sympathique Stéphane Hamel. Je dois cependant avouer qu’une vieille routière comme moi est restée un peu sur sa faim. C’est bien de situer l’utilisation des outils stats dans un contexte d’affaires et de savoir comment vendre cette idée à son patron, mais quoi encore. Il n’y avait pas vraiment de trucs de pros, de révélations innovantes, de « how to » spécifique. Mais c’est peut-être la formule qui est faite ainsi ? Pourtant, monsieur Jacques Warren a demandé en début de session combien de gens avaient et se servaient de stats sur une base régulière et presque toutes les mains se sont levés. Où était donc le steak ?

Un gentil résumé des présentations a été fait par mes anciens associés d’Adviso Conseil ici, ici, et ici.

Le « steak » c’était peut-être une diapo spécifique d’ Avinash Kaushik qui présentait différents outils statistiques gratuits qui peuvent permettre aux entreprises de monitorer différents aspects d’un processus continu d’analyse statistique Web.

Puis cette autre diapo qui dévoile les outils que M. Kaushik préconise pour chacune des étapes statistiques.

Clickstream : Omniture, Google Analytics, Unica, Webtrends, Indextools, ClickTracks, CoreMe5trics, Gatineau

Multiple outcomes: iperceptions, ForeSee

Experimentation & Testing : Offermatica, Google website optimizer, Optimost

Voice oc Customer: iPerceptions, ForeSee, Ethnio,

Competitive intelligence: HitWise, Compete, Technorati

Foundational tools: Coradiant, Maxamine

Article publié le mardi, 22 avril 2008 sous les rubriques Commerce de détail en ligne, Marketing 2.0, Moteurs de recherche et référencement de sites Web, Outils et références, Référents, statistiques des affaires électroniques et Tourisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Avinash Kaushik, Google Plus, InfoPresse, Jacques Warren, Outils statistiques Web, Stéphane Hamel.

Plusieurs nouvelles m’interpellent ces jours-ci. Tout d’abord, c’est la semaine de la sécurité informatique (chez Dominic Arpin). C’est une très bonne nouvelle en soi. Surtout que pour la première fois, un site paragouvernemental s’ouvre « officiellement » à l’ère Web 2.0 en instituant un blogue. D’accord, ils sont un peu lèche-cul médiatique en n’invitant que les blogueurs des médias dans leur blogroll très illusoirement intitulé « communauté des blogueurs » (sic). Ils ont pourtant été conseillés par les très pertinents Philippe Martin et Christian Aubry. N’écoutent-ils pas les conseils que ces gens très bien informés leur ont certainement donnés? Mais c’est une autre histoire. Revenons plutôt à mon propos. Une semaine de la sécurité informatique et de la protection des renseignements personnels. Monsieur et madame tout-le-monde ont vraiment besoin d’informations de qualité à cet effet et le site semble livrer la marchandise. Cependant, je trouve insidieux, qu’encore une fois, on associe le vol d’identité à Internet. C’est même le thème principal de la campagne.

Bienvenue sur le blogue de l’ISIQ, lancé dans le cadre de la première campagne québécoise sur la sécurité de l’information et la protection des renseignements personnels. Le vol d’identité lié à l’utilisation d’Internet est le thème principal de cette première campagne de communication basée à presque 100 % sur Internet.

Quel est l’objectif de la sécurité informatique? Est-ce de nuire à sa propre industrie en propageant, (probablement involontairement) les mythes qui ont la peau si dure et nuisent à l’industrie qu’elle devrait protéger?

À cet effet, il est cocasse de remarquer qu’ils mettent un hyperlien sur le site de Sécurité Publique Canada, où on apprend à réellement se protéger du vol d’identité. Incidemment, sur le texte de 10 recommandations, une seule s’adresse à l’Internet!

Je réagis aussi à la nouvelle de Technaute Les Québécois peu soucieux du vol d’identité. C’est une mauvaise nouvelle pour les Québécois qui doivent se soucier de ce fléau, mais une excellente nouvelle pour le commerce électronique qui végète au Québec depuis trop longtemps à cause de peurs non vérifiées, liées à la sécurité des transactions en ligne.

Je mets aussi cette nouvelle en perspective, en citant un récent tableau d’eMarketer, qui classe les pays par le pourcentage de leurs sites Web infectés par des programmes malveillants (espiogiciel et autres). On y remarque que les sites canadiens finalement, ne sont pas si dangereux que ça…

Tableau des pays ayant des sites web contenant des programmes malveillants (% du total)

Article publié le mardi, 12 juin 2007 sous les rubriques Blogue, Blogues d'affaires, Commerce électronique: mythes, Edito sans question, Gouvernement électronique, Marketing 2.0, Marketing Internet, Medias et Internet, politique et internet et Web 2.0.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.