Archives pour cybersécurité

Dans mon récent billet La mauvaise idée pour les entreprises, du code QR comme outil d’identification du certificat de vaccination, j’expliquais pourquoi il sera dangereux pour les entreprises de vérifier le code QR de leurs clients. Maintenant je vais vous expliquer Comment vérifier les passeports vaccinal sans compromettre la sécurité de vos infrastructures numériques?

Au moment d’écrire ces lignes et comme suite à l’annonce du ministre de la Santé Christian Dubé, nous savons maintenant qu’à partir du 1er septembre, les entreprises auront le fardeau de devoir vérifier le code QR de leurs clients avec une application numérique gouvernementale développée à cet effet. Selon de JdeM :

Code QR et pièce d’identité

C’est sur une application mobile gratuite que le passeport vaccinal sera rendu disponible, a expliqué le ministre de la Santé. Les citoyens qui n’ont pas de téléphone pourront aussi présenter leur passeport en format papier. Les utilisateurs devront montrer leur code QR dans les lieux qui requièrent le passeport et il faudra également présenter une preuve d’identité avec photo.

Au moment d’écrire ces lignes, nous savons encore très peu de choses sur l’application gouvernementale devant permettre aux entreprises de vérifier le code QR de leurs clients. Nous savons cependant qu’il s’agira bien de devoir lire un code QR et que cette action, tel que démontré dans mon précédent billet, une porte grande ouverte pour compromettre les infrastructures numériques des entreprises.

La solution sécuritaire pour lire le code QR des entreprises

La manière la plus sécuritaire de lire le code QR des clients des entreprises sans compromettre la sécurité de son infrastructure informatique est de s’assurer que le lecteur de code QR, soit dans un environnement complètement externe à celui de l’entreprise. Pour ce faire, vous devriez acheter des téléphones intelligents les moins dispendieux possibles et ne télécharger sur ceux-ci que l’application de lecture de code QR qui sera fourni par le gouvernement. Deuxièmement, ce(s) téléphone(s) devraient se brancher à un dispositif wi-fi complètement indépendant du reste de votre infrastructure numérique et de vos connexions internet. Comme ça, si jamais un de vos clients tentait d’hameçonner vos systèmes, il sera dans un environnement vide et complètement coupé de votre infrastructure qui elle sera épargnée des intrusions possibles. Voilà.

MAJ

Sur Facebook on me pose une question:

-Question et pour nous qui serons obligés de le faire Comment on protège nos données personnelles? merci

-côté citoyen ou entreprise?

-côté citoyen

-Utilisez un code QR papier au lieu de l’application et pour les données personnelles de santé derrière le code QR, il est trop tôt pour se prononcer et de toute manière, vous n’avez aucun contrôle là-dessus, malheureusement…

Article publié le mercredi, 11 août 2021 sous les rubriques cybersécurité et hacking.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Code QR, passeport vaccinal.

À ce que je comprends des annonces du gouvernement, le code QR et plus spécifiquement le code QR dynamique risquent de devenir l’outil de vérification des gens qui seraient vaccinés. Chez Radio-Canada :

(…)Qui plus est, a ajouté Christian Dubé, si elle devait être utilisée, la preuve vaccinale n’empêcherait personne, vacciné ou non, de recevoir des services jugés essentiels. Seuls les activités et les services non essentiels pourraient être assujettis à sa présentation.

(…) Cette preuve vaccinale devrait prendre la forme d’un code QR transmis aux personnes pleinement vaccinées par voie électronique.

Les services non essentiels seront ceux offerts par les entreprises privées. Soit les restaurants, bars, gymnases, théâtres en autres. Ils seront ceux qui devront scanner les codes QE afin de valider (ou pas) la vaccination de leurs clients. Or, le code QR est une technologie particulièrement pernicieuse, permettant de très nombreux types de cybercrimes. Ce seront donc les entreprises (et/ou leurs employés qui vérifieraient le code QR à partir de leurs téléphones personnels) qui seront les premières victimes de l’usage généralisé de cette technologie.

Sur le site Avantdecliquer on peut lire :

Le QR code, une cyber-menace en vogue.

Omniprésents dans nos vies, les utilisateurs n’ont pas pleinement conscience des risques liés à l’utilisation des QR codes. Les hackers exploitent cette technologie en partageant une URL malveillante vers un site de phishing. Ils peuvent également propager un malware ou encore collecter des données personnelles.

Ces agissements malveillants peuvent déclencher différentes actions :

• Ajouter une liste de contacts et s’en servir pour lancer des campagnes de phishing

• Lancer des appels téléphoniques vers des services payants

• Envoyer des SMS aux personnes avec une mauvaise réputation ou recherchées par les forces de l’ordre

• Écrire des e-mails

• Effectuer des paiements

• Accéder à vos comptes bancaires

• etc..

La difficulté est de ne pas savoir où mènera ce code avant de l’avoir scanné.

Scénario catastrophe

Supposons un filou qui veut pénétrer les systèmes informatiques du Centre Bell, ou acquérir les informations confidentielles de la jolie serveuse du resto du coin. Il n’aura qu’à présenter un code QR de son propre cru, le faire scanner par le préposé à l’accueil, être surpris que le code ne mène pas à la page des informations sur la vaccination Covid, être refusé d’entrer et simplement partir en marchant. Ce seront donc l’entreprise et/ou leurs employés, qui récolteront les retombées négatives potentielles d’une telle opération.

L’inutilité du code QR comme outil de validation

Supposons aussi qu’un personne particulièrement habile avec Photoshop, recrée le formulaire de validation de vaccination de la page de Santé Québec, dans les moindres détails, incluant la signature du ministre et une fausse page Chrome avec l’URL de destination, il suffira par la suite de créer son propre Code QR et de le diriger vers une page Web avec l’image Photoshopée, pour paraître avoir été vacciné alors que ce ne serait pas le cas.

Dans ces deux cas de figure, nous pouvons conclure que le code QR engendrera un très grand risque informatique pour les entreprises et leurs employés et qu’il pourrait être relativement facile de déjouer le système de vérification de qui est vacciné ou pas.

Vous pourriez aussi aimer:

Chez Forbes, I Don’t Scan QR Codes, And Neither Should You

Chez Radio-Canada Facile à décoder, le code QR des vaccinés inquiète des experts en cybersécurité

Chez Phonandroid QR Codes : attention, les hackers s’en servent pour pirater les smartphones

Article publié le mardi, 13 juillet 2021 sous les rubriques cybercriminalité, cybersécurité et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Covid-19, passeport sanitaire, passeport vaccinal, Preuve de vaccination.

C’est pour l’Association Québécoise des Tarificateurs-vie que dans deux semaines, je serai conférencière à propos de la cybercriminalité web et médias sociaux. J’y parlerai du web, du deepweb et du darkweb, de hacking, de fraude publicitaire, des dangers des médias sociaux, de haine, de cyberagression sexuelle, de gestion des risques et de solutions possibles. Il s’agit d’un très vaste sujet que je ne pourrai que couvrir partiellement. Vous pouvez trouver mon PowerPoint ici-bas.

Article publié le vendredi, 9 avril 2021 sous les rubriques À titre de conférencière, cybercriminalité, cyberintimidation et cybersécurité.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Association Québécoise des Tarificateurs-vie.

Il y a maintenant deux semaines, Twitter a décidé de bannir unilatéralement Trump de sa plate-forme. Facebook et plusieurs autres outils sociaux ont suivi. Les jours suivants, 70 000 comptes de sympathisants de Trumps ont aussi été bannis de Twitter. Ils se sont alors réfugiés sur la plate-forme Parler. Cette plate-forme était hébergée chez AWS, Amazon Web Services. Les applications étaient disponibles sur Androïd de Google et le AppStore d’Apple. Elle a rapidement aussi été déplatformée de toutes les plateformes.

Quelques jours après son coup d’éclat, Jack Dorsey, le CEO de Twitter reconnaissait que sa décision créait un dangereux précédent. Selon la CBC :

Dorsey acknowledged that shows of strength like the Trump ban could set dangerous precedents, even calling them a sign of “failure.” Although not in so many words, Dorsey suggested that Twitter needs to find ways to avoid having to make such decisions in the first place. Exactly how that would work isn’t clear, although it could range from earlier and more effective moderation to a fundamental restructuring of social networks.

Durant le même moment, le copain Mitch Joël sur son Facebook, y allait de sa propre perspective.

What is “free speech”?

I saw a tweet that stated:

“Don’t be fooled. Big Tech isn’t shutting down accounts due to ‘risk.’ They’re trying to control what you READ. What you THINK. What you BELIEVE. They’re after one thing: control. Because control means power. Don’t let them win.”

I’m not a politician.

I’m not a scholar of the law.

I’m not even American.

I’m someone that pays a lot of attention to technology, consumer behavior, and media.

I’m someone that used to publish print magazines, and was a music/culture journalist in the pre-historic ages (before the web).

A time and place where ALL content was controlled through a tight and small media filter (because creating and distributing content was hard and expensive).

The web brought forward one simple (but massive) change:

The ability for anyone to publish their thoughts in text, images, audio and video… instantly and for free for the world to see.

Content was no longer hard and expensive to create and distribute.

A scarcity to abundance model.

That doesn’t mean that all content gets the same distribution.

That doesn’t mean that all content gets the same attention.

It, simply, means that whether it’s a tweet, blog post, article, podcast, video on YouTube or even a newsletter – it has the capacity to reach a massive audience without any friction.

I’m going to re-write that tweet from above from my own perspective:

Don’t be fooled.

Big Tech doesn’t really care about your tweets.

They’re not trying to control what you READ.

The more people that you follow, and the more people that create content is how their business model and platform expands.

They want you to see much more content, but – unfortunately, most people will only follow those who create content that is aligned with their values and aspirations.

They don’t really care much about what you THINK, but they do care a lot about showing you more content that you tend to follow, like, share and comment on.

They are after control… but not control of what you read, think, or believe.

They’re after control of a marketplace.

To build, as

Scott Galloway

calls it: an “unregulated monopoly” (with a large and deep moat around it).

The power that they seek is not over what content flows through their platforms, but rather that ALL content flows through their platforms, and that you spend as much time as possible within their walls.

Big Tech doesn’t win by suspending, deleting or censoring any content.

Big Tech wins by having as many people as possible on the platform, creating, sharing, connecting and spending their time on it.

Your attention and content becomes the data that makes them powerful.

Follow the money.

In fact, blocking and moderation is the way that they lose.

It costs money, time, human capital, and energy to moderate and deal with content that offends, break laws, etc…

The more that people don’t connect, or when those connections get broken (users leave, people unfollow people), the worse the platform performs.

If people question the quality of the platform, they may leave the platform for other spaces.

And, ultimately, the most important thing to understand is this: they are the platform and not the content creators.

They don’t care about your content, they just want your data.

The content creators are us.

You and I.

No content creators… no platform.

No growth for “Big Tech.”

Should they regulate what content we create and put on their platform?

Clearly, they have to because we can’t do it for ourselves.

Should the government be a part of this regulation?

Absolutely.

I do not want a public or private business deciding what is/isn’t free speech (that’s the role of government and the law).

We know the rules.

We know what is right.

We know what is wrong.

Yet, here we are.

We’re slamming the platform that allows the content to flow, and not the content creators for publishing these thoughts in the first place.

Don’t be mistaken.

Don’t be confused.

The problem isn’t the platform.

The platform and their use of your personal data is their big issue.

The problem is you and I.

It’s our inability to accept a difference of belief.

It’s our inability to not be able to distinguish between what is right and wrong.

It’s our inability to see and hear those who feel like they have not been seen or heard.

It’s our inability to accept responsibility for what these platforms have become.

It’s our inability to know the difference between fake and true.

It’s our inability to see how locked into the cult or personality we’ve become.

That saddens me to no end.

I always thought that the Internet would enable a thousand flowers to blossom over the handful of old trees that truly controlled what media our society was offered and afforded.

That gift came true… and we seem to be blowing it.

Not all of us.

Just some of us.

Just enough of us.

But those “some of us” are awfully loud.

Don’t let them drown out what is truly there.

The platforms enable many voices, in many unique niches to have a voice, build a business and tell better/more interesting stories.

I’ve met some of the most fascinating people in the world because of these platform.

Some of my best friends and best business successes have happened because of these platforms.

Justice isn’t blaming Big Tech.

Justice is using these platforms to bring people together.

Justice is using these platforms to bring more voices out into the open.

Justice is using these platforms to make connections with people that you would never have had a chance to connect with.

Justice is using these platforms to learn, grow, share and improve.

Control may be power.

If it is, control who you follow.

Control what you read.

Control what you post.

Control what you comment on.

Control what you like.

Control what you share.

Control the messages from those seeking to do harm.

Control your knowledge of how media works.

Control your filters.

Control your experience.

Control your future

Je lui fis cette réponse :

Free speech always had it’s limits. Those limits were regulated by the laws. The web is transnational and the laws difficultly applies to a no-border environment. We solved the problem for the sea, Antartica and celestial bodies by developing transnational treaties to managed them. Big tech have become transnational states and have their own political agendas. One of them is to choose the best “friendly environment” to keep making money without having to regulate too much. Trump is not considered as a positive actor in their scheme of things. Furthermore, even tho they are transnational, they are set in the US. This is were they could more effectively be regulated or not. they also have political opinions. So I do not agree with you that they don’t care about the content. In general they don’t. But if some contents or users are perceived has a potential menace to them as a money making machines, they will surely become avid actors in the taking down of those threats and they did. My humble opinion

Je me posais alors la question, comment la décision unilatérale des entreprises de médias sociaux de censurer des dizaines de milliers d’usagers, risque d’avoir un impact sur leurs responsabilités civiles et criminelles?

Voici donc le passionnant échange que j’ai eu avec Me Vincent Gautrais. L’utopie juridique dont je discutais avec lui est ici : Une utopie qui permettrait un cadre juridique international du cyberespace

Article publié le jeudi, 21 janvier 2021 sous les rubriques cybercriminalité, cyberintimidation, cybersécurité, Démocratie en ligne, Droit et Internet, Edito sans question, Facebook, Médias sociaux, politique et internet, Stratégie d'affaires, Technologies Internet, Terrorisme en ligne et Twitter ou le microblogging.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Donald Trump, Jack Dorsey, Mitch Joel, Parler, Vincent Gautrais.

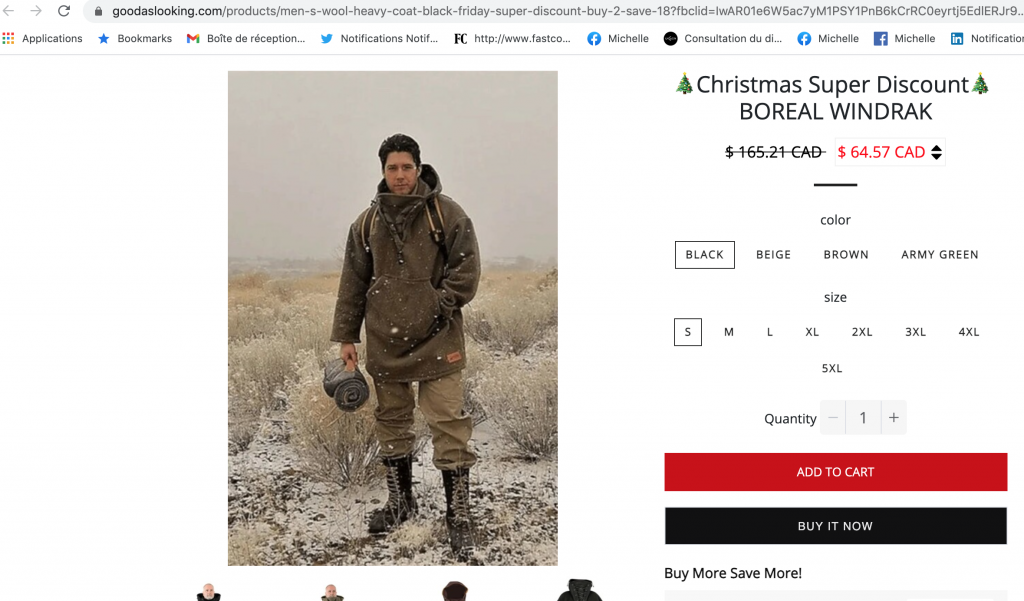

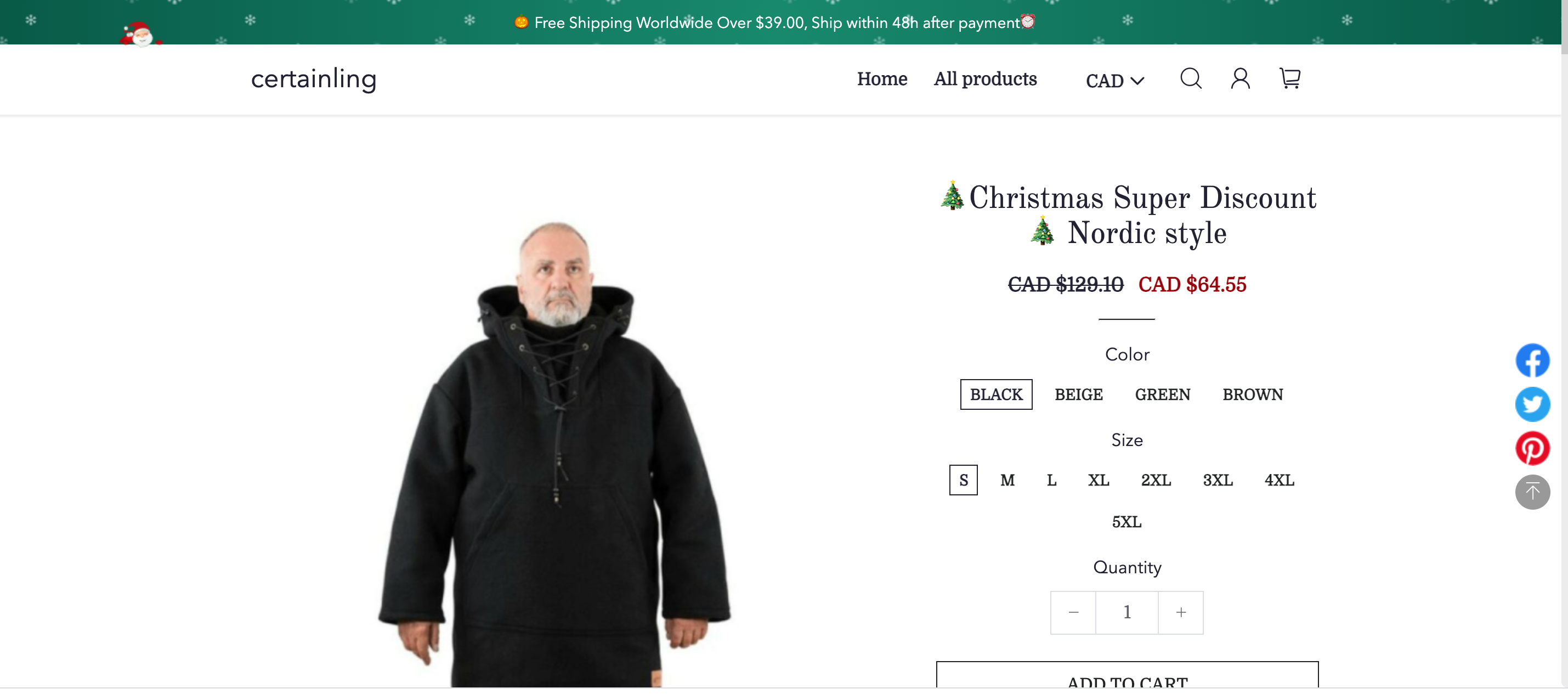

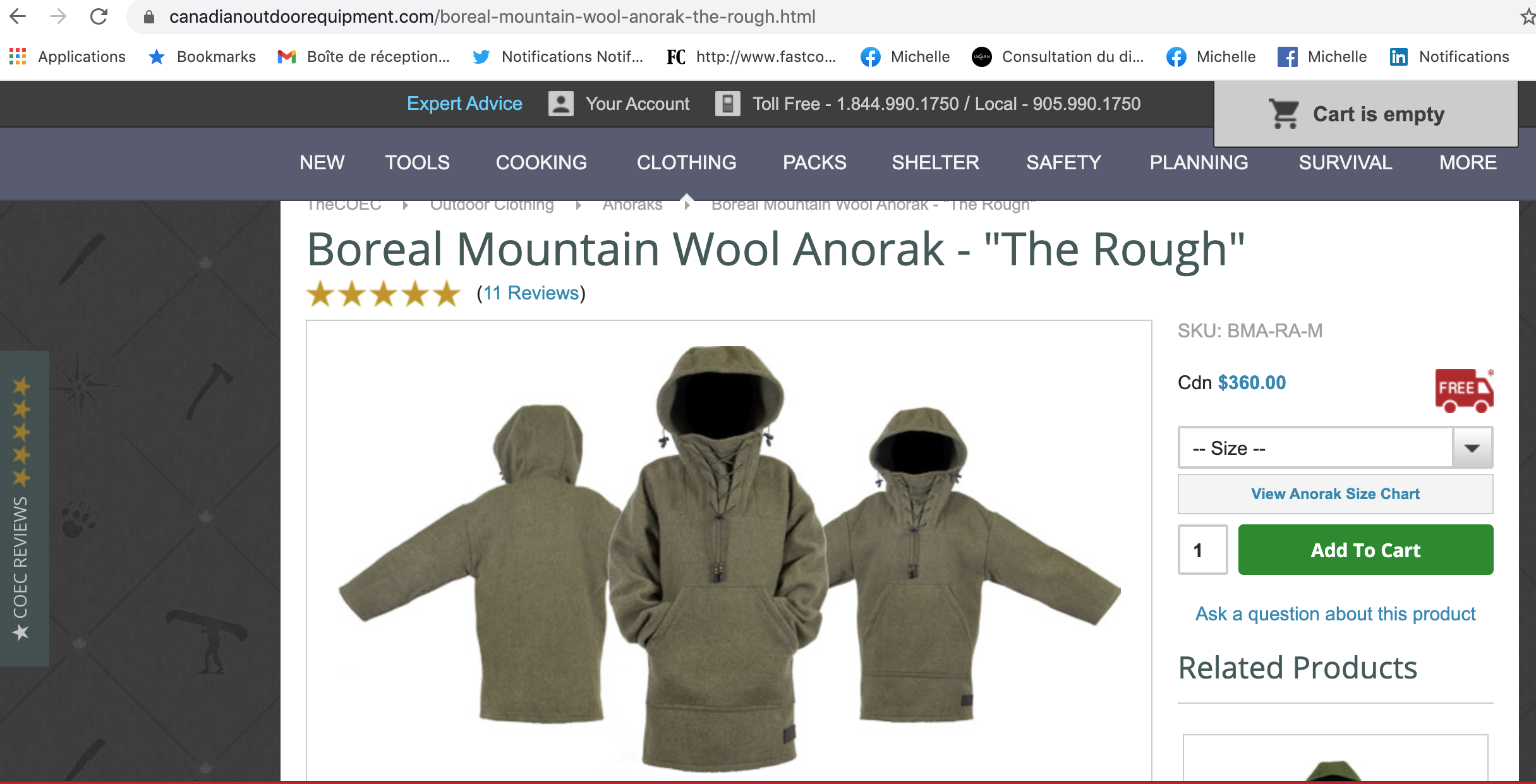

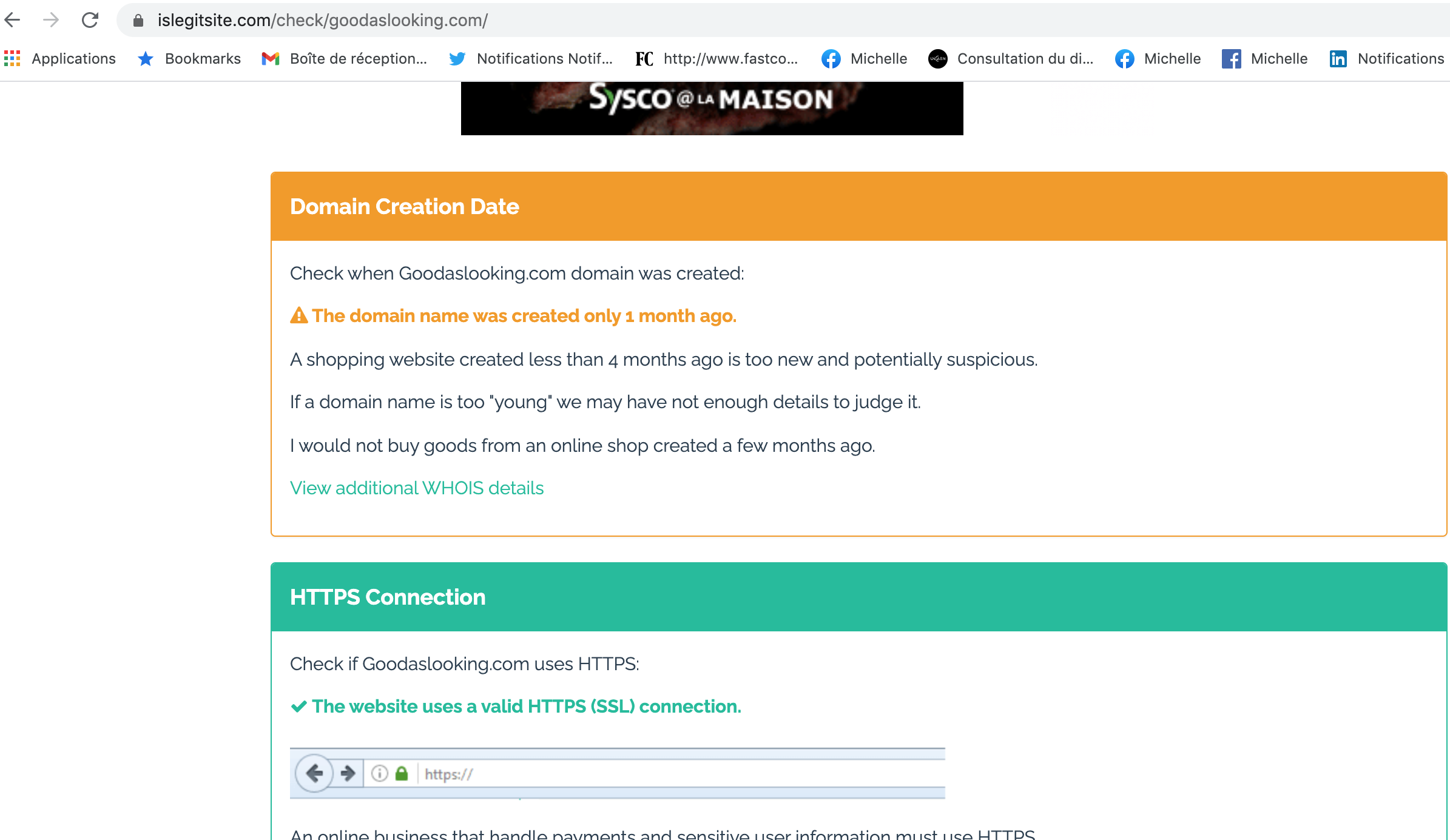

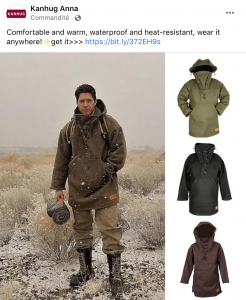

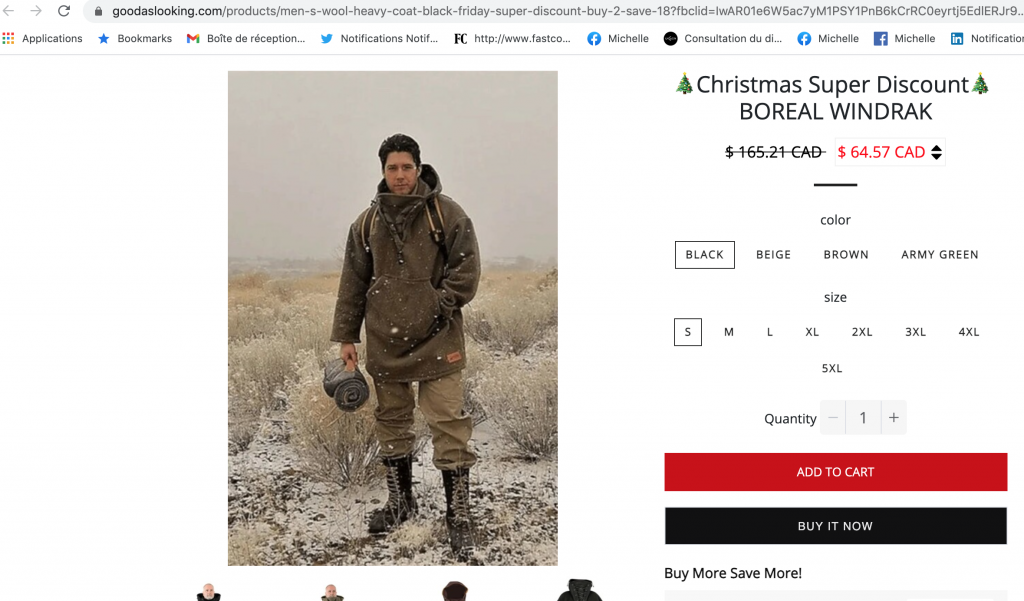

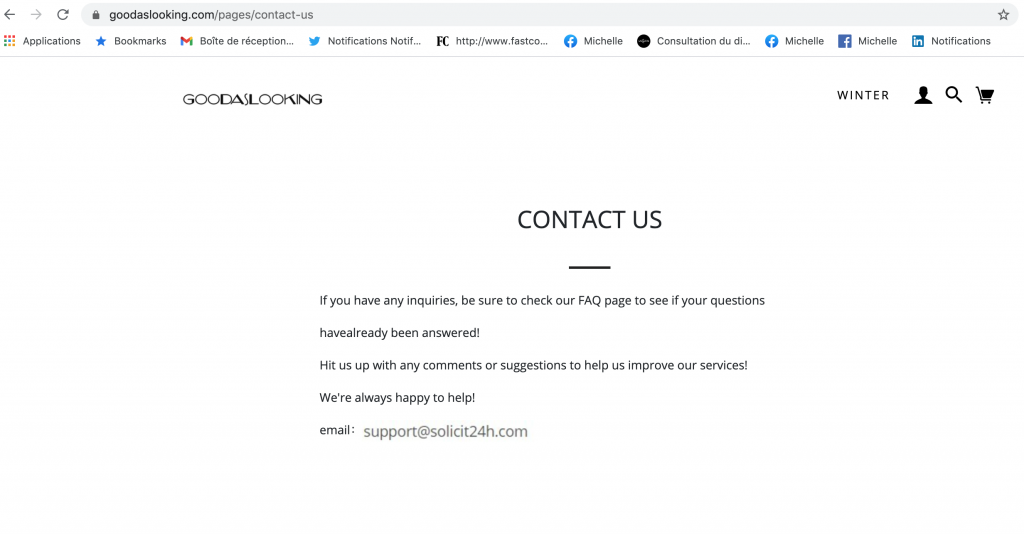

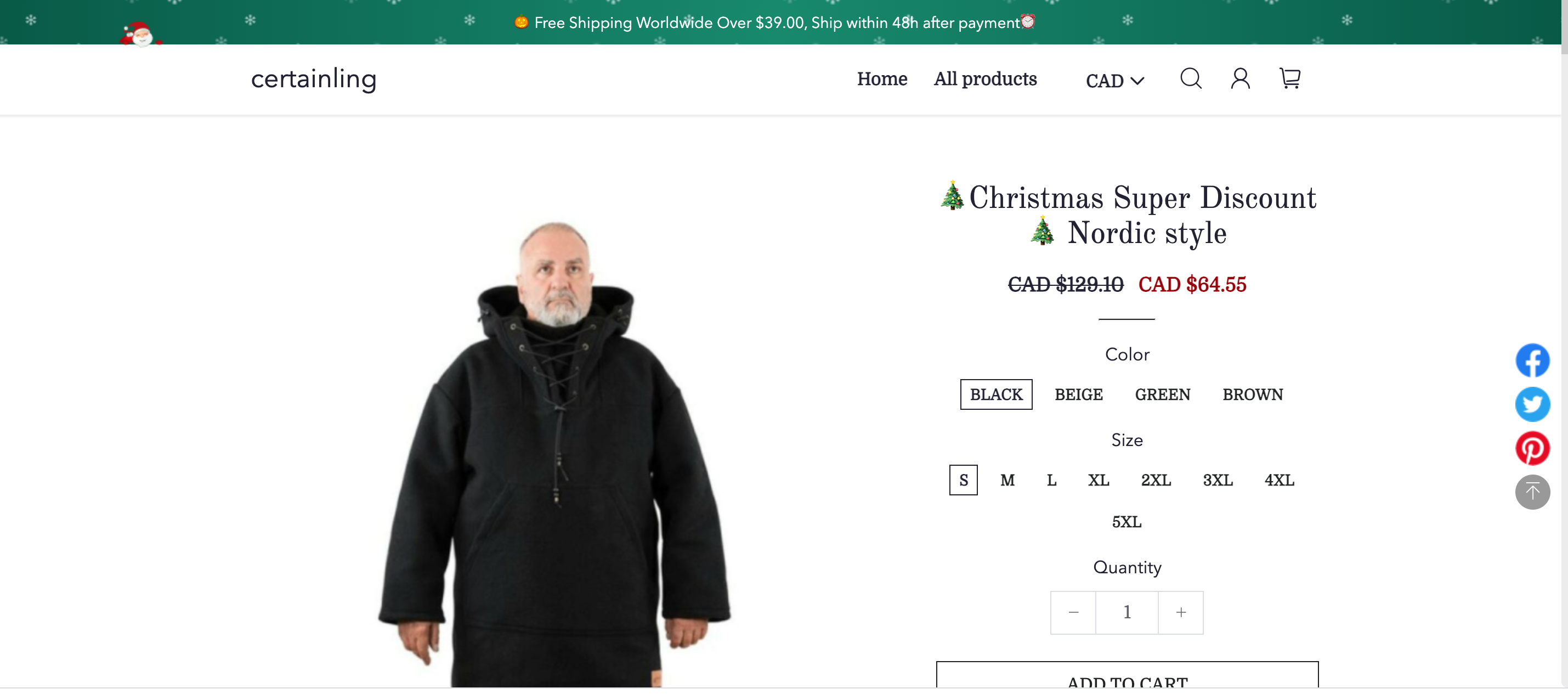

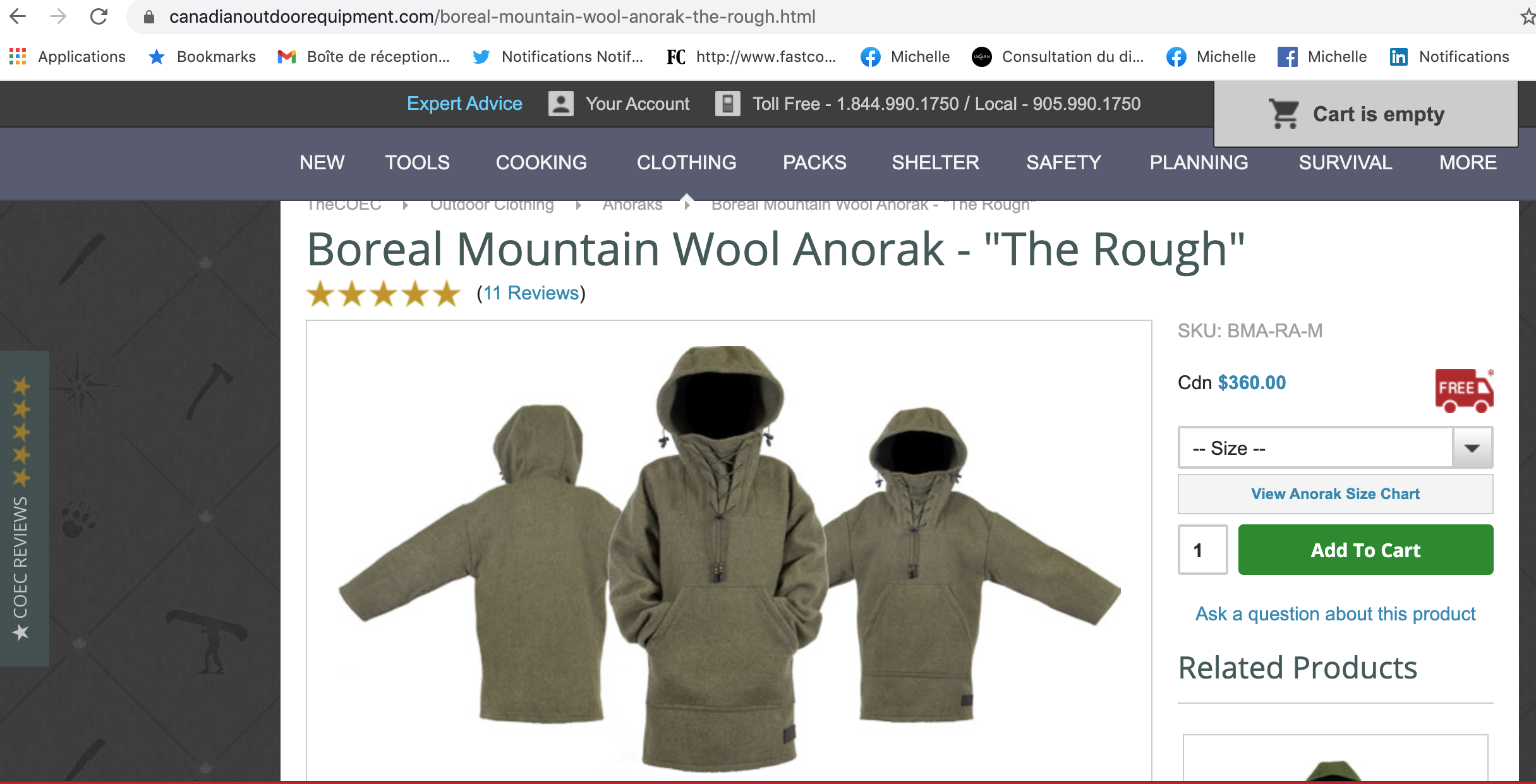

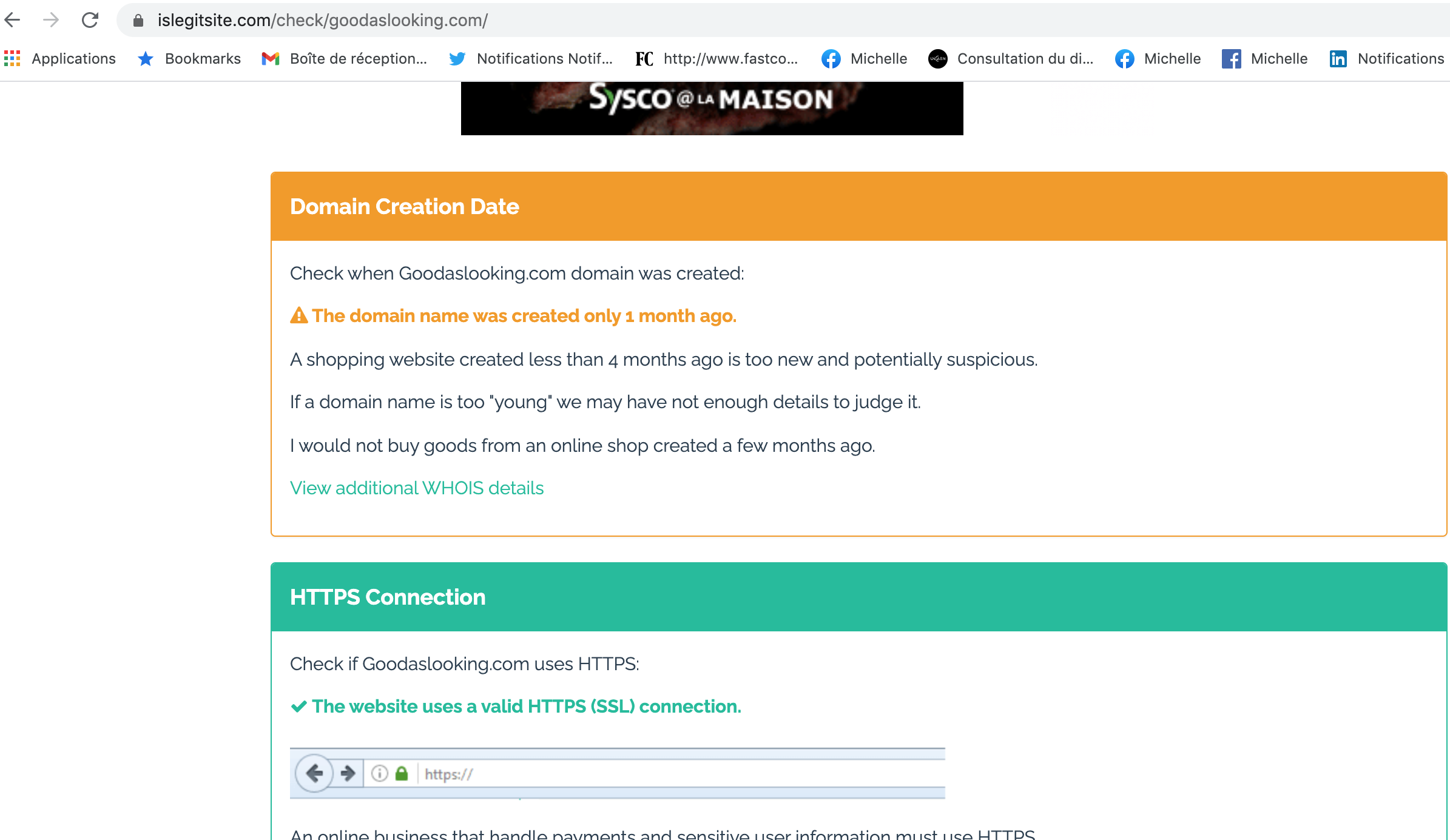

Depuis quelques jours, sur mon fil Facebook je vois défiler une orgie de publicités trompeuses pour vendre un anorak 100% laine à un prix dérisoire. Toutes ces publicités redirigent vers des sites qui ont moins d’un mois d’existence et qui à première vue, semblent tout à fait légitimes. Sauf qu’ils font un vol de propriété intellectuelle (des photos notamment) et qu’ils disent vendre à une fraction du prix, ces mêmes anoraks de la compagnie Borealmountainanoraks canadienne Canadianoutdoorequipment qui se détaillent de $360 à $421. Mais ces filous vous vendraient la même chose pour $64.55.

Pubs frauduleuses

Sites frauduleux

Le seul hic est que vous risquez fortement de ne jamais recevoir votre achat.

site légitime

L’ironie de la chose est que plus je dénonce à Facebook cette escroquerie, plus je revois cette même publicité, mais avec un nouveau nom de compagnie, comme vous pouvez le voir plus haut. Le processus est d’ouvrir de nombreux sites transactionnels identiques pour ce produit, via Shopify par exemple, puis de fermer cesdits sites une fois que la tromperie est découverte. L’été dernier c’était de superbes tentes de glamping qui valent au-delà de $1000, qu’on vous vendait en ligne pour $125. Comme ce ne sont que de petits montants, les gens floués ne feront pas des recherches intensives pour récupérer leurs deniers (ce que de toute évidence ils ne récupèreraient pas) et ne se donneront probablement pas le trouble d’aller à la police pour déclarer ces arnaques. De toute manière, la police ne pourrait pas faire grand chose dans ces cas puisque les malfaiteurs sont très probablement hors de leurs juridictions et que ni les who-is pour les retrouver, ni les soi-disant adresses de courriel pour rejoindre ces marchands, ne sont traçables à moins d’investir des énergies et des sommes colossales pour retrouver ces bandits.

Entretemps, et ces bandits et Facebook, font du bel argent sur le dos des Canadiens. Comme c’est très payant pour Facebook de diffuser ces publicités trompeuses, ils ne feront pas de détour pour enrayer cette plaie et comme c’est très payants et peu risqué pour ces arnaqueurs de première de faire leur escroquerie, ils continueront encore longtemps à utiliser ce processus.

Pour éviter de vous faire prendre, la méthode est de sauvegarder l’une des photos de ces produits À PRIX INCROYABLES et de faire une recherche inversée sur Google image avec la copie de la photographie que vous aurez préalablement enregistrée sur votre ordinateur. Vous tomberez alors que l’entreprise légitime qui est détentrice des droits des produits et des photos et vous verrez tous les détails techniques dont une portion auront été recopiés intégralement sur les sites frauduleux. Vous pourrez alors acheter ce produit à son vrai prix avec une réelle adresse de retour et vous risquerez donc d’avoir le produit recherché…

Article publié le vendredi, 4 décembre 2020 sous les rubriques Commerce de détail en ligne, cybercriminalité, cybersécurité et Facebook.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

“It’s easier to fool people than to convince them that they had been fooled.” Mark Twain

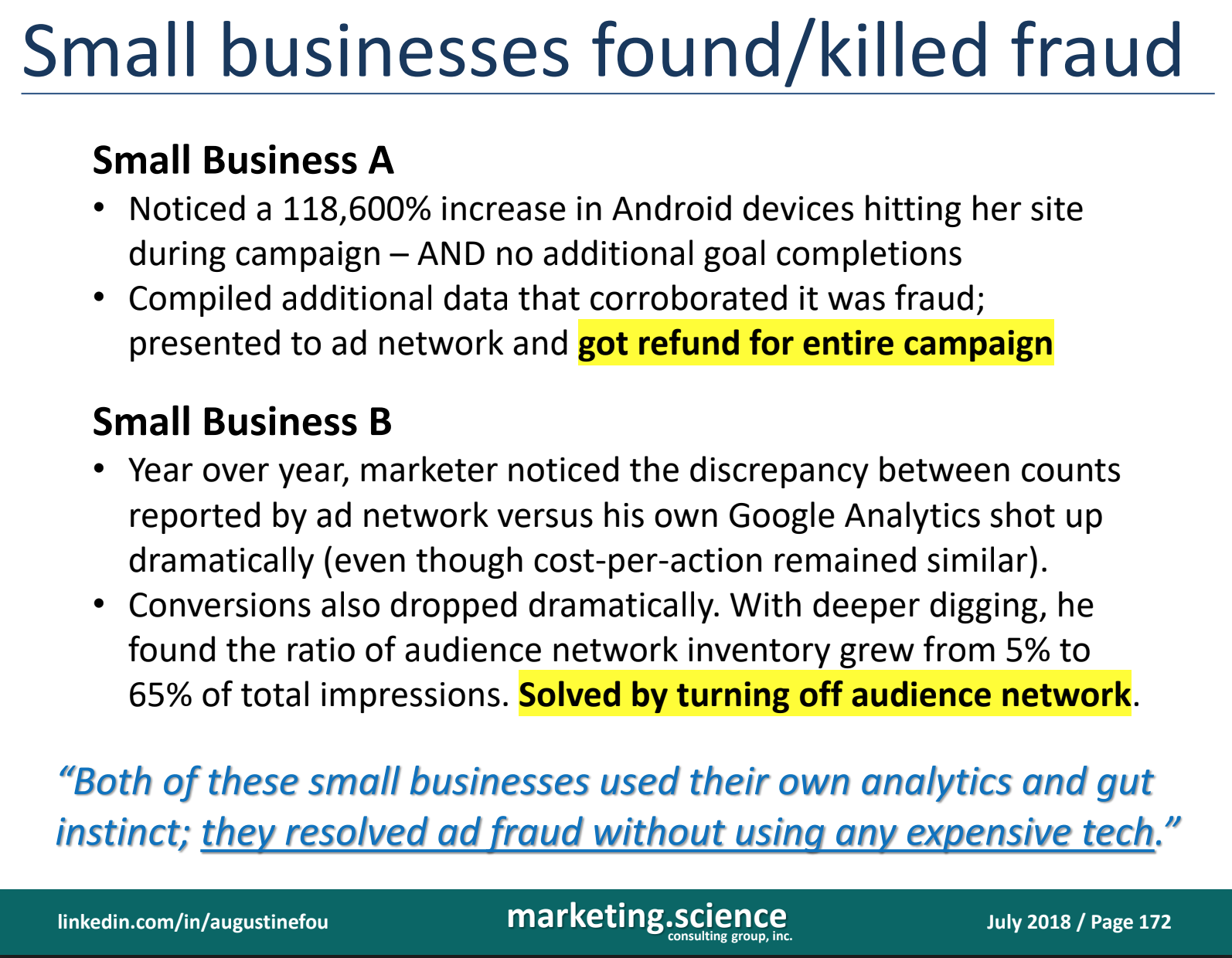

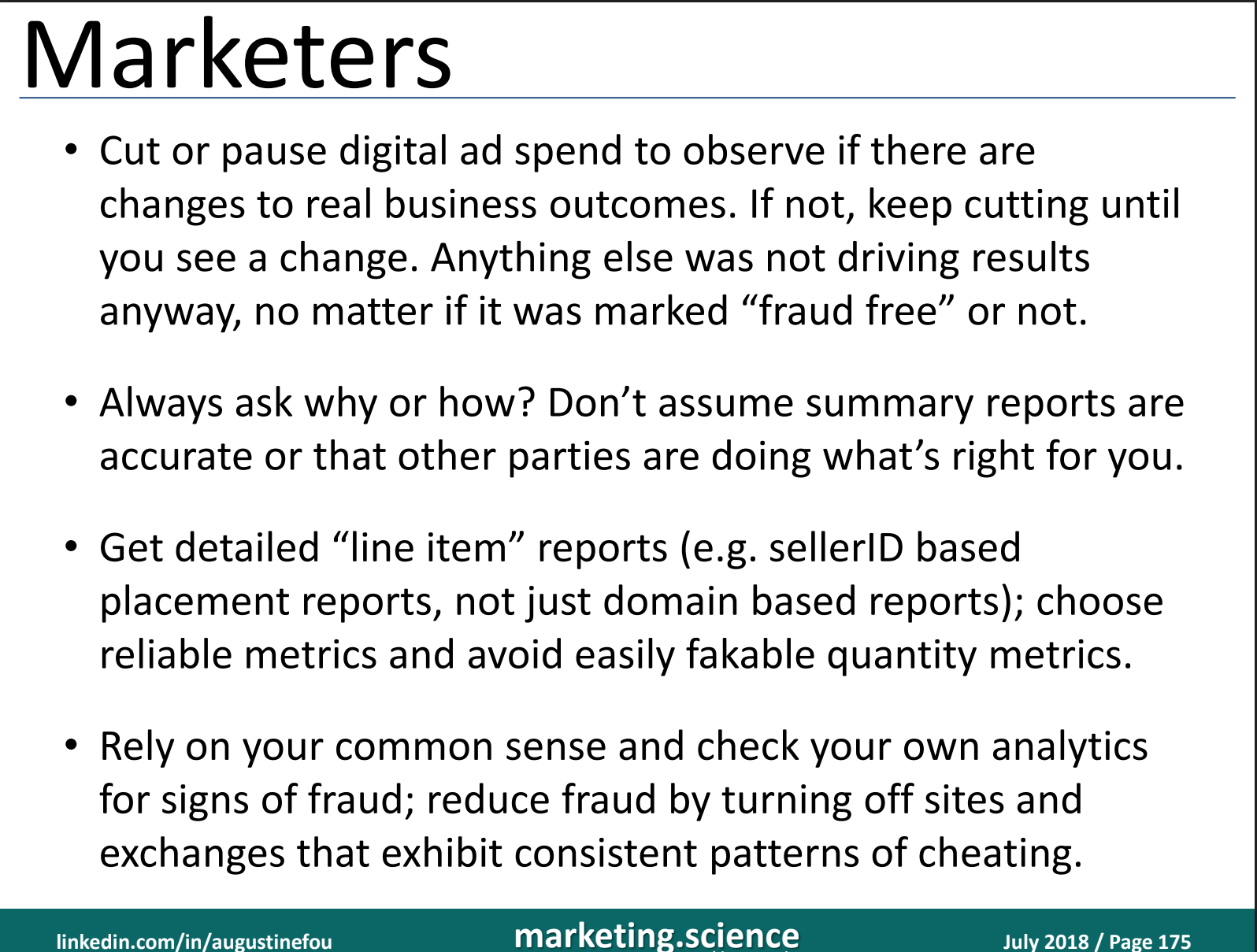

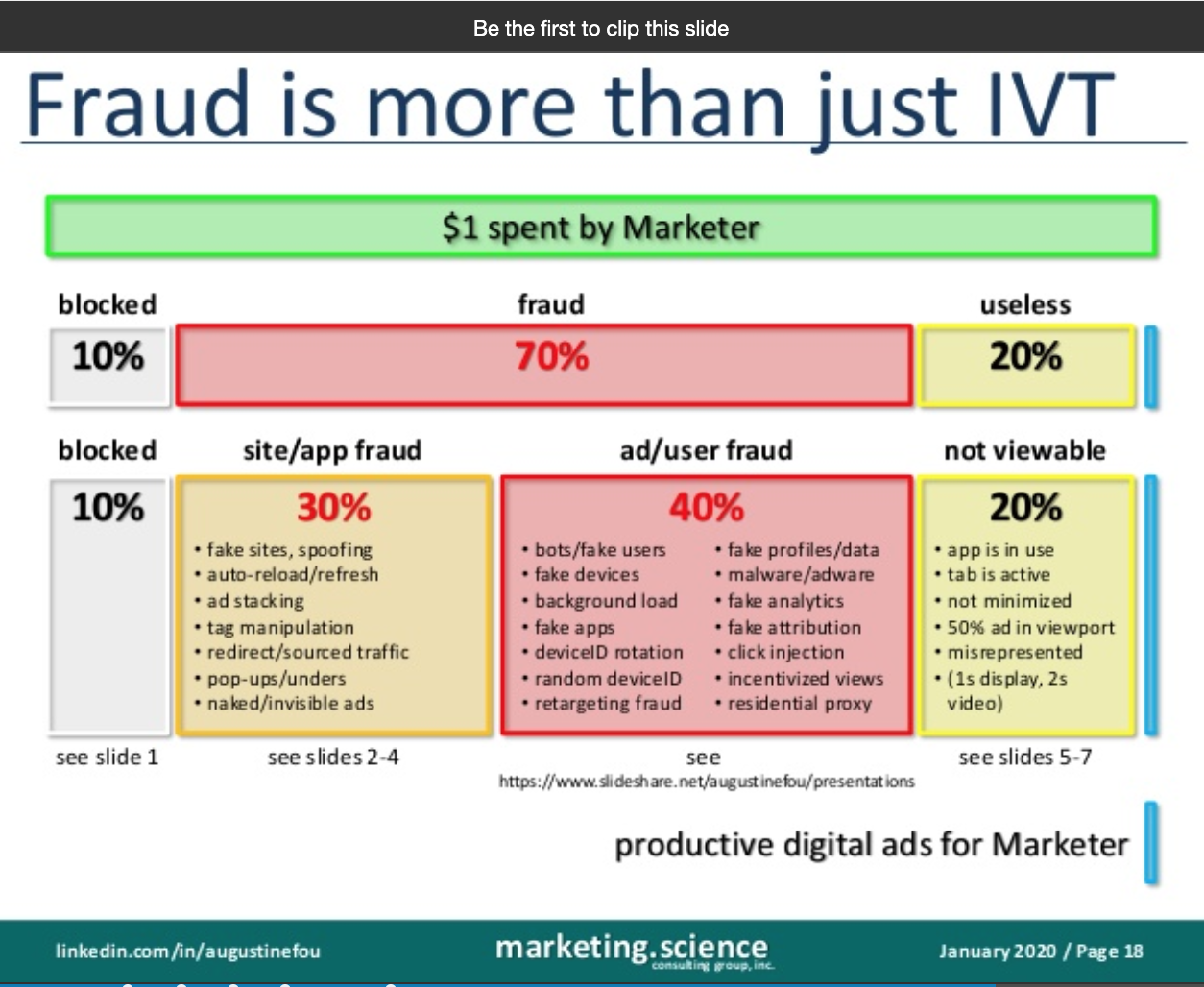

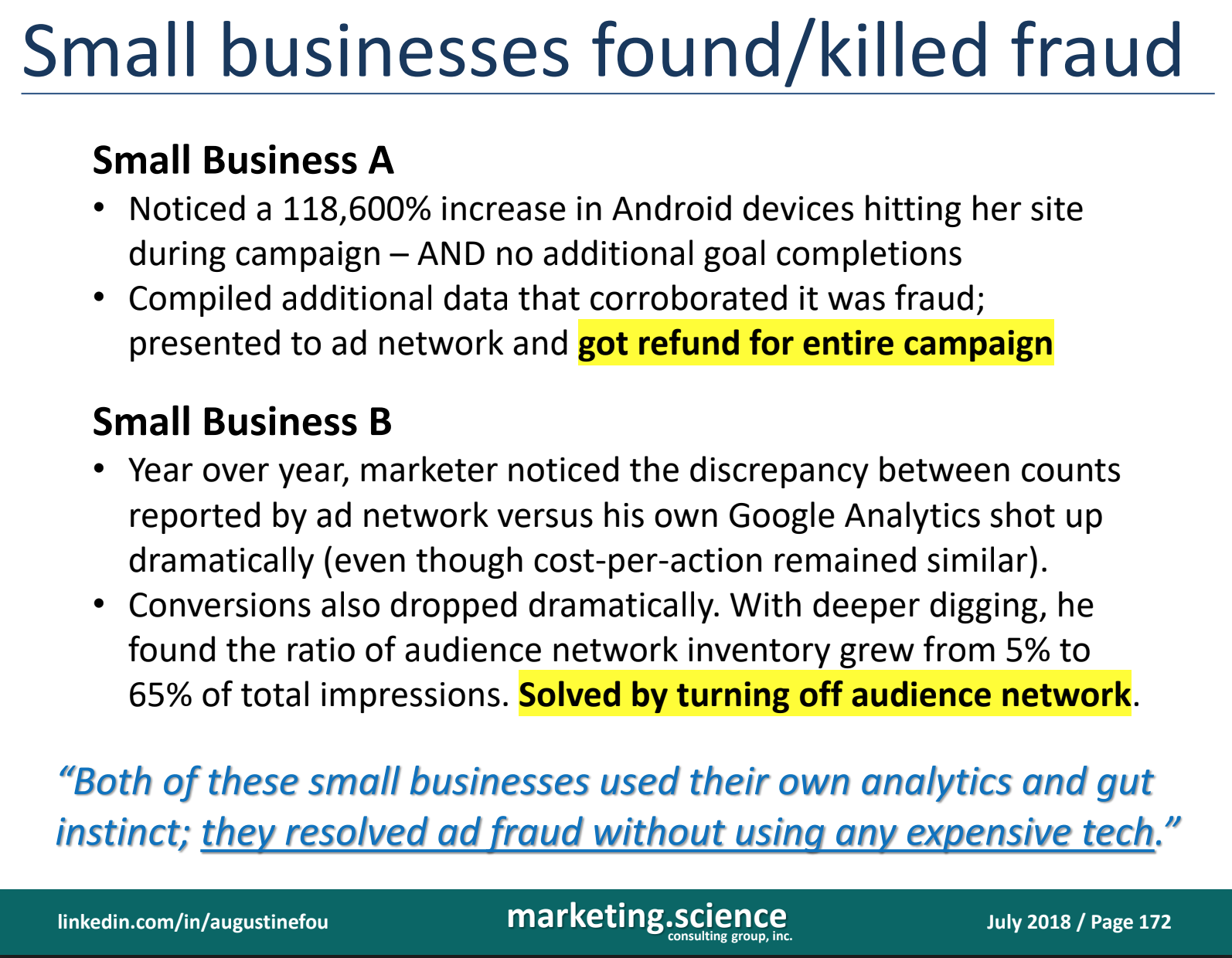

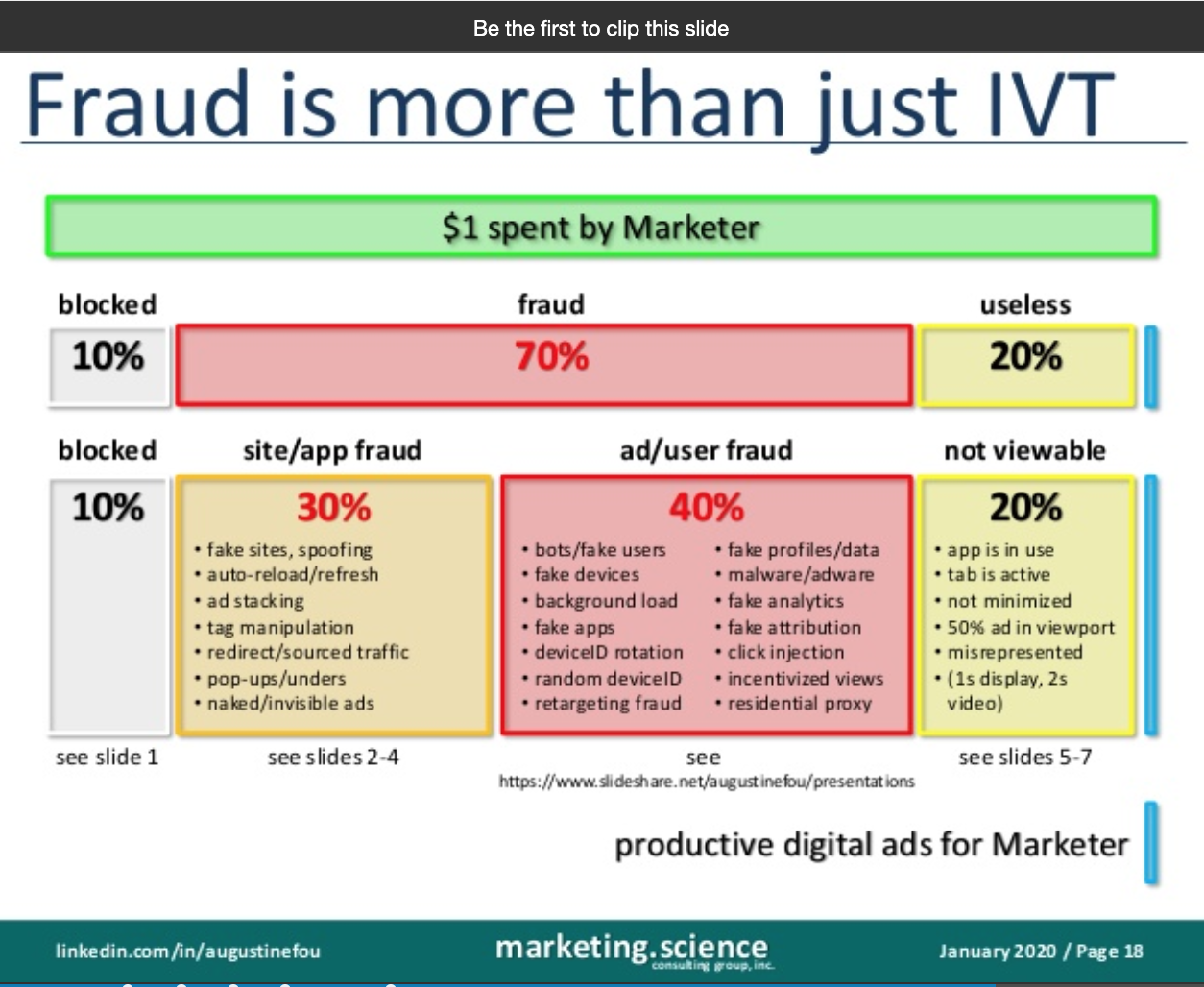

Dans mon billet La pourriture marketing web Partie 2 (fraude par clic), j’exposais les découvertes à propos de la fraude par clic du Dr Augustine Fou. Depuis, il a fait plusieurs autres publications donc son Fake everything 2019. Il n’hésite d’ailleurs pas à traiter l’ANA (Association of national Advertisers) et l’industrie publicitaire d’incompétents.

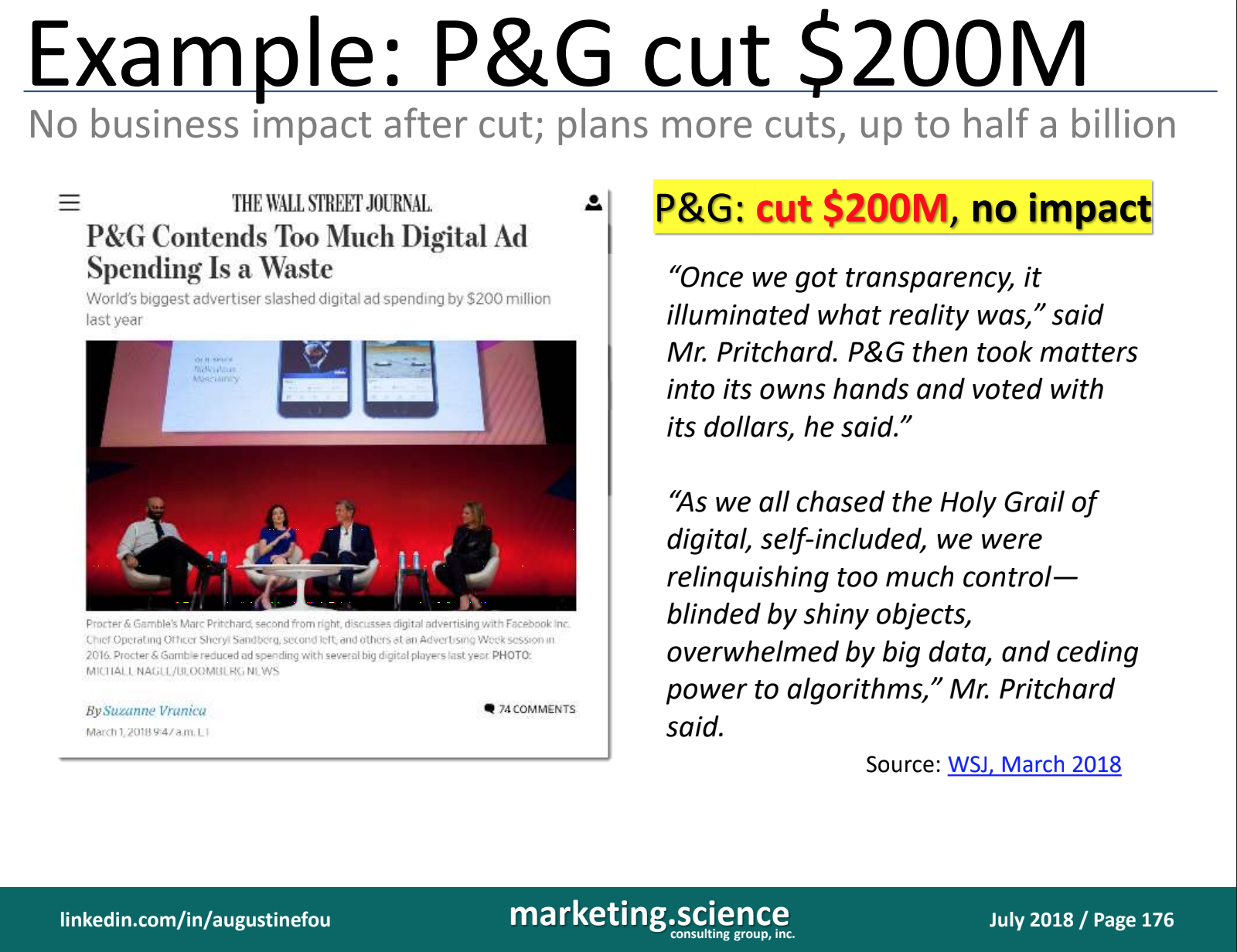

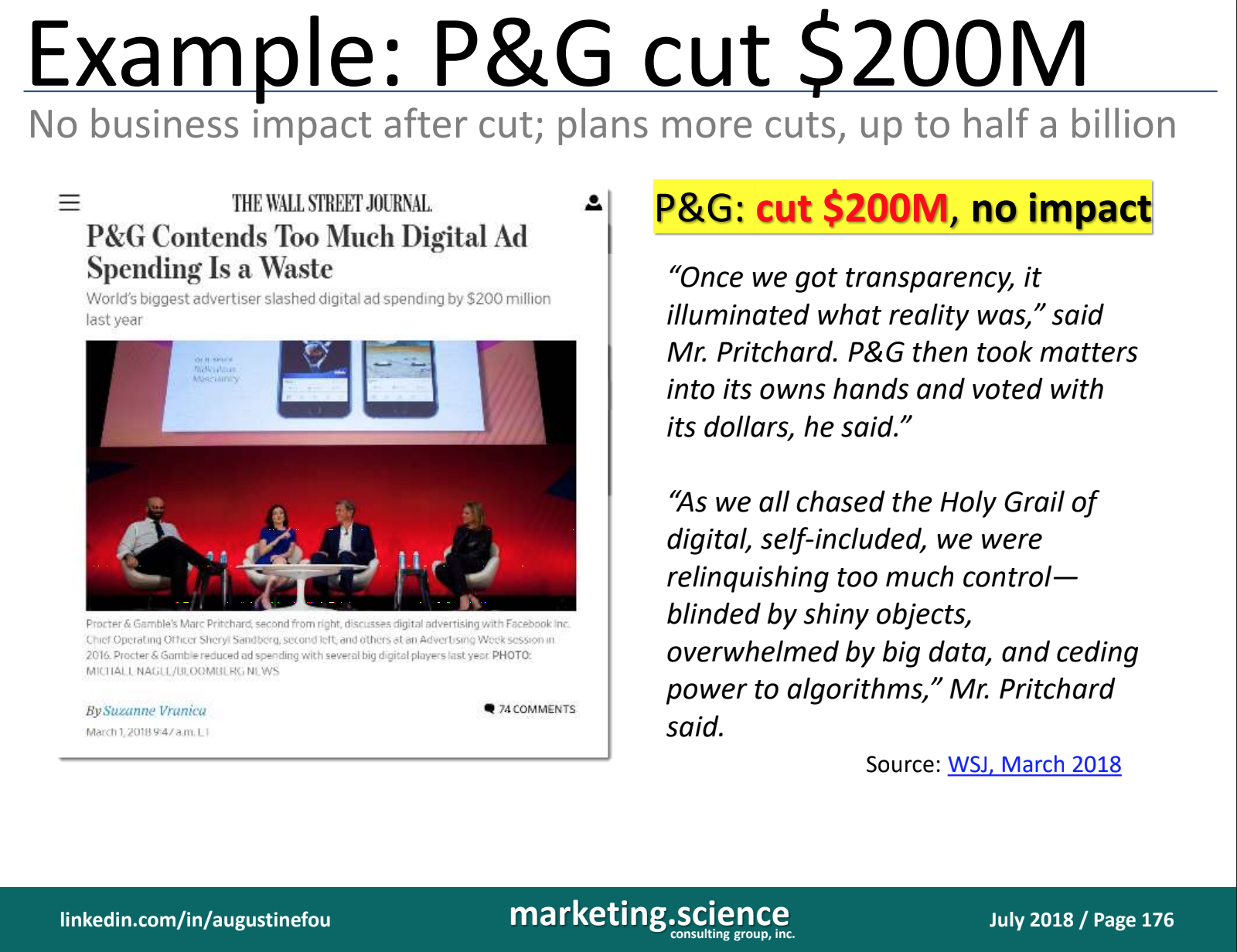

À la lecture des observations du Dr Fou, les preuves de l’ampleur de ces fraudes sont indiscutables. C’est d’ailleurs tellement répandu et connu de plusieurs, tant des publicitaires, des agences que même des clients, qu’il est aberrant de constater que ce soit la plus lucrative des activités cybercriminelles et pire encore, que ce soit encore tout à fait légal (ou plutôt, non encore réglementé). D’ailleurs, l’ironie ultime de cette arnaque de grande envergure est l’exemple de Procter and Gamble comme je le citais dans mon dernier billet :

L’ironie du sort est cette nouvelle de AdWeek qui présente que Procter and Gamble en coupant $200 millions de publicités numériques, a augmenté sa portée de 10% 🙂

Comment continuer à rejoindre ses clients sans tomber dans la fraude et encourager les arnaqueurs?

1- Valoriser le marketing de contenu et vos propres propriétés web

2- Valoriser le trafic naturel et la longue traîne

3- Valoriser la publicité traditionnelle (journaux, radio, tv, panneaux routiers) et idéalement en mode écoute en direct (Météomédia, sports, grande écoute en live)

4- Valoriser la publicité numérique strictement sur les plateformes des éditeurs numériques reconnut et que vous savez qu’ils ont pignon sur rue et qu’ils sont visités par de réels internautes (médias en ligne, sites spécialisés, site web sérieux que vous connaissez et visitez, blogues reconnus)

5- Faite de la commandite

6- Faite de la publicité en point de vente

7- Faite de la publicité événementielle

Mon changement de perspective

À mes débuts, il y a près de vingt ans, je valorisais grandement le Web étant donné qu’on pouvait tout mesurer contrairement à la pub traditionnelle qui était une création de l’esprit. Je suis toujours de cet avis avec de grosses nuances. J’aimais dire que si on écoutait une émission de grande écoute (disons Tout Le Monde En Parle) et qu’on vendait le 1 million d’auditeur, on payait pour ce million d’auditeurs mêmes si plusieurs se levaient lors des pauses publicitaires pour faire autre chose ou que comme moi, ils enregistraient l’émission et débutaient son écoute un peu plus tard en accélérant les pauses publicitaires pour ne pas les voir. C’est toujours le cas. Sauf que sur le million d’auditeurs, un pourcentage non défini regardera tout de même la publicité et que si on peut mesurer sa conversion, ça peut toujours valoir la peine. Il en est de même des autres supports traditionnels.

J’ai toujours eu de la difficulté avec la pub comme telle. Qu’elle soit en ligne ou hors-ligne. J’ai toujours valorisé le marketing de contenu et le trafic naturel qu’on nomme aussi « own media ». C’est plus de travail, mais beaucoup moins dispendieux. En outre, ça offre une pérennité à l’investissement puisqu’une fois que c’est en ligne, ça y demeure même si on coupe le budget publicitaire. Mais il est vrai que c’est plus de travail et que c’est plus difficile. Quoi qu’il en soit, étant donné l’ampleur des arnaques de fraude par clic, de trafic invalide et acheté et de la programmatique qui semble maintenant érigé en système, il m’apparaît de plus en plus évident que mon instinct et que mon sens moral antipub, est de plus en plus judicieux. C’est donc à vous de faire vos choix…

Les sources:

https://www.linkedin.com/in/augustinefou/

https://drive.google.com/file/d/1r3g4GwBTl0hxh6RI97zxwCVErlrYauu8/view

Article publié le jeudi, 13 février 2020 sous les rubriques cybercriminalité, cybersécurité, Droit et Internet, Economie des affaires électroniques, Facebook, hacking, Marketing de contenu, marketing mobile, Médias sociaux, Medias et Internet, Mobilité, Moteurs de recherche et référencement de sites Web et Web mobile.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Association of national Advertisers, Augustine Fou, Fraude par clic, Meteomedia, Procter and Gamble.

Dans quelques mois, je donnerai une conférence à propos de la criminalité du web et des médias sociaux pour les secteurs financiers et des assurances. Vous serez sans doute surpris d’apprendre, comme je l’expliquais dans mon billet La pourriture marketing web Partie 2 (fraude par clic), que la fraude par clic est la plus lucrative des activités criminelles en ligne. En fait, selon Mashable, la fraude publicitaire serait la deuxième activité criminelle de la mafia la plus payante après la drogue. C’est tout dire.

C’est entre autres une des raisons pourquoi j’ai toujours préféré me concentrer sur le marketing de contenus, plutôt que sur la pub numérique. Une question de pérennité de l’investissement de mes clients et d’éthique personnelle.

L’ironie du sort est cette nouvelle de AdWeek qui présente que Procter and Gamble en coupant $200 millions de publicité numérique, a augmenté sa portée de 10% 🙂

Quoi qu’il en soit, voici le PowerPoint de ma présentation.

Article publié le jeudi, 6 février 2020 sous les rubriques À titre de conférencière, Commerce électronique: mythes, cybercriminalité, cybersécurité, Marketing 2.0, Marketing de contenu, Marketing Internet, marketing mobile, Médias sociaux et Mobilité.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

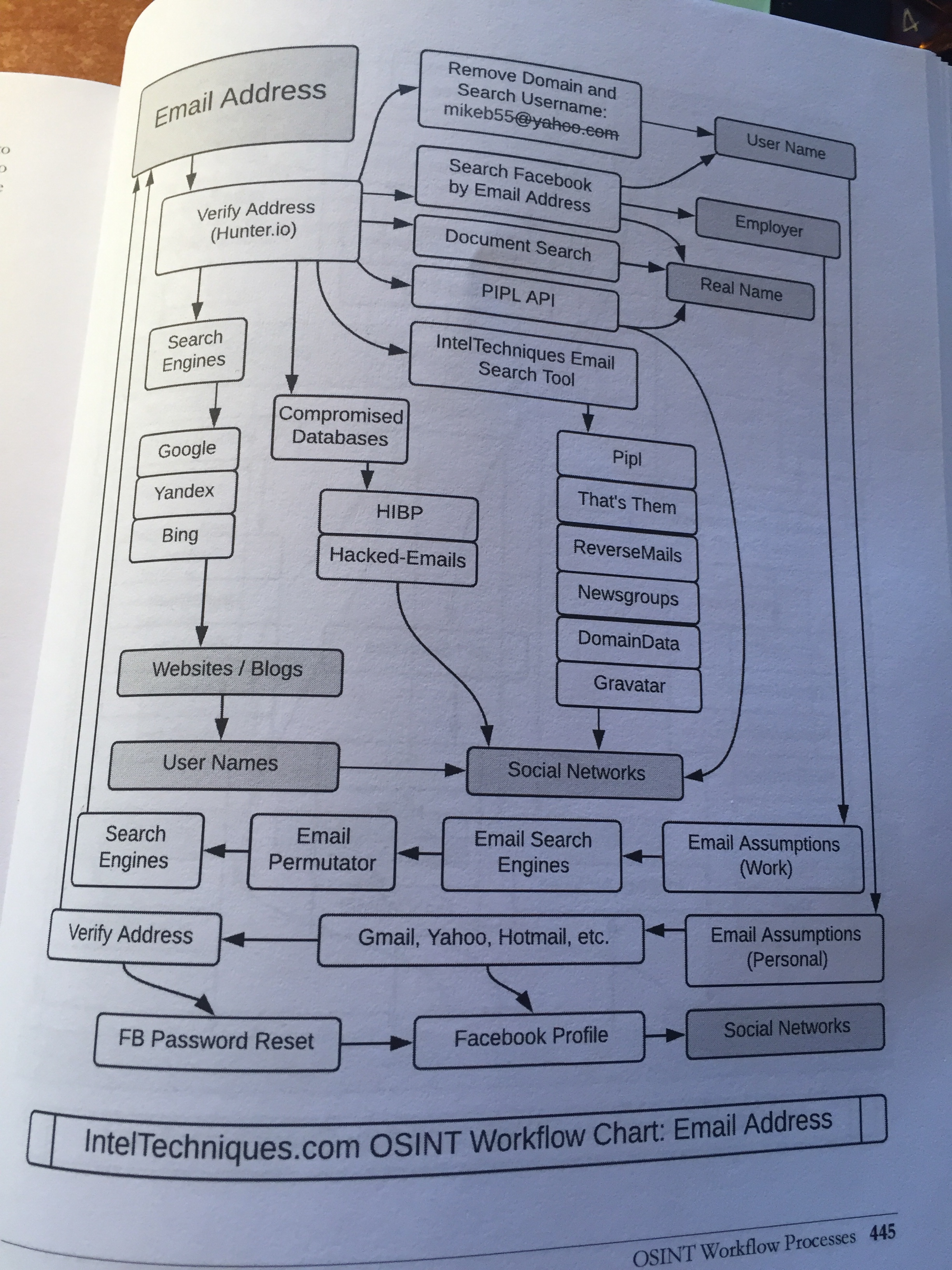

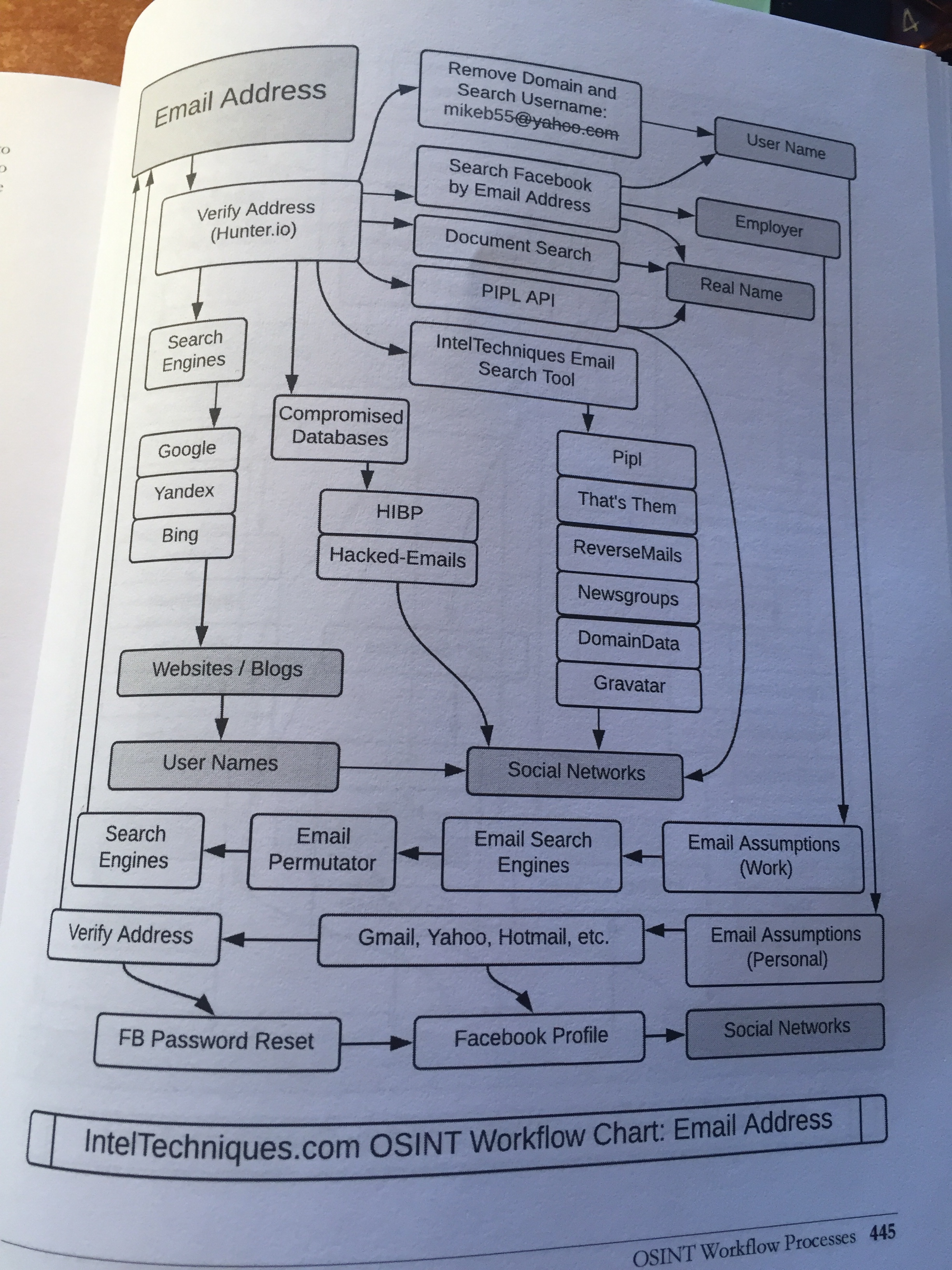

Comme j’ai été moi-même, à plusieurs reprises, victime de cyberharcèlement (j’ai fait condamner trois de mes harceleurs), j’ai développé une expertise pour les enquêtes numériques. En fait, il s’agit d’une série d’astuces, d’outils et de processus permettant de récolter des informations pouvant garnir un dossier de preuves pouvant servir un dossier de poursuite civile ou criminelle. Ces techniques sont tout à fait légales et se retrouvent sous l’appellation de « white hat » (chapeau blanc).

Un white hat (en français : « chapeau blanc ») est un hacker éthique ou un expert en sécurité informatique qui réalise des tests d’intrusion et d’autres méthodes de test afin d’assurer la sécurité des systèmes d’information d’une organisation. Par définition, les « white hats » avertissent les auteurs lors de la découverte de vulnérabilités. Ils s’opposent aux black hats, qui sont les hackers mal intentionnés.

L’une des bibles des techniques d’enquête Open source est le livre Open Source Intelligence Techniques de Michael Bazzell. Or, depuis cet été, Monsieur Bazzell et les enquêteurs virtuels ont beaucoup plus de difficulté à colliger des informations pertinentes sur la Plate Forme Facebook. C’est que depuis le mois de juillet, Facebook a pratiquement fermé tous les accès à son outil de Graph Search. Nous pouvons certes toujours colliger des informations sur Facebook, mais cela se fera manuellement au lieu de jouir de l’algorithme de recherche et de la capacité à faire des recherches spécifiques croisées. Une recherche croisée est par exemple d’être capable de voir en un coup d’œil tous les commentaires qu’un usager X aurait faits sur les statuts, photos et autres éléments d’un profil d’usagers Y. Comme Facebook est une machine très viral pour propager la haine et les cybercrimes, disons que c’est une mauvaise nouvelle pour ceux qui luttent éthiquement contre ceux- ci. Mais de toute évidence, les crimes ne se font pas que sur Facebook et les techniques d’investigation (tout comme les développeurs d’applications) se doivent de s’adapter aux très nombreux changements des accès, des algorithmes ou des politiques d’utilisation des principaux outils sociaux. C’est juste qu’après un tel changement, ce sera désormais beaucoup plus difficile d’exercer le même travail avec des résultats d’autant plus ardus.

Pour vous donner une idée de certaines des nombreuses techniques qui peuvent être utilisées par quelqu’un qui fait ce que l’on nomme OSINT Open source intelligence technique, voici une photo d’un processus permettant de valider une adresse de courriel ou pour trouver les informations de son propriétaire.

Open source est le livre open Source Intelligence Techniques, Sixth Edition, Maichael Bazzell, p. 445

Article publié le lundi, 18 novembre 2019 sous les rubriques Code-source libre, cybercriminalité, cyberintimidation, cybersécurité, Droit et Internet, Facebook, Gestion de crise, Médias sociaux et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Facebook Graph Search, Michael Bazzell, OSINT, OSINT Open source est le livre open Source Intelligence Techniques, Processus d'identification d'un courriel.

Dans un média qui se veut sérieux comme Direction informatique, il est surprenant de lire une infopub pro Amazon Web Services, déguisée en article de fond. Surtout que cette semaine, c’est la commission parlementaire qui discute justement de la possibilité de migrer les données personnelles des entreprises et citoyens québécois, sur de telles plateformes.

Je parle de l’article Avons-nous raison d’être frileux envers le cloud? Cet article est rédigé par Mark Nunnikhoven, vice-président de la recherche sur le cloud chez Trend Micro qui dit-on, serait “héros de la communauté AWS”.

L’article débute par écarter les joueurs québécois d’infonuagique en prétendant qu’ils seraient trop petits pour soumissionner en infonuagique. Pourtant, je connais Sherweb et MicroLogic qui seraient tout à fait capables d’aider l’hébergement infonuagique québécois.

Par la suite, l’auteur y va de demi-vérité. Il affirme que :

Malgré ces avantages évidents, j’entends encore des organisations brandir la menace du CLOUD act, ou d’autres mesures législatives pour justifier qu’elles ne peuvent construire dans le nuage. Il est tout à fait normal d’être réfractaire au changement et de repousser les idées nouvelles, surtout celles qui remettent en question les croyances de longue date.

Heureusement, le Commissaire à la protection de la vie privée s’est exprimé sur le sujet en déclarant que cette crainte n’est pas fondée. Si vous stockez et traitez des données canadiennes à l’extérieur du pays, votre devoir est d’informer vos utilisateurs de cette pratique. Mais comme des régions canadiennes sont disponibles depuis 2016, déplacer ces données à l’extérieur du pays ne devrait même plus faire partie de vos pratiques.

Il oublie cependant d’ajouter qu’avec le Cloud Act, c’est au fournisseur américain de défendre l’accès des données en sol Canadien si une requête de sécurité des agences américaines demandaient l’accès aux données hébergée ici. Ainsi donc, le gouvernement du Québec devrait s’en remettre à la bonne volonté et à l’expertise d’une tierce partie, en l’occurrence, le fournisseur américain, pour protéger nos données. Si on se fit à l’historique de protection des données de ces entreprises, disons qu’il y a de quoi avoir le poil qui nous retrousse sur les bras.

Ensuite, l’auteur nous parle de cryptage comme solution à une « peur non-fondée ».

Peu importe la situation, le cryptage demeure votre meilleur allié. Si vous cryptez vos données, en transit et au repos, il est impossible d’y avoir accès sans la clé de déchiffrement. Aucun fournisseur infonuagique ne vous obligera à leur remettre votre clé de déchiffrement. Vous décidez qui y a accès, et qui contrôle ces accès.

Encore une fois, par méconnaissance ou carrément par propagande commerciale, il oublie ici de dire que les fameuses clés de cryptage, sont loin d’être hermétique au gouvernement américain. En fait, le cryptage étant considérée comme étant aussi sensible que « de l’armement », aucun cryptage n’existe sans que le gouvernement n’y ait de « back door ». C’est ce que l’on nomme la « guerre de la cryptographie » ou « crypto wars » en anglais. Ainsi, comme on le note dans Wikipédia :

En 2009, les exportations de cryptographie non militaire depuis les États-Unis sont régulées par le Bureau of Industry and Security du département du Commerce 9. Certaines restrictions demeurent, même pour les produits grand public, en particulier en ce qui concerne les prétendus État voyous et les organisations terroristes. Le matériel de chiffrement militarisé, l’électronique certifiée TEMPEST, les logiciels cryptographiques spécialisés, et même les services de conseil cryptographique sont toujours soumis à licence9 (p. 6–7). De plus, l’enregistrement auprès du BIS est exigée par l’exportation de « produits de chiffrement pour le marché public, les logiciels et les composantes dont le chiffrement dépasse 64 bits » 10. D’autres éléments demandent aussi un examen par le BIS, ou une information du BIS, avant l’export dans la plupart des pays9. Par exemple, le BIS doit être informé avant la mise à disposition du public de logiciels de cryptographie open source sur Internet, encore que l’examen ne soit pas exigé 11. Ainsi, les règles à l’export se sont assouplies depuis 1996, mais restent complexes9.

D’autres pays, en particulier les parties à l’arrangement de Wassenaar 12, ont des restrictions similaires 13.

Comme quoi c’est bien beau pousser pour sa business, mais il y a des limites à peindre la réalité en rose…

Vous pourriez relire la conclusion de mon billet Les médias découvrent que BlackBerry de RIM n’est pas impénétrable, Petit réveil matinal (wake-up call)

Il est donc d’un impératif de « sécurité nationale » que les systèmes de cryptages soient limpides aux autorités gouvernementales et donc, qu’elles y ai accès. Les gouvernements étrangers vont faire des pieds et des mains pour avoir accès à tous systèmes de cryptages qui sont utilisés sur leur territoire et dont ils n’ont pas les clés. Le montréalais Austin Hill, le fondateur du défunt Zero Knowledge System a déjà été traité d’ennemi d’état parce qu’il avait développé un système de cryptographie personnelle impénétrable par les services secrets. Officiellement, son entreprise s’est redéployée pour offrir des services de sécurités aux entreprises de télécommunications parce que les consommateurs n’étaient pas prêts à payer pour l’anonymat sur le Web

Others aren’t convinced. Austin Hill, one of the founders of Zero-Knowledge Systems and now CEO of Akoha.org, says most people remain unaware of what happens to their information online — and unwilling to make sacrifices to protect it.

“Ask people if they care about the environment they’ll say yes, but they’re not willing to give up their SUVs,” says Hill. “Ask if they care about privacy, they’ll say yes, absolutely, but I will not take down my MySpace page with my 400 friends on it because that’s how I socialize. They’re very unaware that these pages get indexed, archived, and become part of their public record.

“I hate to say this, because I am a big fan of privacy,” Hill adds. “But I think as a society we are redefining our understanding of what ‘privacy’ means, and unfortunately not for the better.”

Mais des rumeurs persistantes soutiennent qu’il a plutôt été forcé à ce redéploiement par diverses pressions de natures étatiques…

Vous pourriez aussi aimé lire mes billets ou les articles

Le USA Cloud act et les problèmes d’intégrité et de confidentialité des données des Québécois

PL-14 sur la transformation numérique et les données personnelles, un pas en avant pour des km de retards

Cryptographie quantique…une réalité!

Les médias découvrent que BlackBerry de RIM n’est pas impénétrable, Petit réveil matinal (wake-up call)

Amazon déploie 20 lobbyiste au québec

Des cours gratuits d’Amazon aux fonctionnaires québécois

Amazon accusé de faire du «lobbyisme caché»

Article publié le mardi, 29 octobre 2019 sous les rubriques Big data, cybersécurité, Droit et Internet, Economie des affaires électroniques et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : AWS, cloud act, cryptographie, Direction informatique, Micrologic, sherweb.

Le gouvernement pourrait privilégier les fournisseurs d’infonuagique à propriété québécoise, ce qui en garantirait la protection de la souveraineté numérique de nos données. Mais malheureusement, il semble préférer prendre le risque d’offrir nos données au gouvernement américain. Il s’agit de l’Appel d’intérêt numéro : AI-7784 : Mise en place d’offres infonuagiques – Solutions d’infrastructure-service, de plateforme-service et solutions de logiciel-service reliées et de ces annexes et addendas. Comme vous le verrez, le diable est dans les détails et ces détails quelquefois, concourent à favoriser celui-ci…

Explication

Vous le savez peut-être, le gouvernement du Québec a décidé de migrer les données du gouvernement vers l’infonuagique, communément appelé le nuage (ou le cloud). Le but de l’opération est d’économiser l’argent des contribuables et de centraliser les données afin d’augmenter l’efficacité des ministères. Ce qui est tout à fait louable et maintenant rendu nécessaire étant donné la multiplication des centres serveurs, et des technologies différentes et désuètes, qui requièrent des expertises de plus en plus diversifiées et difficiles à maintenir. Dans un reportage de TVA, nous apprenons que les données des Québécois sont à risque :

Les données de Québécois stockées dans les multiples centres de traitement sont vulnérables aux attaques informatiques, affirme le ministre délégué à la Transformation numérique, Éric Caire.

«La situation actuelle du Québec est à risque», a admis le ministre, lundi matin, en ouverture de la Semaine NumériQc, qui a lieu au Terminal de croisière, à Québec. «Il y a des brèches de sécurité».

Le Conseil du trésor a annoncé récemment son désir de placer au moins 80% des données des Québécois dans un système infonuagique appartenant à des entreprises privées comme IBM, Amazon et Microsoft. Les autres données, celles considérées comme les plus sensibles, seront protégées dans un nuage gouvernemental.

Ainsi, le gouvernement va éliminer les 457 centres de traitement informatique où sont hébergées nos données et n’en garder que deux principaux.

Pour enrayer ce problème de multiplicité des technologies et des centres de données, le gouvernement pourrait décider de développer son propre nuage, s’associer au Nuage Fédéral du Canada (comme certaines provinces le font) ou sous-contracter à l’entreprise privée l’hébergement dans le nuage de nos données. C’est cette dernière solution que le gouvernement a adoptée en faisant une demande d’appel d’intérêt en ce sens.

Le gouvernement pourrait privilégier l’offre des entreprises d’infonuagique québécoises, ou ouvrir son offre de service aux revendeurs d’infonuagique d’entreprises américaines ou à ces entreprises américaines elles-mêmes. Il semble qu’encore une fois, ce soit les entreprises américaines qui soient privilégiées.

Comment le gouvernement écarte-t-il les entreprises québécoises?

La rédaction d’appel d’intérêt est un outil permettant d’acquérir des services ou des technologies désirées par une organisation gouvernementale. Or, la rédaction d’un avis et les spécificités qui y sont exigées (à tort ou à raison) peuvent de facto, exclure des fournisseurs potentiels qui pourraient vendre ces produits et services. C’est exactement ce qui se passe avec l’appel d’intérêt d’infonuagique du gouvernement. On exige des spécifications techniques et de sécurité qui dépassent les capacités des entreprises québécoises à remplir et qui ne peuvent l’être dans les faits, que par des multinationales américaines à la Amazon, IBM ou Microsoft. On ne parle pas ici d’exigences minimales de sécurité, mais bien d’exigences maximales. Les fonctionnaires semblent s’être passé le mot pour tout faire en leur possible pour disqualifier notre offre locale avant même qu’elle puisse soumissionner… En voici quelques exemples tirés de l’addenda No6.

1. 1. Question L’exigence de 5000 serveurs virtuels et un minimum de 7 Péta octets (Po) de stockage nous apparaît comme une exigence ne pouvant être rencontrée que par 2 ou 3 fournisseurs. Afin de permettre à un plus grand nombre de fournisseurs de se qualifier et ainsi favoriser la compétition, est-ce que ces quantités de serveurs et de stockage peuvent être moindre ?

Réponse L’exigence est maintenue. Le Courtier veut qualifier des infrastructures dont l’envergure est au moins équivalente à celles de grands organismes publics. Comme mentionné à l’article AI-1.11.1 du document d’appel d’intérêt, à défaut de pouvoir qualifier des offres dans le présent appel d’intérêt, le fournisseur pourra fournir une nouvelle proposition lors de prochains appels d’intérêt.

4. Question À l’annexe 15, Exigences de sécurité, vous demandez ceci : Rapport d’audit de conformité basé sur le standard SSAE 16/SOC 2 Type II : Le fournisseur doit fournir au Courtier une copie du rapport d’audit SSAE 16/SOC 2 Type II datant d’au plus deux ans précédant la date de dépôt des réponses et attestant de la conformité à l’exigence. Nous possédons actuellement le standard SOC 2 Type I. Pour obtenir le standard Type II, nous devons avoir un historique de 12 mois à fournir en Type I. Nous sommes actuellement en cours de processus afin de l’obtenir. Accepteriez-vous que nous fournissions notre rapport actuel sous promesse de vous fournir le rapport Soc 2 Type II avant le 1er février 2020?

Réponse L’exigence est maintenue telle quelle. La présente démarche de qualification ne peut permettre aucun compromis en matière de sécurité. Un rapport d’audit de conformité basé sur le standard SSAE 16/SOC 2 Type I n’est pas conforme, que ce soit temporaire ou permanent, puisque ce rapport n’est pas jugé équivalent à la norme ISO 27001:2013. Comme mentionné à l’article AI-1.11.1 du document d’appel d’intérêt, à défaut de pouvoir qualifier des offres dans le présent appel d’intérêt, le fournisseur pourra fournir une nouvelle proposition lors de prochains appels d’intérêt.

Le marché de l’infonuagique québécois est assez récent. Il n’a pas la longévité du marché des multinationales américaines. Par contre, il se développe à une vitesse étonnante et pourra, si le gouvernement lui en donne la chance, rivaliser avec les plus grandes entreprises mondiales. Déjà, des institutions financières et des multinationales lui font confiance. Mais il semble que notre gouvernement préfère jouer les « clients difficiles » pour les disqualifier avant même que la course ne soit ouverte.

Pourquoi est-ce inquiétant?

Dans la question 1, les exigences sont telles qui si certains hébergeurs infonuagiques québécois décidaient de faire alliance et se partager le contrat, ils ne le pourraient pas. Déjà, de passer de 457 centres de traitement à cinq ou six afin de permettre à nos entreprises à soumissionner, ce serait un très grand avancement. Mais le gouvernement est intransigeant. Il n’en veut qu’un. Dans la question quatre, on comprend que certaines entreprises ont l’exigence de sécurité SSAE 16/SOC 2 Type II qui est très difficile et dispendieuse à obtenir, mais qu’ils doivent encore attendre quelques mois avant d’avoir la confirmation externe de l’accréditation. Encore une fois, le gouvernement ne veut rien savoir.

Le gouvernement aura de toute évidence le choix entre plusieurs fournisseurs ou revendeurs américains et aucune offre d’hébergeurs d’infonuagique québécois. À cause du Cloud Act, comme je l’expliquais dans mon billet Le USA Cloud act et les problèmes d’intégrité et de confidentialité des données des Québécois.

Il a été largement documenté que nos lois de protection des données personnelles ne nous protègent pas de l’intrusion possible et effective du gouvernement américain.

Par ailleurs, Cloud.ca prétend que :

The goal of the CLOUD act was designed to help American agencies solve the legal challenges of cross-border data collection and the application of US law in those foreign territories. The result is that this law now enables the US government to legally access data outside the US that is being managed by US companies. In effect, the data is considered under US custody & control. In addition, the same US agencies can enforce a communication ban for US companies to not disclose that the data has been collected.

Servercloudcanada.com est encore plus incisif et inquiétant quant à la prétention des pouvoirs qu’accorderait le Cloud Act

It has long been requested that the SCA become modernized. Under the CLOUD Act, American authorities can now issue a warrant or subpoena to compel U.S. based service providers to present requested data. This applies to service providers located in both the U.S. and in foreign countries such as Canada. The U.S. government has given itself the power to request data even when it breaches foreign law.

(…)

The CLOUD Act extends the reach of law enforcement, but no update has been made to the law requiring a warrant for content. Typically, officials are obliged to show a reason for investigating a suspected criminal or possible crime. But current law does not impose a standard of probable cause for electronic communications. This discrepancy has been recognized by America’s most high-ranking law enforcement officers and has been fixed in similar bills. However, the CLOUD Act remains untouched.

(…)

Some larger cloud companies can appear to be trustworthy providers if they have data centres located in Canada. But location means nothing if these companies are American-owned.

Et pour finir, la CBC disait quant à elle, ceci:

The U.S. has served notice it wants an end to measures that restrict cross-border data flows, or require the use or installation of local computing facilities. It is among the American goals for ongoing NAFTA renegotiation, posing a possible headache for Canada’s cloud-computing plans.

Conclusion

Le gouvernement pourra avoir toutes les exigences et garanties de sécurité imaginables. Si le gouvernement américain décide de venir fouiller dans ses données, ce sera à son fournisseur de le défendre, selon son bon vouloir. Il n’aura même pas la possibilité de le faire lui-même. Par contre, il pourrait aussi décider de donner une chance sérieuse à notre industrie d’infonuagique locale, la surveiller de très près et l’aider à grandir et par le fait même à consolider une expertise et des emplois ici…

Article publié le mercredi, 8 mai 2019 sous les rubriques cybersécurité, Droit et Internet, Gouvernement électronique, politique et internet et Technologies Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Appel d’intérêt numéro : AI-7784, Éric Caire, cloud act, de plateforme-service et solutions de logiciel-service reliées, infonuagique, Mise en place d’offres infonuagiques – Solutions d’infrastructure-service.