Archives pour cybersécurité

Comme vous le savez peut-être déjà, Tiktok est interdit d’utilisation pour les fonctionnaires fédéraux.

Récemment, un examen mené par la dirigeante principale de l’information (DPI) du Canada, Catherine Luelo, qui a déterminé que TikTok présentait un niveau de risque inacceptable pour la vie privée et la sécurité.

Tiktok représenterait donc un risque important pour la vie privée et la sécurité des fonctionnaires, mais pas celle des citoyens?

Quels sont les risques de Tiktok?

Dans mon billet Pourquoi il faut bannir Tiktok du Canada, j’expliquais que Tiktok fait du keylogging (enregistrement de frappe) et qu’il peut suivre et transférer chacune de frappes de clavier que vous faites sur le mobile incluant vos mots de passe, informations bancaires et autres. Ils peuvent donc suivre votre navigation en tout temps et même hors de Tiktok.

Je citais même Radio-Canada qui révélait que

Au-delà des données liées à l’activité d’un utilisateur sur la plateforme (comptes suivis, vidéos écoutées, messages privés échangés dans l’application, etc.), TikTok peut avoir accès à d’autres informations liées à l’appareil que vous utilisez, selon le Washington Post et la firme Disconnect. Les voici :

• Liste de contacts (si vous accordez votre permission)

• Microphone et caméra (en tournant des vidéos dans l’application, si vous accordez votre permission)

• Bibliothèque de photos (si vous accordez votre permission)

• Géolocalisation approximative (si vous accordez votre permission)

• Identifiant publicitaire (si vous accordez votre permission)

• Adresse courriel et/ou numéro de téléphone (utilisés pour créer le compte)

• Date de naissance (utilisée pour créer le compte)

• Adresse IP

• Les contenus du presse-papier

• Frappes sur le clavier en se servant de l’application

• Le type d’appareil utilisé

• Certaines données de navigation hors TikTok

En outre, Bytedance (maison mère de Tiktok) a même avoué avoir utilisé Tiktok pour traquer des journalistes.

C’est aussi un terreau fertile pour l’exploitation humaine, l’escroquerie et la manipulation. D’ailleurs, Selon Amnistie Internationale, Tiktok comporte des risques pour la santé mentale des jeunes et pousse à l’automutilation et aux idées suicidaires. En outre, je ne compte déjà plus le nombre d’articles à propos des nombreuses blessures et mortalités associées à la pluralité des « tiktok challenge » tous plus décadents les uns que les autres.

Mais il semble que ce ne soit que des peccadilles. Le Journal de Montréal va même jusqu’à titrer :

Interdire TikTok aux É.-U. serait «dramatique» pour les utilisateurs québécois, selon une experte

Disons que tous les experts n’ont pas le même sens des priorités. Parlant d’expert, voici ce que partageait en commentaire l’expert en sécurité Steve Waterhouse à mon statut LinkedIn relatant la connerie journalistique du Journal de Montréal :

Dans le cas de la plateforme TikTok, c’est un instrument de guerre cognitive appliqué contre les ennemis du régime chinois.

La guerre cognitive est l’application délibérée de données pour atteindre des objectifs en influençant, dégradant ou manipulant les processus mentaux d’individus ou de groupes. La guerre cognitive utilise des tactiques psychologiques plutôt que la force physique. Elle utilise le mensonge, la propagande et les opérations psychologiques (PSYOP) pour atteindre ses objectifs. La guerre cognitive englobe un large éventail de tactiques conçues pour exploiter les biais cognitifs, manipuler les réactions émotionnelles et modifier la mémoire collective et l’identité des populations cibles. Elle va au-delà de la simple guerre de l’information.

Il est plus que pressant de mieux gérer ces moyens d’influence envers nos jeunes et moins jeunes DQP, augmenter la sensibilisation et l’éducation envers ces dernières, afin de réduire les risques d’influences indues.

Article publié le jeudi, 14 mars 2024 sous les rubriques cybercriminalité, cyberintimidation, cybersécurité, Médias sociaux et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Steve Watherhouse, Tiktok.

Ce matin je donnerai une conférence aux cadres d’une municipalité de Montréal afin de les sensibiliser à la cybersécurité. Malheureusement, depuis quelques années, plusieurs villes ont été victimes de cyberattaques. Les impacts humains et financiers de ces attaques sont très importants. Près de 80% de ces attaques sont rendus possibles grâce à la méconnaissance des processus de la sécurité informatique élémentaire des employés. C’est donc le sujet que j’aborderai avec les cadres de cette ville. Vous pouvez trouver plus bas mon PowerPoint.

Article publié le jeudi, 12 octobre 2023 sous les rubriques À titre de conférencière et cybersécurité.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : cybersécurité municipale.

C’est demain que j’ouvrirai par une courte conférence, un panel Criminalité urbaine et médias sociaux lors du colloque Synergie du Pôle Lavallois d’Enseignement Supérieur en Arts numériques et Économie Créative.

Les médias sociaux ne sont pas étrangers à la criminalité de toutes sortes. Des crimes sont commis sur les plateformes ou grâce à ces plateformes, mais elles peuvent aussi être un outil de gestion des risques, d’enquêtes et même de sensibilisation à la criminalité. J’ai eu la chance lors de la dernière année, de tester deux technologies de monitorage web, utilisées par les forces de l’ordre de différents pays, afin de minimiser les risques d’événements criminels ou à des fins d’investigations subséquentes à des actes criminels. Je testais ces technologies pour un client international oeuvrant dans la gestion des risques pour de très grandes chaînes de commerce de détail ici et ailleurs. J’ai été estomaquée de la pertinence de ces outils et de leurs efficacités. Il s’agit de Babel Street (acheté à plusieurs dizaines de milliers de licences pour le FBI) et DigitalStakeout. Mais il existe de nombreux autres logiciels de ce type. Là où le bât blesse est le coût astronomique des licences de ces outils. Par usagers il en coûte de $30 000 à $200 000 annuellement. Et c’est sans additionner le coût des analystes qui devront passer des heures à comprendre la technologie, puis qui passeront le reste de l’année à monitorer différents sujets et événements. Ces technologies font partie des outils OSINT (Open Source intelligence ou renseignement de sources ouverte). Ce sont donc les informations qui sont libres de droits et disponibles gratuitement, pas les outils.

Aussi, il a été remarqué par certains chercheurs que les médias sociaux , dans certains cas, amplifient la criminalité (comme dans le cas des récentes émeutes en France lors de la mort de Nahel Merzouk). On remarque aussi qu’il y a recrudescence de statuts médias sociaux incluant des armes et liés aux gangs de rues. Je rappellerai aussi que les médias sociaux ont été instrumentalisés afin de servir d’outil de recrutement et de planifications des émeutes du printemps érables et de coordination des émeutiers sur le terrain durant les événements.

Nous discuterons donc de comment les médias sociaux sont à la fois une source possible de croissance de la criminalité tout en étant à la fois des outils permettant de prévenir des crimes ou de trouver des coupables dans un processus d’enquête. Vous trouverez plus bas, le PowerPoint de ma courte conférence.

Article publié le mercredi, 27 septembre 2023 sous les rubriques À titre de conférencière, cybercriminalité, cyberintimidation, cybersécurité, Médias sociaux, Technologies Internet et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Babelstreet, Digitalstakeout, Pôle Lavallois d’Enseignement Supérieur en Arts numériques et Économie Créative.

(Ce billet est la suite de Loi 25, le numérique, les cookies et comment s’y préparer? (Partie 1))

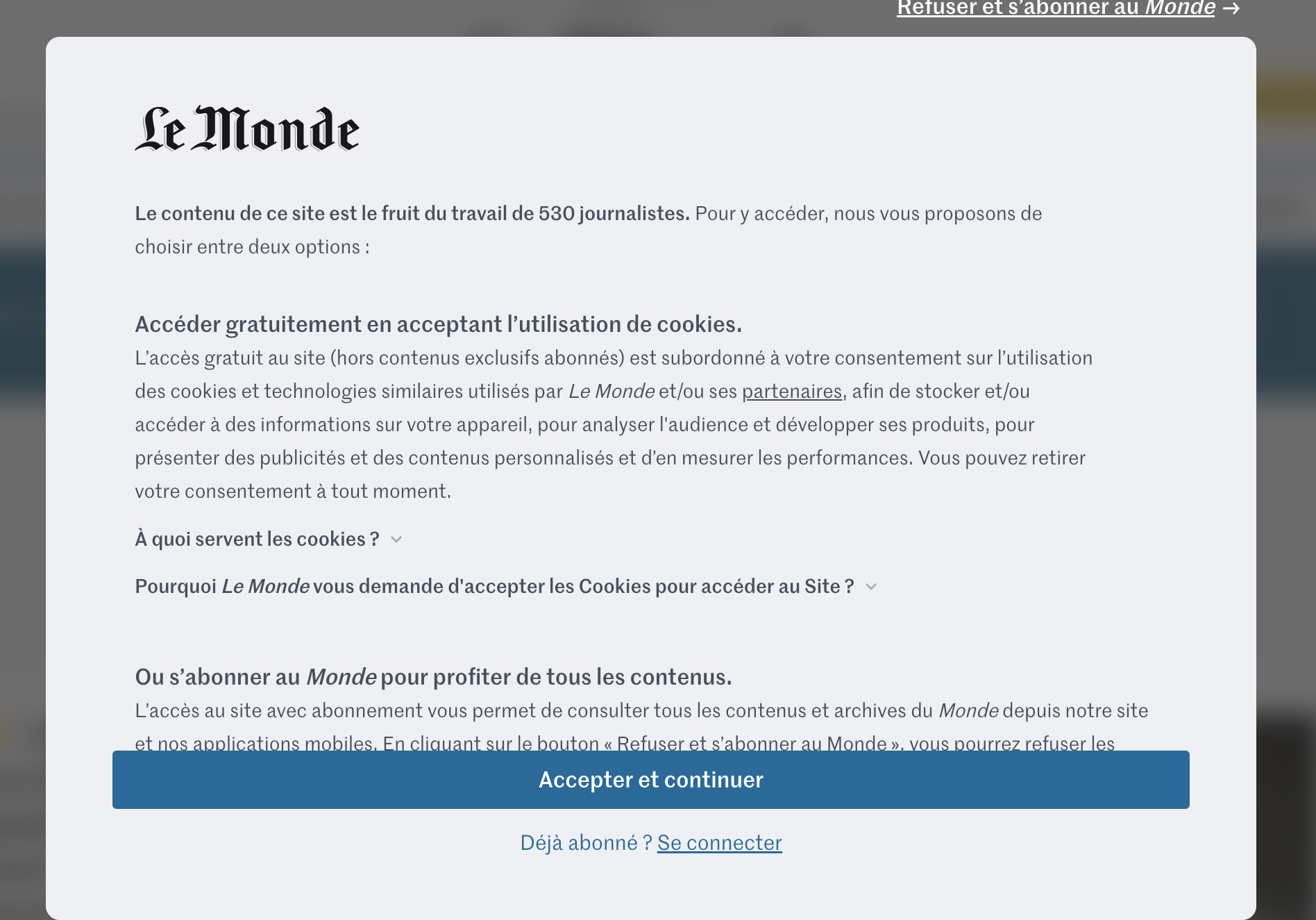

Depuis l’avènement de la RGPD européenne, nous avons pris l’habitude de voir apparaître sur les sites d’outre Atlantique, des popups nous demandant d’accepter (ou pas) l’utilisation des cookies (comme vous pouvez le voir dans la capture d’écran du journal LeMonde ci-bas). Les organisations québécoises et sans doute bientôt aussi canadiennes, devront aussi s’équiper de tels popup afin d’informer les internautes de la collecte des données que peuvent faire les cookies et requérir de manière proactive, leurs consentements. Ce consentement se devra d’être documenté dans la base de données à l’aide d’un système « opt-in » non coché d’avance. C’est-à-dire que c’est l’internaute qui devra cocher la section en question pour donner son consentement.

Il existe de très nombreux plugiciels que vous pourrez utiliser sur vos sites afin de facilement répondre à cette nouvelle obligation réglementaire. Par exemple le plugiciel WordPress Complianz, réponds déjà plusieurs réglementations de consentement internationales.

Complianz est une extension de consentement aux témoins RGPD/CCPA, qui soutient les RGPD, ePrivacy, DSGVO, TTDSG, LGPD, POPIA, APA, RGPD, CCPA/CPRA et PIPEDA, avec une notification conditionnelle des témoins et une politique de témoins personnalisée basée sur les résultats de leur analyse intégrée.

En plus de l’obtention du consentement, vous devrez

•Nommer et afficher publiquement un responsable de la protection des données de votre organisation (avec les coordonnées pour le rejoindre). Il sera responsable de la politique de la vie privée et pourras être rejoint par les internautes pour vérifier les données qui sont récoltées sur eux et demander des modifications à ces données le cas échéant.

•Vous devrez faire l’inventaire des types de données qui sont récoltés et identifier les incidents possibles associés à ces types de données, par ordre d’importance.

•Vous devrez aussi informer la Commission d’accès à l’information et toutes violation des données personnelles et de tout événement de hacking ou d’intrusion dans vos serveurs et instaurer un registre spécifique à cet effet.

En résumé, vous devrez

•obtenir le consentement à la collecte des données des visiteurs de votre site web.

•Offrir un moyen à ces visiteurs de connaître spécifiquement les données récolter sur eux, de les faire modifier ou carrément effacer.

•Expliquer clairement pourquoi les données sont récoltées.

Il est évident que ces nouvelles dispositions législatives vont générer des dépenses et du travail supplémentaire pour les organisations. Cependant, je trouve très pertinent qu’on s’intéresse de plus en plus à la collecte à tout vent des données personnelles et qu’on sécurise un tant soit peu, ces données, afin qu’elles ne puissent servir à des fins auxquels nous n’avons pas consenti.

Article publié le vendredi, 9 juin 2023 sous les rubriques Big data, cybersécurité et Droit et Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Cookies, Loi 25, PIPEDA, Protection des données, RGPD.

Deux de mes clients me demandent de regarder attentivement la question de la loi 25 et de leur faire des recommandations. La Loi modernisant des dispositions législatives en matière de protection des renseignements personnels a été modifiée et elle change les obligations des organisations en ce qui a trait à Loi sur la protection des renseignements personnels dans le secteur privé.

Dans LeDevoir :

Aussi appelée loi 25 ou projet de loi 64, cette nouvelle loi, sanctionnée par l’Assemblée nationale le 22 septembre 2021 après 15 mois de travaux, introduit une série de nouvelles obligations. Par exemple, le conseil d’administration d’une entreprise québécoise devra nommer un responsable des renseignements personnels. Une entreprise coupable d’avoir manqué à ses obligations devra acquitter des amendes allant de 15 000 dollars à 25 millions de dollars, et jusqu’à 4 % de son chiffre d’affaires mondial — et le double en cas de récidive.

« Avec cette loi, le Québec s’est rapproché du système européen et son Règlement général sur la protection des données [RGPD] », note Selena Lu. Elle cite notamment l’introduction du concept de droit à l’oubli, qui permettra à une personne d’exiger le retrait de certaines informations et de certains hyperliens.

Cette loi a déterminé certains jalons afin de donner le temps et de permettre aux organisations de s’adapter aux nouvelles réalités de protection des données. Vous avez déjà un premier jalon qui a été établi en septembre 2022 et les deux autres moments seront en septembre 2023 et septembre 2024.

Selon le résumé qu’en a publié la Commission d’accès à l’information du Québec dans son AIDE-MÉMOIRE – Nouvelles responsabilités des entreprises, pistes d’action et bonnes pratiques, vous devez déjà :

1- Désigner une personne responsable de la protection des renseignements personnels et publier le titre et les coordonnées du responsable sur le site Internet de l’entreprise ou, si elle n’a pas de site, les rendre accessibles par tout autre moyen approprié.

2- En cas d’incident de confidentialité impliquant un renseignement personnel :

a. prendre les mesures raisonnables pour diminuer les risques qu’un préjudice soit causé aux personnes concernées et éviter que de nouveaux incidents de même nature ne se produisent;

b. aviser la Commission et la personne concernée si l’incident présente un risque de préjudice sérieux;

c. tenir un registre des incidents dont une copie devra être transmise à la Commission à sa demande;

3- Respecter le nouvel encadrement de la communication de renseignements personnels sans le consentement de la personne concernée à des fins d’étude, de recherche ou de productions de statistiques et dans le cadre d’une transaction commerciale;

4- Procéder à une évaluation des facteurs relatifs à la vie privée (ÉFVP) avant de communiquer des renseignements personnels sans le consentement des personnes concernées à des fins d’étude, de recherche ou de production de statistiques;

5- Divulguer préalablement à la Commission la vérification ou la confirmation d’identité faite au moyen de caractéristiques ou de mesures biométriques.

À partir de septembre prochain, en plus des obligations déjà citées, vous devrez aussi :

1- Avoir établi des politiques et des pratiques encadrant la gouvernance des renseignements personnels et publier de l’information détaillée sur celles-ci en termes simples et clairs sur le site Internet de l’entreprise ou, si elle n’a pas de site, par tout autre moyen approprié;

2- Réaliser une évaluation des facteurs relatifs à la vie privée (ÉFVP) lorsque la Loi l’exige, par exemple avant de communiquer des renseignements personnels à l’extérieur du Québec;

3- Respecter les nouvelles règles entourant le consentement à la collecte, à la communication ou à l’utilisation des renseignements personnels;

4- Détruire les renseignements personnels lorsque la finalité de leur collecte est accomplie, ou les anonymiser pour les utiliser à des fins sérieuses et légitimes, sous réserve des conditions et d’un délai de conservation prévus par une loi;

5- Respecter vos nouvelles obligations d’information et de transparence envers les citoyens;

6- Respecter les nouvelles règles de communication de renseignements personnels sans le consentement de la personne concernée (exercice d’un mandat ou exécution d’un contrat de service ou d’entreprise);

7- Respecter les nouvelles règles de communication des renseignements personnels à l’extérieur du Québec;

8- Respecter les nouvelles règles d’utilisation des renseignements personnels;

9- révoir, par défaut, les paramètres assurant le plus haut niveau de confidentialité du produit ou du service technologique offert au public;

10- Respecter les nouvelles règles entourant la collecte de renseignements personnels concernant un mineur;

11- Respecter le droit à la cessation de la diffusion, à la réindexation ou à la désindexation (ou droit à l’oubli);

12- Respecter les nouvelles règles de communication des renseignements personnels facilitant le processus de deuil.

Finalement, en septembre 2024, vous devrez :

Répondre aux demandes de portabilité des renseignements personnels.

Article publié le vendredi, 2 juin 2023 sous les rubriques cybersécurité et Droit et Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Loi 25, loi 64, Loi modernisant des dispositions législatives en matière de protection des renseignements personnels.

Ces jours-ci, après ChatGPT c’est au tour de Tiktok de faire les manchettes. Certains disent qu’il faut conserver Tiktok parce qu’étant le média social préféré des jeunes, il faut être capable d’y avoir un accès afin de pouvoir les rejoindre. Je trouve cet argument vide de sens. Parce que ce n’est pas à cause d’un média ou d’un média social qu’on pourra enfin rejoindre nos jeunes. La communication avec « la jeunesse » a toujours été problématique depuis la nuit des temps. Si Tiktok n’existait pas, ils seraient sur d’autres plateformes. Si nous bannissions Tiktok, ils trouveraient d’autres moyens de communiquer entre eux et très possiblement qu’un équivalent à Tiktok apparaîtrait à très courts termes. La difficulté à rejoindre les jeunes est qu’ils ont toujours voulu être différents de leurs ainés et qu’ils se sont toujours trouvé des expressions et des lieux d’expressions que leurs parents ne comprenaient pas ou qu’ils ne fréquentaient pas. C’est la nature même de l’adolescence d’être « différent » et la raison pour laquelle ils délestent Facebook. Le vide créé par le bannissement de Tiktok serait donc vite comblé.

Mais pourquoi Tiktok est-il dangereux.

Tout d’abord, il est fondamental de savoir que Tiktok vous suit à la trace et est même capable d’espionner en temps réel, chacune des lettres et chacun des chiffres que vous tapez sur un autre site web, à partir de l’interface de navigation Tiktok que vous ne quittez pas lorsque vous cliquez sur un hyperlien y résidant. C’est le chercheur en cybersécurité Félix Krause qui a dévoilé cette faille de sécurité majeure :

TikTok monitoring all keyboard inputs and taps

When you open any link on the TikTok iOS app, it’s opened inside their in-app browser. While you are interacting with the website, TikTok subscribes to all keyboard inputs (including passwords, credit card information, etc.) and every tap on the screen, like which buttons and links you click.

• TikTok iOS subscribes to every keystroke (text inputs) happening on third party websites rendered inside the TikTok app. This can include passwords, credit card information and other sensitive user data. (keypress and keydown). We can’t know what TikTok uses the subscription for, but from a technical perspective, this is the equivalent of installing a keylogger on third party websites.

• TikTok iOS subscribes to every tap on any button, link, image or other component on websites rendered inside the TikTok app.

• TikTok iOS uses a JavaScript function to get details about the element the user clicked on, like an image

C’est déjà très inquiétant et si Tiktok est utilisé par des gens de pouvoir (député, haut fonctionnaire, baron d’industrie, chercheur scientifique) c’est un risque majeur pour la sécurité nationale.

Mais ce n’est pas tout. En plus d’espionner vos frappes, Tiktok avait laissé une vulnérabilité dans son logiciel, permettant même de prendre le contrôle entier de votre téléphone et de votre identité. Selon Rockcontent.com :

(…) Recent research led by Microsoft 365 Defender Research team shows that TikTok had a breach that was leading users to extremely vulnerable experiences. This issue could allow attackers to hijack a user’s account with literally a single click of a crafted link.

Hijack according to the Cambridge Dictionary means “to force someone to give you control of a vehicle, aircraft, or ship that is in the middle of a trip.” In this case, the breach could be used to steal or “kidnap” one’s account with a single click. Then, attackers could have access to the in-app features of a user account, such as publishing videos, sending messages, interacting with other accounts and even changing personal information. The issue was more likely to happen with Android users.

Fortunately, TikTok has already fixed it and the Microsoft 365 Defender Research Team has not identified any major exploitation. So, it is strongly recommended that users keep their app up to date, using the latest version of it.

Selon Radio-Canada

Au-delà des données liées à l’activité d’un utilisateur sur la plateforme (comptes suivis, vidéos écoutées, messages privés échangés dans l’application, etc.), TikTok peut avoir accès à d’autres informations liées à l’appareil que vous utilisez, selon le Washington Post et la firme Disconnect. Les voici :

• Liste de contacts (si vous accordez votre permission)

• Microphone et caméra (en tournant des vidéos dans l’application, si vous accordez votre permission)

• Bibliothèque de photos (si vous accordez votre permission)

• Géolocalisation approximative (si vous accordez votre permission)

• Identifiant publicitaire (si vous accordez votre permission)

• Adresse courriel et/ou numéro de téléphone (utilisés pour créer le compte)

• Date de naissance (utilisée pour créer le compte)

• Adresse IP

• Les contenus du presse-papier

• Frappes sur le clavier en se servant de l’application

• Le type d’appareil utilisé

• Certaines données de navigation hors TikTok

Avec toutes ces inquiétudes en regard des informations personnelles, en quoi Tiktok est-elle différente des autres applications sociales?

J’ai toujours dit préférer être espionné par les Américains qui sont nos alliés, que par les Chinois avec qui nous avons de nombreux problèmes géopolitiques, commerciaux et géostratégiques. D’ailleurs, les différentes lois de protections des données, bien qu’encore imparfaites, nous garantissent une certaine protection en Amérique et en Europe. Ce n’est pas le cas avec Tiktok qui contrairement à ses prétentions, a continué d’alimenter le Parti communiste chinois avec les données récoltées en Amérique. C’est ce que confirme Buzzfeed :

For years, TikTok has responded to data privacy concerns by promising that information gathered about users in the United States is stored in the United States, rather than China, where ByteDance, the video platform’s parent company, is located. But according to leaked audio from more than 80 internal TikTok meetings, China-based employees of ByteDance have repeatedly accessed nonpublic data about US TikTok users — exactly the type of behavior that inspired former president Donald Trump to threaten to ban the app in the United States.

The recordings, which were reviewed by BuzzFeed News, contain 14 statements from nine different TikTok employees indicating that engineers in China had access to US data between September 2021 and January 2022, at the very least. Despite a TikTok executive’s sworn testimony in an October 2021 Senate hearing that a “world-renowned, US-based security team” decides who gets access to this data, nine statements by eight different employees describe situations where US employees had to turn to their colleagues in China to determine how US user data was flowing. US staff did not have permission or knowledge of how to access the data on their own, according to the tapes.

Et selon TheGuardian, Tiktok a aussi utilisé son application pour espionner des journalistes. Le pas à franchir n’est pas si grand pour qu’ils espionnent aussi nos élus et avec le récent scandale de l’ingérence chinoise dans nos élections fédérales, il y a de quoi être sérieusement inquiété…

TikTok has admitted that it used its own app to spy on reporters as part of an attempt to track down the journalists’ sources, according to an internal email.

Illustration of smart devices saying ‘this holiday season invite big tech into your home’

Are your gadgets watching you? How to give the gift of privacy

Read more

The data was accessed by employees of ByteDance, TikTok’s Chinese parent company and was used to track the reporters’ physical movements. The company’s chief internal auditor Chris Lepitak, who led the team involved in the operation, has been fired, while his China-based manager Song Ye has resigned.

They looked at IP addresses of journalists who were using the TikTok app in an attempt to learn if they were in the same location as employees suspected of leaking confidential information. The effort, which targeted former BuzzFeed reporter Emily Baker-White and Financial Times reporter Cristina Criddle among other reporters, was unsuccessful, but resulted in at least four members of staff based in both the US and China improperly accessing the data, according to an email from ByteDance general counsel Erich Andersen. All four have been fired. Company officials said they were taking additional steps to protect user data.

Article publié le jeudi, 2 mars 2023 sous les rubriques cybercriminalité, cybersécurité, Droit et Internet, géolocalisation, Médias sociaux et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Tiktok.

Ce matin, une bonne amie me partage cette nouvelle et me demande ce que j’en pense.

« D’ici 2025, 90 % du contenu en ligne sera généré par l’IA »

Ma réponse fut: J’ai de gros doutes!

Voici donc une réponse plus détaillée…

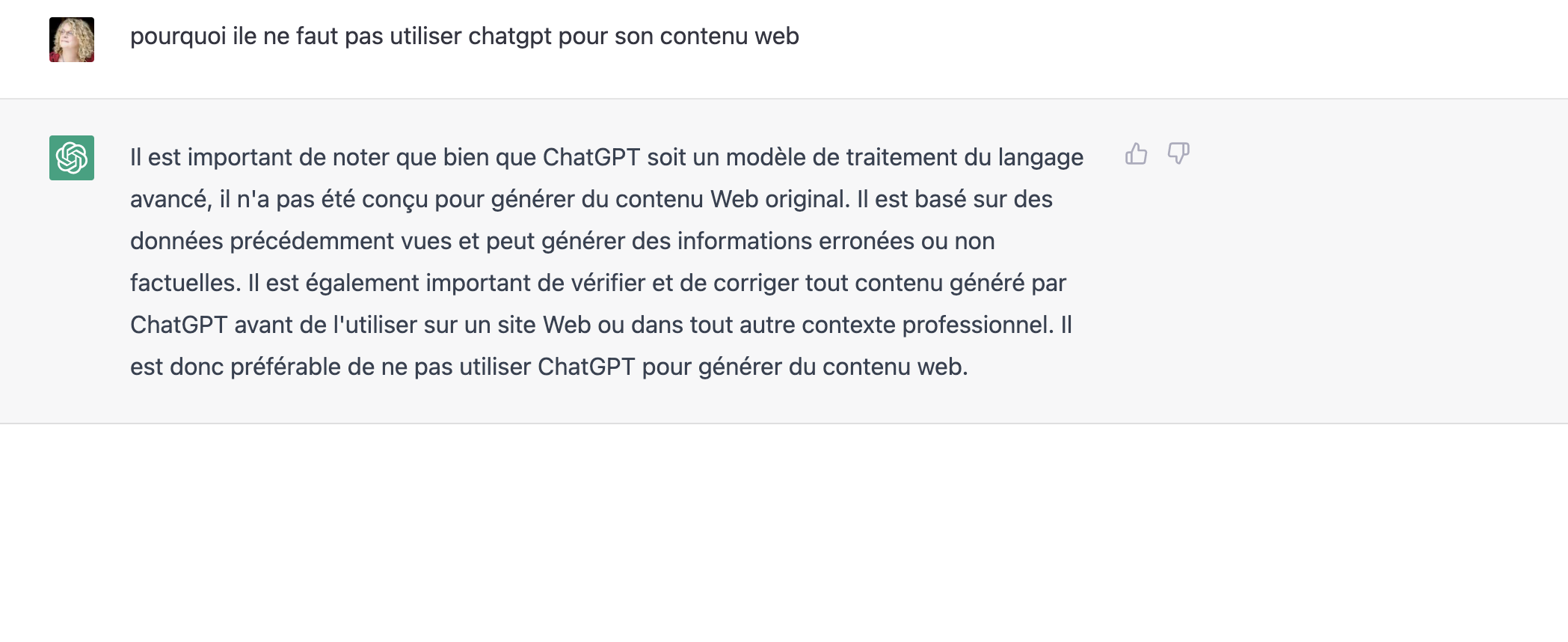

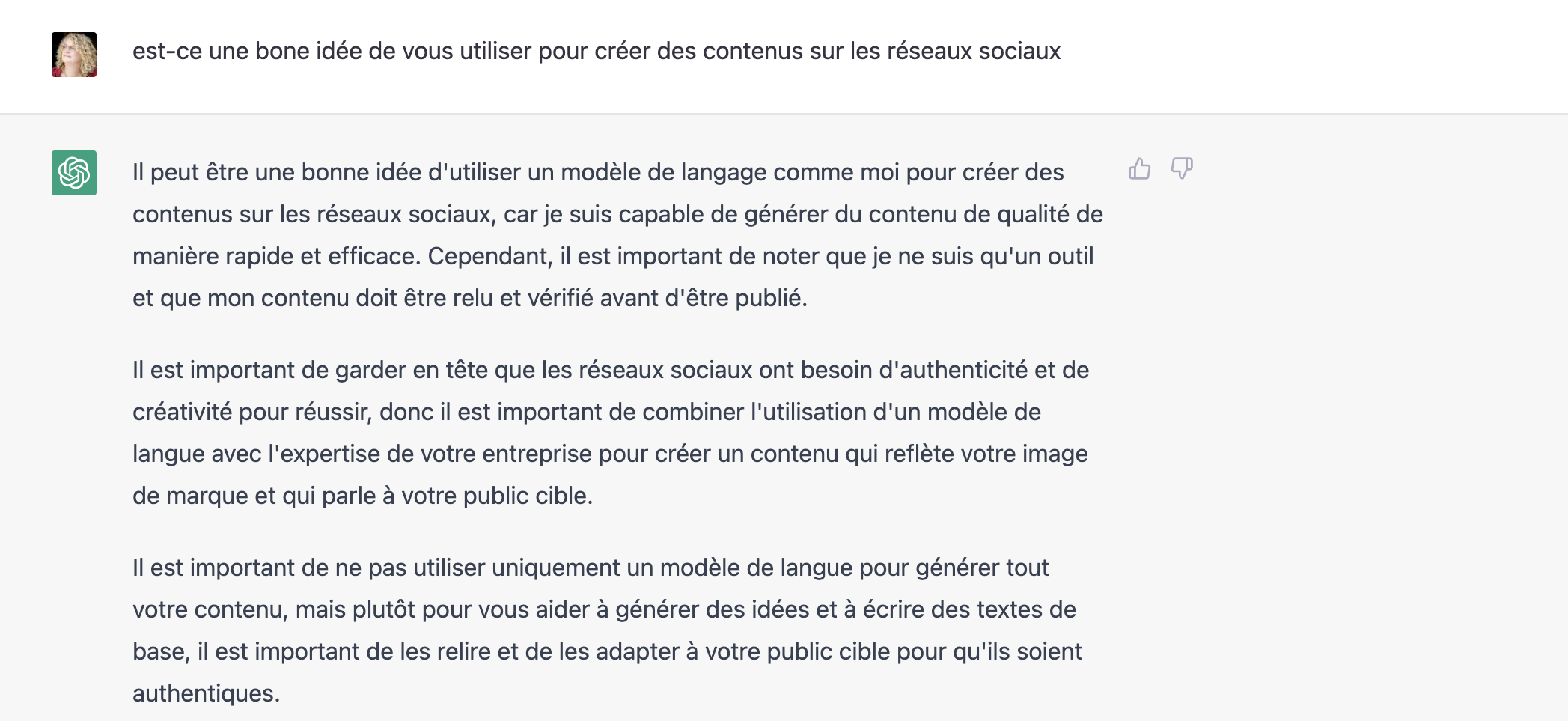

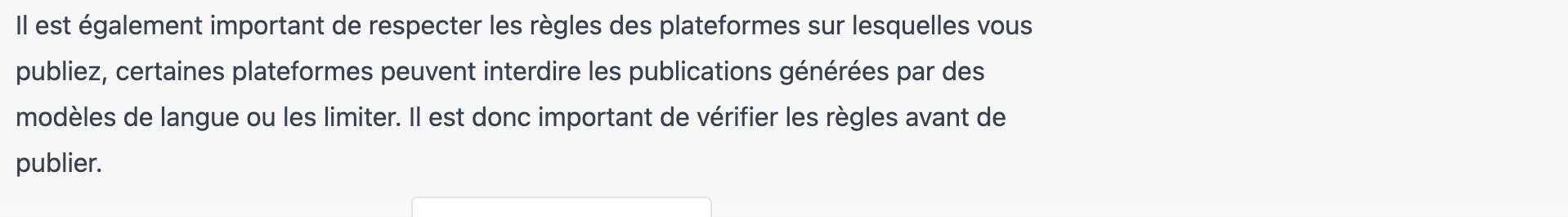

ChatGPT est un outil qui a été développé à partir de contenus glanés sur le Web de 2020 à 2021. Il n’est donc pas « à jour » pour des contenus qui traiteraient de sujets contemporains. Par ailleurs, le programme de ChatGPT est conçu pour ne pas créer de contenus négatifs ou toucher à des sujets sensibles comme de la violence, le sexe ou des contenus considérés dangereux. De plus, ce logiciel a des biais le rendant incapable de prendre position. Il se doit d’être générique, sans danger, vrai et instructif. Il ne pourra donc pas décortiquer une situation réelle et présenter les pour et les contre d’une problématique. En outre, il ne présentera donc qu’un consensus de ce qu’il a collecté des contenus au moment de sa mise en ligne. Les consensus, comme c’est souvent le cas, évoluent dans le temps et peuvent changer drastiquement. Mais l’argument le plus important est que ChatGPT n’a aucune créativité. Il n’est pas capable d’être authentique, ce qui est la base même d’un contenu qui pourrait devenir viral ou simplement intéresser les lecteurs. Bien que j’étais spéciale durant mon enfance et que j’aimais lire les encyclopédies, on s’entend que c’est loin d’être le cas pour tous.

Utiliser ChatGPT et être pénalisé par les moteurs de recherches.

Disons que vous êtes un luthier et que vous utilisez chatGPT pour générer des textes pour votre site web. Les contenus que générera ChatGPT existent donc déjà sur le web. Il en fera une synthèse et vous la présentera. Imaginez aussi que l’un de vos compétiteurs a la même idée et génère lui aussi des contenus pour parler du même sujet. Il y a de fortes chances que vous soyez tous les deux pénalisés pour contenus dupliqués, ce qui est contraire à l’algorithme de Google entre autres. Vos contenus en plus de ne pas être authentique, ne seront donc pas non plus originaux.

Par ailleurs, selon searchenginejournal, les contenus générés automatiquement sont contre les directives aux webmestres de Google.

Automatically Generated Content Is Against Google’s Webmaster Guidelines

Regardless of the tools used to create it, content written by machines is considered automatically generated. As Mueller is quick to point out, Google’s position on auto generated content has always been clear:

“For us these would, essentially, still fall into the category of automatically generated content which is something we’ve had in the Webmaster Guidelines since almost the beginning.

And people have been automatically generating content in lots of different ways. And for us, if you’re using machine learning tools to generate your content, it’s essentially the same as if you’re just shuffling words around, or looking up synonyms, or doing the translation tricks that people used to do. Those kind of things.

My suspicion is maybe the quality of content is a little bit better than the really old school tools, but for us it’s still automatically generated content, and that means for us it’s still against the Webmaster Guidelines. So we would consider that to be spam.”

Mais Google est-il capable d’identifier les contenus générés automatiquement?

ChatGPT travaille déjà et a promis d’inclure un filigrane « watermark » dans ses contenus, permettant d’identifier les contenus générés automatiquement. Par ailleurs, les recherches en ce domaine précèdent les innovations de ChatGPT. Cette preuve de tricherie, serait cachée dans des lettres, des mots ou des tournures de phrases, qui bien qu’ils apparaissant aléatoires à nos yeux, avec la clé cryptographique du propriétaire de ChatGPT, il serait aisé d’identifier le faussaire. Et ce, même s’il changeait certains mots pour tenter de faire passer un contenu généré automatiquement, par la création d’un rédacteur. Vous pouvez avoir les détails de cette procédure dans l’article de Techcrunch, OpenAI’s attempts to watermark AI text hit limits, It’s proving tough to rein in systems like ChatGPT.

Il y a certainement encore des débats sur l’efficacité ou non et l’approche propriétaire ou open source d’en tel filigrane, mais la conclusion de l’article de Techcrunch est sans équivoque. Tôt ou tard, les fourbes se feront pincer…

“You could worry that all this stuff about trying to be safe and responsible when scaling AI … as soon as it seriously hurts the bottom lines of Google and Meta and Alibaba and the other major players, a lot of it will go out the window,” Aaronson said. “On the other hand, we’ve seen over the past 30 years that the big internet companies can agree on certain minimal standards, whether because of fear of getting sued, desire to be seen as a responsible player, or whatever else.”

(notez que ce qui suit et est tiré de ChatGPT, sont des images et que leurs contenus sont donc invisibles aux moteurs de recherches. Si elles avaient des filigranes, ils seraient aussi invisibles…)

MAJ

Une nouvelle application Québécoise permettrais d’identifier les contenus autogénérés selon l’article La chasse au ChatGPT est ouverte. il s’agit de Detector https://detector.dng.ai/fr

MAJ2

Le pote Yves William sur Facebook, demande à ChatGPT ce qu’il pense de ce billet. Voici le résultat…

Article publié le vendredi, 20 janvier 2023 sous les rubriques Blogue, Blogues d'affaires, ChatGPT, cybersécurité, Marketing de contenu, Moteurs de recherche et référencement de sites Web et stratégie de contenus.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Detector.dng.ai, IA.

Il faut certainement applaudir les avancées de l’intelligence artificielle et en particulier, celle d’une avancée majeure de ChatGPT, un agent conversationnel qui permet désormais à quiconque, de créer des contenus étonnants et rapidement simplement à partir d’un questionnement. J’ai moi-même testé ChatGPT à partir de l’examen que j’ai soumis à mes étudiants de HEC lors de la dernière session du cours de 2e cycle de marketing entrepreneurial. Les réponses étaient pertinentes.

Mais il faut aussi s’inquiéter de ses avancées. La technologie n’est pas neutre et le droit des technologies est toujours à la remorque des innovations, et ne la précède pas. D’ailleurs, un nouveau livre que je devrai me procurer L’innovation hors-la-loi : les origines de la techno-normativité, semble traiter de ce sujet délicat dans un résumé :

Ce livre, unique sur le marché, présente une réflexion sur le rôle du droit dans notre société, à la fois comme vecteur de techno-normativité, mais aussi comme solution ou limitation des effets négatifs de la technologie sur la société.

En partant des écrits les plus récents sur la philosophie, la sociologie et le monde numérique, l’ouvrage propose une lecture critique du rapport entre droit et innovation qui intéressera tant un public universitaire qu’un public de professionnels du numérique.

D’ailleurs, pas plus tard que la semaine dernière, je publiais l’article Porn, Piracy, Fraud: What Lurks Inside Google’s Black Box Ad Empire.

And if you have a website and want to earn money from digital ads, you can join the Display Network, where Google places ads on what it has publicly said are more than 2 million websites and an untold number of mobile apps. It’s the modern equivalent of a national network of billboards on nearly every highway being controlled by a single company — and reportedly generated $31 billion in revenue for Google last year.

But if you’re Slapinski, Google’s Display Network has another benefit besides its market share: its secrecy. Google is the only major ad platform that hides the vast majority of its ad-selling partners. This means Google does not disclose all the websites and apps where it places ads or the people and companies behind them. The company conceals this information even after helping establish and publicly supporting an industry transparency standard for disclosing such sellers, which its competitors have largely adopted.

Tout ça pour dire que 20 ans après l’apparition des moteurs de recherches et 10 ans après l’explosion des médias sociaux, on commence à peine à déceler les limites de ces outils et à songer et à commencer à les réguler. Nous sommes conscients du mal économique (des milliards de dollars en faux clics) et du mal sociologique et démocratique (détournement politique des médias sociaux, planification de révolutions, censure, pédopornographie, cybercriminalité, endoctrinement, propagande, etc.) que ces outils ont permis de générer. Il en sera certainement de même pour l’intelligence artificielle et les robots conversationnels. Déjà, certaines écoles bannissent ChatGPT pour les professeurs et les étudiants NYC Bans Students and Teachers from Using ChatGPT. D’autres au contraire, comme l’un de mes collègues professeurs à HEC, s’en serviront comme outil pédagogique ou comme dans cet article, se questionnent sur l’utilisation en classe dans l’article L’IA au service de l’enseignement : conversation avec une IA.

D’autres encore ont déjà développé un outil pour détecter le plagiat : ChatGPT : un étudiant a développé une appli pour identifier les textes générés par le chatbot d’OpenAI.

Entretemps, certains se demandent si l’IA pourrait un jour remplacer les avocats : Could you replace your lawyer with a chatbot? Next month an AI attorney will defend a client in court et bientôt, ce sera peut-être les professeurs, les députés, les médecins et autres professionnels et métiers. Néanmoins, ce qui rassure est que ChatGPT est basé sur des textes en lignes pré-2021 et n’est donc pas en mesure de discuter de sujets contemporains. De plus, bien que la lecture des réponses coule aisément, ChatGPT ne fait preuve d’aucune créativité et comporte des biais flagrants de même que des erreurs comme on peut le noter dans Wikipedia :

Inexactitude et ambiguïté des réponses

L’exactitude de certaines réponses de ChatGPT a cependant été remise en question.

Le journaliste Mike Pearl de Mashable a notamment testé ChatGPT en lui posant plusieurs questions factuelles. Dans une conversation, il demande par exemple au modèle quel est « le plus grand pays d’Amérique centrale qui n’est pas le Mexique ». ChatGPT répond qu’il s’agissait du Guatemala, alors que la réponse est plutôt le Nicaragua. Cette erreur provient de l’interprétation de la question par ChatGPT, qui a cru que l’on s’intéressait à la taille de la population plutôt qu’à la superficie du territoire.

Même si les résultats peuvent être spectaculaires, l’un des dirigeants d’OpenAI, Sam Altman, admet que l’application comporte encore des erreurs sur des sujets importants, et que les retours des utilisateurs sont nécessaires pour corriger les erreurs.

En conclusion, question de vous faire « badtriper » juste un peu, la vidéo du controversé (mais pertinent dans ce cas-ci) psychologue Jordan Peterson.

Article publié le lundi, 9 janvier 2023 sous les rubriques cybercriminalité, cybersécurité, Droit et Internet, Innovation et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : ChatGPT.

C’est le 29 septembre prochain au Château Joliette, à Joliette que je serai conférencière pour le RFEL (Réseau des Femmes Élues de Lanaudière). J’y discuterai des sujets suivants :

• Survol des statistiques de cyberintimidation

• La différence légale et technique entre insulte, diffamation et harcèlement criminel.

• Le processus judiciaire et les coûts associés aux poursuites.

• Les variables risques communicationnelles des différentes plateformes médias sociaux

• Les outils et politiques de modération et les stratégies de mitigation de l’intimidation (la prévention)

• La gestion de crise

• Les bienfaits de la critique

• Comment faire du monitorage et la collecte de preuves numériques et comment monter un dossier de preuve

• Comment se remettre des agressions numériques

Vous pouvez acheter des billets sur la page web du RFEL.

Voici donc le PowerPoint de ma conférence :

Article publié le mardi, 20 septembre 2022 sous les rubriques À titre de conférencière, cybercriminalité, cyberintimidation, cybersécurité, Droit et Internet et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Réseau des Femmes Élues de Lanaudière, RFEL.

L’un de mes clients municipaux me demande d’analyser deux applications (et fonctionnalités) web qu’il aimerait implanter sur son site web. La première est une fonctionnalité québécoise d’alerte multiplateforme en cas de problématique comme un sinistre, feu de forêt, avis d’ébullition, risque de gel et autres. L’autre application en est une de soi-disant intelligence artificielle municipale (en faisant valoir le concept de ville intelligente) permettant de payer ses contraventions, répondre à un sondage, chatbot ou de carte numérique intelligente.

Le problème des données personnelles

Tout d’abord je spécifie que les deux fournisseurs de ces applications/fonctionnalités sont québécois et que leurs clients le sont presque exclusivement aussi. Je ne les nomme pas afin de ne pas compromettre ni ces entreprises ni ces municipalités (et de toute évidence afin de ne pas m’exposer à des poursuites préventives). L’un des deux fournisseurs n’a même pas de politique de vie privée sur son propre site. L’autre, a une fiche de recommandation peu enviable sur le AppStore d’Apple comme quoi, il est plein de bogues. De surcroit, les deux utilisent principalement l’architecture de sous-domaine de leur propre site afin de fournir la fonctionnalité, comme dans l’exemple: VilleXYZ.Fournisseurmédicocre.com . Ainsi, les usagers qui sont des payeurs de taxes de la municipalité sont en fait redirigés sur le site du fourniseurmédiocre.com qui a le contrôle complet de leurs données. À contrario, il existe des équivalents comme par exemple Onesignal qui grâce à une API, peut faire la même chose (et même plus) que la fonctionnalité d’alerte québécoise, tout en restant dans l’environnement de la municipalité. Il en va de même pour l’autre application.

Ce qui est ridicule avec ces cas et me rappelle la folie des CMS il y a 15 ans est que de petites boîtes se présentent comme ayant inventé le bouton à quatre trous dans un contexte d’une « demande en vogue et à la mode », alors que des alternatives open source, gratuites ou pratiquement gratuites et sécuritaires, existent déjà et que des clients québécois les payent sans (semble-t-il) avoir fait de diligence raisonnable et sans avoir évaluer les risques pour les données de leurs citoyens. C’est pitoyable…

Article publié le lundi, 13 décembre 2021 sous les rubriques Big data, Code-source libre, cybersécurité, géolocalisation, Gouvernement électronique, stratégie numérique et Technologies Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Données personnelles, informatique municipale, onesignal.