C’est demain que j’ouvrirai par une courte conférence, un panel Criminalité urbaine et médias sociaux lors du colloque Synergie du Pôle Lavallois d’Enseignement Supérieur en Arts numériques et Économie Créative.

Les médias sociaux ne sont pas étrangers à la criminalité de toutes sortes. Des crimes sont commis sur les plateformes ou grâce à ces plateformes, mais elles peuvent aussi être un outil de gestion des risques, d’enquêtes et même de sensibilisation à la criminalité. J’ai eu la chance lors de la dernière année, de tester deux technologies de monitorage web, utilisées par les forces de l’ordre de différents pays, afin de minimiser les risques d’événements criminels ou à des fins d’investigations subséquentes à des actes criminels. Je testais ces technologies pour un client international oeuvrant dans la gestion des risques pour de très grandes chaînes de commerce de détail ici et ailleurs. J’ai été estomaquée de la pertinence de ces outils et de leurs efficacités. Il s’agit de Babel Street (acheté à plusieurs dizaines de milliers de licences pour le FBI) et DigitalStakeout. Mais il existe de nombreux autres logiciels de ce type. Là où le bât blesse est le coût astronomique des licences de ces outils. Par usagers il en coûte de $30 000 à $200 000 annuellement. Et c’est sans additionner le coût des analystes qui devront passer des heures à comprendre la technologie, puis qui passeront le reste de l’année à monitorer différents sujets et événements. Ces technologies font partie des outils OSINT (Open Source intelligence ou renseignement de sources ouverte). Ce sont donc les informations qui sont libres de droits et disponibles gratuitement, pas les outils.

Aussi, il a été remarqué par certains chercheurs que les médias sociaux , dans certains cas, amplifient la criminalité (comme dans le cas des récentes émeutes en France lors de la mort de Nahel Merzouk). On remarque aussi qu’il y a recrudescence de statuts médias sociaux incluant des armes et liés aux gangs de rues. Je rappellerai aussi que les médias sociaux ont été instrumentalisés afin de servir d’outil de recrutement et de planifications des émeutes du printemps érables et de coordination des émeutiers sur le terrain durant les événements.

Nous discuterons donc de comment les médias sociaux sont à la fois une source possible de croissance de la criminalité tout en étant à la fois des outils permettant de prévenir des crimes ou de trouver des coupables dans un processus d’enquête. Vous trouverez plus bas, le PowerPoint de ma courte conférence.

Article publié le mercredi, 27 septembre 2023 sous les rubriques À titre de conférencière, cybercriminalité, cyberintimidation, cybersécurité, Médias sociaux, Technologies Internet et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Babelstreet, Digitalstakeout, Pôle Lavallois d’Enseignement Supérieur en Arts numériques et Économie Créative.

Il y a maintenant deux semaines, Twitter a décidé de bannir unilatéralement Trump de sa plate-forme. Facebook et plusieurs autres outils sociaux ont suivi. Les jours suivants, 70 000 comptes de sympathisants de Trumps ont aussi été bannis de Twitter. Ils se sont alors réfugiés sur la plate-forme Parler. Cette plate-forme était hébergée chez AWS, Amazon Web Services. Les applications étaient disponibles sur Androïd de Google et le AppStore d’Apple. Elle a rapidement aussi été déplatformée de toutes les plateformes.

Quelques jours après son coup d’éclat, Jack Dorsey, le CEO de Twitter reconnaissait que sa décision créait un dangereux précédent. Selon la CBC :

Dorsey acknowledged that shows of strength like the Trump ban could set dangerous precedents, even calling them a sign of “failure.” Although not in so many words, Dorsey suggested that Twitter needs to find ways to avoid having to make such decisions in the first place. Exactly how that would work isn’t clear, although it could range from earlier and more effective moderation to a fundamental restructuring of social networks.

Durant le même moment, le copain Mitch Joël sur son Facebook, y allait de sa propre perspective.

What is “free speech”?

I saw a tweet that stated:

“Don’t be fooled. Big Tech isn’t shutting down accounts due to ‘risk.’ They’re trying to control what you READ. What you THINK. What you BELIEVE. They’re after one thing: control. Because control means power. Don’t let them win.”

I’m not a politician.

I’m not a scholar of the law.

I’m not even American.

I’m someone that pays a lot of attention to technology, consumer behavior, and media.

I’m someone that used to publish print magazines, and was a music/culture journalist in the pre-historic ages (before the web).

A time and place where ALL content was controlled through a tight and small media filter (because creating and distributing content was hard and expensive).

The web brought forward one simple (but massive) change:

The ability for anyone to publish their thoughts in text, images, audio and video… instantly and for free for the world to see.

Content was no longer hard and expensive to create and distribute.

A scarcity to abundance model.

That doesn’t mean that all content gets the same distribution.

That doesn’t mean that all content gets the same attention.

It, simply, means that whether it’s a tweet, blog post, article, podcast, video on YouTube or even a newsletter – it has the capacity to reach a massive audience without any friction.

I’m going to re-write that tweet from above from my own perspective:

Don’t be fooled.

Big Tech doesn’t really care about your tweets.

They’re not trying to control what you READ.

The more people that you follow, and the more people that create content is how their business model and platform expands.

They want you to see much more content, but – unfortunately, most people will only follow those who create content that is aligned with their values and aspirations.

They don’t really care much about what you THINK, but they do care a lot about showing you more content that you tend to follow, like, share and comment on.

They are after control… but not control of what you read, think, or believe.

They’re after control of a marketplace.

To build, as

Scott Galloway

calls it: an “unregulated monopoly” (with a large and deep moat around it).

The power that they seek is not over what content flows through their platforms, but rather that ALL content flows through their platforms, and that you spend as much time as possible within their walls.

Big Tech doesn’t win by suspending, deleting or censoring any content.

Big Tech wins by having as many people as possible on the platform, creating, sharing, connecting and spending their time on it.

Your attention and content becomes the data that makes them powerful.

Follow the money.

In fact, blocking and moderation is the way that they lose.

It costs money, time, human capital, and energy to moderate and deal with content that offends, break laws, etc…

The more that people don’t connect, or when those connections get broken (users leave, people unfollow people), the worse the platform performs.

If people question the quality of the platform, they may leave the platform for other spaces.

And, ultimately, the most important thing to understand is this: they are the platform and not the content creators.

They don’t care about your content, they just want your data.

The content creators are us.

You and I.

No content creators… no platform.

No growth for “Big Tech.”

Should they regulate what content we create and put on their platform?

Clearly, they have to because we can’t do it for ourselves.

Should the government be a part of this regulation?

Absolutely.

I do not want a public or private business deciding what is/isn’t free speech (that’s the role of government and the law).

We know the rules.

We know what is right.

We know what is wrong.

Yet, here we are.

We’re slamming the platform that allows the content to flow, and not the content creators for publishing these thoughts in the first place.

Don’t be mistaken.

Don’t be confused.

The problem isn’t the platform.

The platform and their use of your personal data is their big issue.

The problem is you and I.

It’s our inability to accept a difference of belief.

It’s our inability to not be able to distinguish between what is right and wrong.

It’s our inability to see and hear those who feel like they have not been seen or heard.

It’s our inability to accept responsibility for what these platforms have become.

It’s our inability to know the difference between fake and true.

It’s our inability to see how locked into the cult or personality we’ve become.

That saddens me to no end.

I always thought that the Internet would enable a thousand flowers to blossom over the handful of old trees that truly controlled what media our society was offered and afforded.

That gift came true… and we seem to be blowing it.

Not all of us.

Just some of us.

Just enough of us.

But those “some of us” are awfully loud.

Don’t let them drown out what is truly there.

The platforms enable many voices, in many unique niches to have a voice, build a business and tell better/more interesting stories.

I’ve met some of the most fascinating people in the world because of these platform.

Some of my best friends and best business successes have happened because of these platforms.

Justice isn’t blaming Big Tech.

Justice is using these platforms to bring people together.

Justice is using these platforms to bring more voices out into the open.

Justice is using these platforms to make connections with people that you would never have had a chance to connect with.

Justice is using these platforms to learn, grow, share and improve.

Control may be power.

If it is, control who you follow.

Control what you read.

Control what you post.

Control what you comment on.

Control what you like.

Control what you share.

Control the messages from those seeking to do harm.

Control your knowledge of how media works.

Control your filters.

Control your experience.

Control your future

Je lui fis cette réponse :

Free speech always had it’s limits. Those limits were regulated by the laws. The web is transnational and the laws difficultly applies to a no-border environment. We solved the problem for the sea, Antartica and celestial bodies by developing transnational treaties to managed them. Big tech have become transnational states and have their own political agendas. One of them is to choose the best “friendly environment” to keep making money without having to regulate too much. Trump is not considered as a positive actor in their scheme of things. Furthermore, even tho they are transnational, they are set in the US. This is were they could more effectively be regulated or not. they also have political opinions. So I do not agree with you that they don’t care about the content. In general they don’t. But if some contents or users are perceived has a potential menace to them as a money making machines, they will surely become avid actors in the taking down of those threats and they did. My humble opinion

Je me posais alors la question, comment la décision unilatérale des entreprises de médias sociaux de censurer des dizaines de milliers d’usagers, risque d’avoir un impact sur leurs responsabilités civiles et criminelles?

Voici donc le passionnant échange que j’ai eu avec Me Vincent Gautrais. L’utopie juridique dont je discutais avec lui est ici : Une utopie qui permettrait un cadre juridique international du cyberespace

Article publié le jeudi, 21 janvier 2021 sous les rubriques cybercriminalité, cyberintimidation, cybersécurité, Démocratie en ligne, Droit et Internet, Edito sans question, Facebook, Médias sociaux, politique et internet, Stratégie d'affaires, Technologies Internet, Terrorisme en ligne et Twitter ou le microblogging.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Donald Trump, Jack Dorsey, Mitch Joel, Parler, Vincent Gautrais.

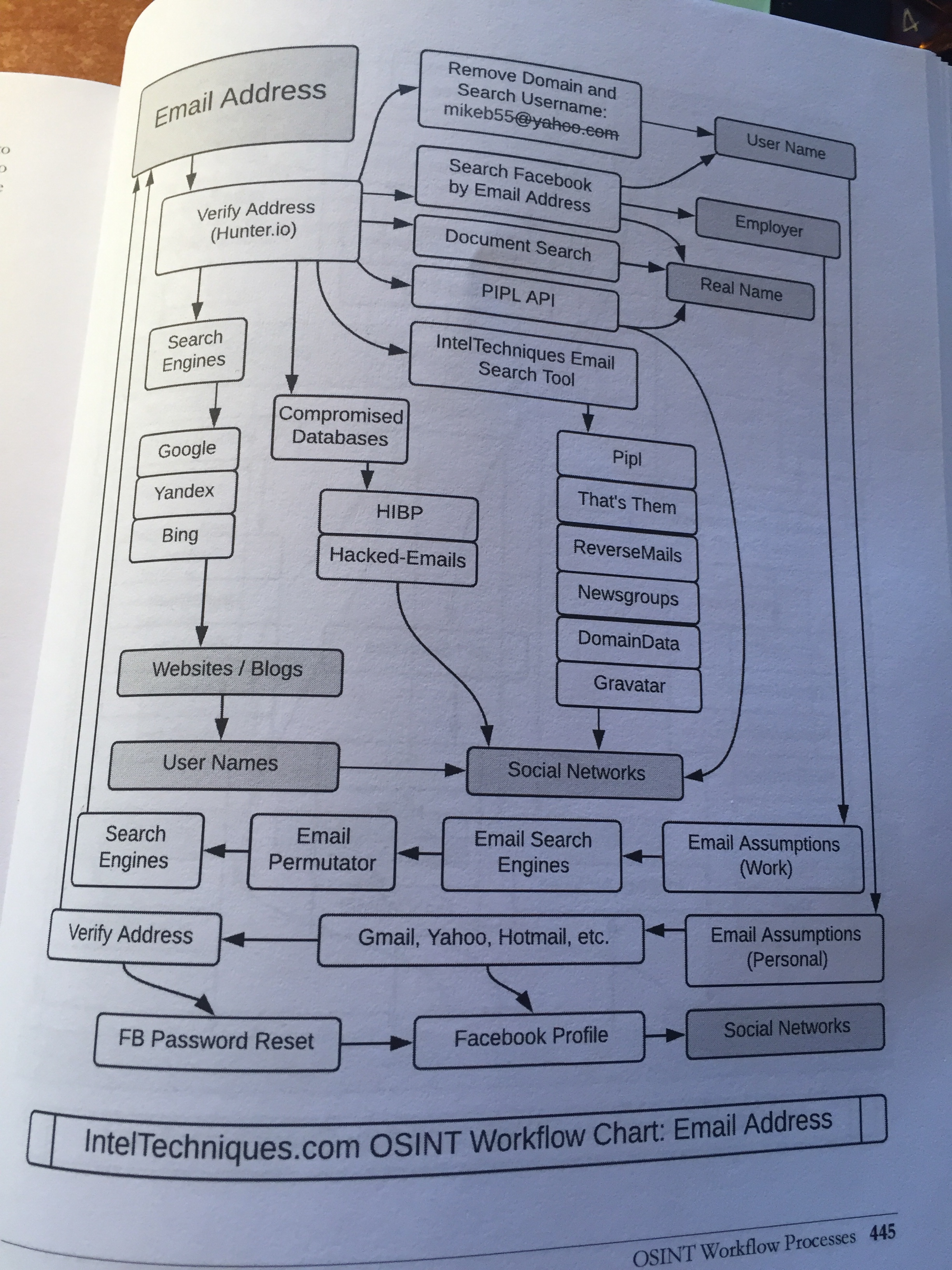

Comme j’ai été moi-même, à plusieurs reprises, victime de cyberharcèlement (j’ai fait condamner trois de mes harceleurs), j’ai développé une expertise pour les enquêtes numériques. En fait, il s’agit d’une série d’astuces, d’outils et de processus permettant de récolter des informations pouvant garnir un dossier de preuves pouvant servir un dossier de poursuite civile ou criminelle. Ces techniques sont tout à fait légales et se retrouvent sous l’appellation de « white hat » (chapeau blanc).

Un white hat (en français : « chapeau blanc ») est un hacker éthique ou un expert en sécurité informatique qui réalise des tests d’intrusion et d’autres méthodes de test afin d’assurer la sécurité des systèmes d’information d’une organisation. Par définition, les « white hats » avertissent les auteurs lors de la découverte de vulnérabilités. Ils s’opposent aux black hats, qui sont les hackers mal intentionnés.

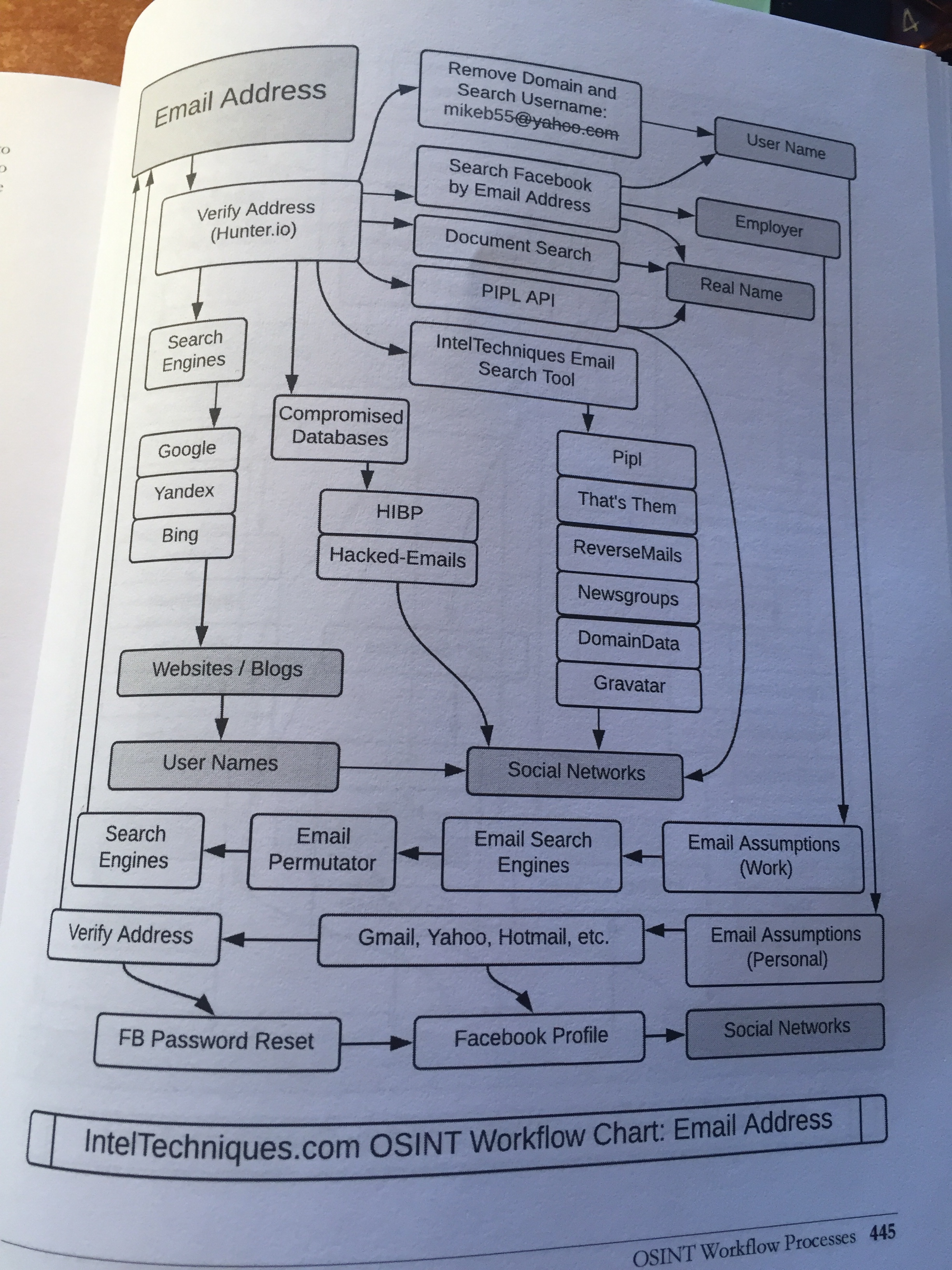

L’une des bibles des techniques d’enquête Open source est le livre Open Source Intelligence Techniques de Michael Bazzell. Or, depuis cet été, Monsieur Bazzell et les enquêteurs virtuels ont beaucoup plus de difficulté à colliger des informations pertinentes sur la Plate Forme Facebook. C’est que depuis le mois de juillet, Facebook a pratiquement fermé tous les accès à son outil de Graph Search. Nous pouvons certes toujours colliger des informations sur Facebook, mais cela se fera manuellement au lieu de jouir de l’algorithme de recherche et de la capacité à faire des recherches spécifiques croisées. Une recherche croisée est par exemple d’être capable de voir en un coup d’œil tous les commentaires qu’un usager X aurait faits sur les statuts, photos et autres éléments d’un profil d’usagers Y. Comme Facebook est une machine très viral pour propager la haine et les cybercrimes, disons que c’est une mauvaise nouvelle pour ceux qui luttent éthiquement contre ceux- ci. Mais de toute évidence, les crimes ne se font pas que sur Facebook et les techniques d’investigation (tout comme les développeurs d’applications) se doivent de s’adapter aux très nombreux changements des accès, des algorithmes ou des politiques d’utilisation des principaux outils sociaux. C’est juste qu’après un tel changement, ce sera désormais beaucoup plus difficile d’exercer le même travail avec des résultats d’autant plus ardus.

Pour vous donner une idée de certaines des nombreuses techniques qui peuvent être utilisées par quelqu’un qui fait ce que l’on nomme OSINT Open source intelligence technique, voici une photo d’un processus permettant de valider une adresse de courriel ou pour trouver les informations de son propriétaire.

Open source est le livre open Source Intelligence Techniques, Sixth Edition, Maichael Bazzell, p. 445

Article publié le lundi, 18 novembre 2019 sous les rubriques Code-source libre, cybercriminalité, cyberintimidation, cybersécurité, Droit et Internet, Facebook, Gestion de crise, Médias sociaux et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Facebook Graph Search, Michael Bazzell, OSINT, OSINT Open source est le livre open Source Intelligence Techniques, Processus d'identification d'un courriel.

J’ai eu la chance de collaborer à la recherche et la rédaction d’une série d’excellents articles de mon ami et client Benoît Grenier (et de sa firme Parminc). Ces articles portent sur certaines des menaces les plus importantes qui pèsent sur les entreprises et leur PDG. Que ce soit les types de menaces informatiques, les conséquences de celle-ci, l’aveuglement volontaire de certains dirigeants, le manque de communication entre les parties prenantes ou même les faiblesses que certains fournisseurs de services-conseils en cybersécurité, ces articles illustrent éloquemment comment amorcer une réflexion en profondeur de ce qui pourrait permettre une croissance continue des entreprises, ou sa perte pure et simple. Je vous suggère fortement d’en prendre connaissance…

Les CEO et l’angle mort des cybercrimes

Les CEO et les cybercrimes, les solutions

Le CEO et les risques informatiques ou pourquoi se doter d’un CRO (Chief Risk Officer)?

MERCI à

https://parminc.com/

http://ginasavoie.com/

http://www.benoit-grenier.com/

http://www.csircorp.com/

http://nam-hoang.com/

Article publié le vendredi, 10 mars 2017 sous les rubriques cybercriminalité, cybersécurité, Economie des affaires électroniques, hacking et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : cyber-criminalité, cybercriminalité.

Depuis maintenant quelques années, la promotion du djihad, le recrutement de combattants et les efforts de propagandes et de relations publiques des extrémistes musulmans se sont transportés au grand jour, sur le Web et plus spécifiquement sur les médias sociaux. J’avais déjà expliqué comment il était facile pour des terroristes de communiquer secrètement entre eux à l’aide de comptes de messageries gratuites. Pour vous rafraichir la mémoire, il s’agit pour un terroriste d’ouvrir un compte, disons Hotmail, d’écrire un message sans l’envoyer et d’en donner l’accès à un autre terroriste qui lira ce message avant de le détruire. Ce qui fait que jamais, ce message ne transitera sur les réseaux afin d’être intercepté par les services de renseignements.

Dans les récentes années, à l’époque du moins performant Al Quaïda, les forums de discussions étaient les lieux de prédilection des échanges et du recrutement terroriste. Mais comme nous pouvons le constater à la lecture du The State of Global Jihad Online(PDF), (que lisent aussi sans doute les djihadistes) la majorité des forums sont maintenant fermés ou sous le contrôle et sous observation des services de renseignements, donc les initiatives de djihadismes en lignes se sont adaptées et déplacés sur d’autres plates-formes plus difficiles à suivre et à contrôler et ces plates-formes sont maintenant les médias sociaux.

1. Use the forums and social media platforms only for intelligence. If counterterrorism analysts use the forums exclusively for intelligence-gathering, individual online jihadi grass-roots activists will, on their own, become burned out and quit the movement in disillusionment over its failures in battle and because of fighting among activists online. There is also more benefit in keeping such forums up, since analysts will then not be in the dark about who’s who and what these individuals are up to.

2. Show the jihadis that it is the intelligence community that really keeps their sites up. Every once in a while, conducting cyber-attacks to keep the forums down for a week or two would show the sites’ administrators and participants that the intelligence community is really controlling their enterprise. This might jostle individuals into being more wary about their online footprint. It also could deter individuals from joining the movement or convince them that being involved is no longer worth the risks.

One drawback to this strategy may be that driving individuals into more diffuse networks would also complicate intelligence-gathering going forward. This could lead them to search for other venues to propagate their ideology, specifically to social media platforms such as Facebook and Twitter. They would no longer be in one spot to follow.

Par ailleurs, nous avons tous en mémoire l’image de l’infâme ennemi public numéro un, Oussama ben Laden, parlant caché, d’une grotte des montagnes d’Afghanistan. Les mouvements Daesh ou Boko Haram ont maintenant largement dépassé cette phobie d’être localisé et n’hésitent maintenant plus à se mettre en scène, en plein jour, dans des actes qu’ils jugent héroïques (et nous d’une barbarie sans nom), en décapitant, immolant, lapidant, tirant à bout portant, en jetant en bas d’un gratte-ciel ou en kidnappant des centaines de fillettes pour les vendre ensuite dans des marchés publics aux esclaves. Chacune de ces images est par la suite partagée et repartagée ad nauseam, sur les médias sociaux et repris en partie par nos médias traditionnels. L’horreur devenant ainsi d’un quotidien abrutissant.

Mais comment se fait maintenant le jihad 2.0? Il se fait sur YouTube, Facebook, Twitter, Soundcloud, Instagram et toute la panoplie des médias sociaux existants. Ils créent des centaines de comptes et pour chaque compte qui se fait fermer, des centaines d’autres ouvriront le lendemain en exportant et en informant les « followers » qui les suivent, de la ou des nouvelles adresses. J’ai même personnellement reçu dernièrement un message personnalisé d’un émissaire, soi-disant porteur d’un message d’ouverture de l’Ayatolla d’Iran, en français, sur mon compte Google +. Ce compte n’avait aucun Follower et il spammait à qui mieux mieux la même propagande pro-Islam et antidémocratie à tous les comptes possible.

Les tactiques djihadistes de séduction des jeunes « occidentaux » présentent des combattants d’Allah, avec des photos de chats, discutant de la vie de tous les jours en Syrie, entremêlée de versets du Coran, puis pimenter de scènes d’une violence inouïe. En fait, on tente d’humaniser ces combattants « qui vivent à l’extrême ce qu’ils ne pourraient vivre dans un jeu vidéo tel que Ghost Recon ou Call of Duty ». Comme on peut le lire aussi dans l’excellent document de recherche Tweeting the Jihad: Social Media Networks of Western Foreign Fighters in Syria and Iraq, de la revue Studies in Conflict & Terrorism (PDF)

The purpose of the seemingly innocuous tweeting of cat pictures and hanging around with friends, blended with staggering depictions of brutality, is to drill home one message: You belong with us because jihad is an individual obligation for every Muslim. The content conveys that fighting—and dying—will give your life meaning, and is just plain fun and similarly exciting, but “better,” than playing video games like “Call of Duty” on the couch at home. The secondary messages piggy-backing on the Twitter streams range from the dehumanization of other Muslims (Shi’a in particular) and the bravery of the righteous fighters.

La difficulté avec la majorité de ces contenues est qu’ils ne sont malheureusement pas criminels, comme le mentionne FT.com :

“The challenge is that all these sites are so different,” Brokenshire says. A site hosting video material and a social media instant messaging platform, for example, present fundamentally different issues. Second, while some content is clearly illegal, much of it is not. Quotations from the Qu’ran cut with opinions on the immorality of British life and the ideals of martyrdom, or links to articles on atrocities in Syria, is the currency of the jihadi narrative, but does not add up to a jailable offence.

Le problème des entreprises de médias sociaux est que pour la majorité d’entre eux (sauf pour les contenus concernant la pédopornographie pour lesquels ils ont mis des ressources exceptionnelles), ils n’ont pas de processus formels et/ou automatisés d’identification des contenus douteux. Pour la plupart, ils demandent aux usagers de leur signaler les contenus qu’ils jugent indésirables. Et même ce mécanisme rudimentaire a de nombreux ratés, comme pour Facebook qui censure allègrement les images de maman allaitant leurs petits, mais qui juge convenable des vidéos de décapitation. Chez Counterjihadreport.com :

For corporations that are being used in the proxy online war it will require a shift in how they do business. For Google, Youtube, Facebook and Twitter they simply cannot afford to have their brands associated with the extremist messages that ISIS, Jabhat al Nusra (JN) and Al Qaeda (AQ) foster. They will need to increase their ability to deal with extremist content in a much more effective method. The notion that “we rely on our users to notify us of inappropriate content” is not going to cut it moving forward. Extremist groups are deploying content to social media at a faster and faster pace, one only needs to look at the number of ISIS videos currently on YouTube, Facebook and Twitter to see that. For the vast amounts of money that each company takes in in any given year they will need to consider hiring extremism experts to proactively monitor content. ISIS, AQ and JN actively use branding in their online videos and pictures, and these companies will need to use those branding symbols to more readily identify terrorist content as they have done with child pornography and copy right infringement. From an ethical and social/corporate responsibility perspective these companies will need to do better.

Les djihadistes font du recrutement sur le Web, mais il existe aussi bien des jeunes « en mal d’aventures extrêmes » qui eux-mêmes tenteront de s’informer sur la manière de devenir un extremiste. Ils n’auront pas besoin de chercher longtemps. Comme l’avait démontré Gurvan Kristanadjaja dans son article de Rue89, Comment Facebook m’a mis sur la voie du Jihad, les algorithmes du géant des médias sociaux, faciliteront grandement la dissémination des informations permettant à un quidam, d’entrer en contact avec des recruteurs djihadistes.

À ce stade, un constat s’impose : en deux jours, Facebook s’est transformé, pour mon profil tout au moins, en un réseau social pro-djihadiste. Moi qui me demandais si j’allais parvenir à contacter des soldats en Syrie, il semblerait que je n’ai rien à faire : j’ai l’impression que Facebook les a trouvés pour moi.

(…) La plateforme de Mark Zuckerberg n’a aucun outil qui lui permette de distinguer avec certitude les personnes qui appellent au djihad de celles qui affichent simplement un soutien à l’Etat islamique autoproclamé. Et Facebook se retrouve dans une situation complexe et paradoxale : ce qui fait sa réussite – à savoir le fait de créer et d’entretenir des communauté d’intérêts –, est aussi ce qui en fait le meilleur outil de la propagande djihadiste. Le réseau est pris au piège de son algorithme. Au risque d’exercer une censure trop importante, peu constructive et injuste, sa marge de manœuvre est faible.

Mais que peuvent faire les gouvernements pour changer les choses et faire bouger Facebook et les autres entreprises de médias sociaux? Vraiment pas grand-chose comme le révèle Le Figaro dans l’article La guerre contre les djihadistes se fait aussi sur les réseaux sociaux.

Comme le rappelle Erin Marie Saltman, chercheuse senior à la fondation Quilliam, un think tank britannique qui lutte contre l’extrémisme, «les compagnies en question ne sont pas obligées de répondre favorablement aux demandes des gouvernements. La plupart sont basées aux Etats-Unis et donc protégées par le sacrosaint 1er amendement de la Constitution américaine sur la liberté d’expression. Elles ont toutefois tout intérêt à ne pas être submergées de contenus extrémistes.» Le directeur général de Facebook France, Laurent Solly, assure jouer la transparence: «Notre équipe chargée des affaires publiques est en contact avec les autorités françaises de façon naturelle et permanente. Depuis un an, nous publions semestriellement un rapport sur les demandes d’informations émanant des autorités. Si elles sont fondées au regard de la loi, nous y répondons.» Mais à en croire les déclarations du directeur du service britannique de surveillance électronique GCHQ (équivalent de la NSA américaine) Robert Hannigan, qui appelait en novembre les réseaux sociaux à coopérer davantage avec les services secrets, les relations entre les deux sont encore loin d’être fluides.

Les solutions possibles de ce problème planétaire sont bien résumées dans l’article Les apôtres du djihad 3.0 de L’actualité.

ll faut probablement une interaction accrue entre les jeunes et leur collectivité. Au lieu de chercher à modifier le message répandu dans les réseaux sociaux, nous devrions trouver des façons de changer la réalité. Peut-être les États devraient-ils investir davantage dans les programmes sociaux, favoriser l’emploi et l’accès à l’éducation, s’attaquer aux problèmes de santé mentale et de pauvreté. Malheureusement, nous, les Occidentaux, sommes très mauvais en ce domaine. À l’évidence, nous ne trouverons pas facilement de façons de réduire la portée du message djihadiste.

La GRC encourage les citoyens à demeurer vigilants et à signaler toute information sur le terrorisme ou des activités suspectes au Réseau info-sécurité nationale, au 1-800-420-5805, ou à leur corps policier local.

MAJ

Voici le commentaire pertinent de Eric Leray à la suite de ce billet.

Chère Michelle, très bon article que j’ai diffusé largement mais comme j’ai fais mon mémoire de maitrise sur l’immigration musulmane en amérique du nord francophone à l’UQÀM en essayant d’analyser comment l’utilisation des médias peu les aider ou non dans leur processus d’intégration j’aimerais ajouter une réflexion à la tienne par rapport à ta conclusion. Tu semble oublier et les spécialistes que tu cite semblent oublier la dimension idéologique de cet engagement qui n’a donc rien a voir avec la situation de pauvreté ou la situation économique ou culturel. D’autre part on a vu apparaître des natifs de seconde génération ou des convertis s’engager sur cette voie et commettre des attentats terribles tout aussi barbares alors qu’ils ont vécu dans un environnement occidental toute leur vie. L’idéologie islamique, héritière du communisme et du nazisme qui a influencé l’islam à partir de la fin du XIXe siècle et du début du XXe siècle notamment à la chute de l’empire ottoman, génère un engagement total qui a la différence des « ss » et des « camarades » véhicule un projet de Dieu, un projet religieux, qui est et qui a un potentiel encore plus destructeur que ces deux idéologies du XXe siècle.

Article publié le mercredi, 4 février 2015 sous les rubriques Médias sociaux et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Djihad 2.0, Djihadisme et médias sociaux, Terrorisme en ligne.