Archives pour Droit et Internet

Dans un média qui se veut sérieux comme Direction informatique, il est surprenant de lire une infopub pro Amazon Web Services, déguisée en article de fond. Surtout que cette semaine, c’est la commission parlementaire qui discute justement de la possibilité de migrer les données personnelles des entreprises et citoyens québécois, sur de telles plateformes.

Je parle de l’article Avons-nous raison d’être frileux envers le cloud? Cet article est rédigé par Mark Nunnikhoven, vice-président de la recherche sur le cloud chez Trend Micro qui dit-on, serait “héros de la communauté AWS”.

L’article débute par écarter les joueurs québécois d’infonuagique en prétendant qu’ils seraient trop petits pour soumissionner en infonuagique. Pourtant, je connais Sherweb et MicroLogic qui seraient tout à fait capables d’aider l’hébergement infonuagique québécois.

Par la suite, l’auteur y va de demi-vérité. Il affirme que :

Malgré ces avantages évidents, j’entends encore des organisations brandir la menace du CLOUD act, ou d’autres mesures législatives pour justifier qu’elles ne peuvent construire dans le nuage. Il est tout à fait normal d’être réfractaire au changement et de repousser les idées nouvelles, surtout celles qui remettent en question les croyances de longue date.

Heureusement, le Commissaire à la protection de la vie privée s’est exprimé sur le sujet en déclarant que cette crainte n’est pas fondée. Si vous stockez et traitez des données canadiennes à l’extérieur du pays, votre devoir est d’informer vos utilisateurs de cette pratique. Mais comme des régions canadiennes sont disponibles depuis 2016, déplacer ces données à l’extérieur du pays ne devrait même plus faire partie de vos pratiques.

Il oublie cependant d’ajouter qu’avec le Cloud Act, c’est au fournisseur américain de défendre l’accès des données en sol Canadien si une requête de sécurité des agences américaines demandaient l’accès aux données hébergée ici. Ainsi donc, le gouvernement du Québec devrait s’en remettre à la bonne volonté et à l’expertise d’une tierce partie, en l’occurrence, le fournisseur américain, pour protéger nos données. Si on se fit à l’historique de protection des données de ces entreprises, disons qu’il y a de quoi avoir le poil qui nous retrousse sur les bras.

Ensuite, l’auteur nous parle de cryptage comme solution à une « peur non-fondée ».

Peu importe la situation, le cryptage demeure votre meilleur allié. Si vous cryptez vos données, en transit et au repos, il est impossible d’y avoir accès sans la clé de déchiffrement. Aucun fournisseur infonuagique ne vous obligera à leur remettre votre clé de déchiffrement. Vous décidez qui y a accès, et qui contrôle ces accès.

Encore une fois, par méconnaissance ou carrément par propagande commerciale, il oublie ici de dire que les fameuses clés de cryptage, sont loin d’être hermétique au gouvernement américain. En fait, le cryptage étant considérée comme étant aussi sensible que « de l’armement », aucun cryptage n’existe sans que le gouvernement n’y ait de « back door ». C’est ce que l’on nomme la « guerre de la cryptographie » ou « crypto wars » en anglais. Ainsi, comme on le note dans Wikipédia :

En 2009, les exportations de cryptographie non militaire depuis les États-Unis sont régulées par le Bureau of Industry and Security du département du Commerce 9. Certaines restrictions demeurent, même pour les produits grand public, en particulier en ce qui concerne les prétendus État voyous et les organisations terroristes. Le matériel de chiffrement militarisé, l’électronique certifiée TEMPEST, les logiciels cryptographiques spécialisés, et même les services de conseil cryptographique sont toujours soumis à licence9 (p. 6–7). De plus, l’enregistrement auprès du BIS est exigée par l’exportation de « produits de chiffrement pour le marché public, les logiciels et les composantes dont le chiffrement dépasse 64 bits » 10. D’autres éléments demandent aussi un examen par le BIS, ou une information du BIS, avant l’export dans la plupart des pays9. Par exemple, le BIS doit être informé avant la mise à disposition du public de logiciels de cryptographie open source sur Internet, encore que l’examen ne soit pas exigé 11. Ainsi, les règles à l’export se sont assouplies depuis 1996, mais restent complexes9.

D’autres pays, en particulier les parties à l’arrangement de Wassenaar 12, ont des restrictions similaires 13.

Comme quoi c’est bien beau pousser pour sa business, mais il y a des limites à peindre la réalité en rose…

Vous pourriez relire la conclusion de mon billet Les médias découvrent que BlackBerry de RIM n’est pas impénétrable, Petit réveil matinal (wake-up call)

Il est donc d’un impératif de « sécurité nationale » que les systèmes de cryptages soient limpides aux autorités gouvernementales et donc, qu’elles y ai accès. Les gouvernements étrangers vont faire des pieds et des mains pour avoir accès à tous systèmes de cryptages qui sont utilisés sur leur territoire et dont ils n’ont pas les clés. Le montréalais Austin Hill, le fondateur du défunt Zero Knowledge System a déjà été traité d’ennemi d’état parce qu’il avait développé un système de cryptographie personnelle impénétrable par les services secrets. Officiellement, son entreprise s’est redéployée pour offrir des services de sécurités aux entreprises de télécommunications parce que les consommateurs n’étaient pas prêts à payer pour l’anonymat sur le Web

Others aren’t convinced. Austin Hill, one of the founders of Zero-Knowledge Systems and now CEO of Akoha.org, says most people remain unaware of what happens to their information online — and unwilling to make sacrifices to protect it.

“Ask people if they care about the environment they’ll say yes, but they’re not willing to give up their SUVs,” says Hill. “Ask if they care about privacy, they’ll say yes, absolutely, but I will not take down my MySpace page with my 400 friends on it because that’s how I socialize. They’re very unaware that these pages get indexed, archived, and become part of their public record.

“I hate to say this, because I am a big fan of privacy,” Hill adds. “But I think as a society we are redefining our understanding of what ‘privacy’ means, and unfortunately not for the better.”

Mais des rumeurs persistantes soutiennent qu’il a plutôt été forcé à ce redéploiement par diverses pressions de natures étatiques…

Vous pourriez aussi aimé lire mes billets ou les articles

Le USA Cloud act et les problèmes d’intégrité et de confidentialité des données des Québécois

PL-14 sur la transformation numérique et les données personnelles, un pas en avant pour des km de retards

Cryptographie quantique…une réalité!

Les médias découvrent que BlackBerry de RIM n’est pas impénétrable, Petit réveil matinal (wake-up call)

Amazon déploie 20 lobbyiste au québec

Des cours gratuits d’Amazon aux fonctionnaires québécois

Amazon accusé de faire du «lobbyisme caché»

Article publié le mardi, 29 octobre 2019 sous les rubriques Big data, cybersécurité, Droit et Internet, Economie des affaires électroniques et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : AWS, cloud act, cryptographie, Direction informatique, Micrologic, sherweb.

Le gouvernement pourrait privilégier les fournisseurs d’infonuagique à propriété québécoise, ce qui en garantirait la protection de la souveraineté numérique de nos données. Mais malheureusement, il semble préférer prendre le risque d’offrir nos données au gouvernement américain. Il s’agit de l’Appel d’intérêt numéro : AI-7784 : Mise en place d’offres infonuagiques – Solutions d’infrastructure-service, de plateforme-service et solutions de logiciel-service reliées et de ces annexes et addendas. Comme vous le verrez, le diable est dans les détails et ces détails quelquefois, concourent à favoriser celui-ci…

Explication

Vous le savez peut-être, le gouvernement du Québec a décidé de migrer les données du gouvernement vers l’infonuagique, communément appelé le nuage (ou le cloud). Le but de l’opération est d’économiser l’argent des contribuables et de centraliser les données afin d’augmenter l’efficacité des ministères. Ce qui est tout à fait louable et maintenant rendu nécessaire étant donné la multiplication des centres serveurs, et des technologies différentes et désuètes, qui requièrent des expertises de plus en plus diversifiées et difficiles à maintenir. Dans un reportage de TVA, nous apprenons que les données des Québécois sont à risque :

Les données de Québécois stockées dans les multiples centres de traitement sont vulnérables aux attaques informatiques, affirme le ministre délégué à la Transformation numérique, Éric Caire.

«La situation actuelle du Québec est à risque», a admis le ministre, lundi matin, en ouverture de la Semaine NumériQc, qui a lieu au Terminal de croisière, à Québec. «Il y a des brèches de sécurité».

Le Conseil du trésor a annoncé récemment son désir de placer au moins 80% des données des Québécois dans un système infonuagique appartenant à des entreprises privées comme IBM, Amazon et Microsoft. Les autres données, celles considérées comme les plus sensibles, seront protégées dans un nuage gouvernemental.

Ainsi, le gouvernement va éliminer les 457 centres de traitement informatique où sont hébergées nos données et n’en garder que deux principaux.

Pour enrayer ce problème de multiplicité des technologies et des centres de données, le gouvernement pourrait décider de développer son propre nuage, s’associer au Nuage Fédéral du Canada (comme certaines provinces le font) ou sous-contracter à l’entreprise privée l’hébergement dans le nuage de nos données. C’est cette dernière solution que le gouvernement a adoptée en faisant une demande d’appel d’intérêt en ce sens.

Le gouvernement pourrait privilégier l’offre des entreprises d’infonuagique québécoises, ou ouvrir son offre de service aux revendeurs d’infonuagique d’entreprises américaines ou à ces entreprises américaines elles-mêmes. Il semble qu’encore une fois, ce soit les entreprises américaines qui soient privilégiées.

Comment le gouvernement écarte-t-il les entreprises québécoises?

La rédaction d’appel d’intérêt est un outil permettant d’acquérir des services ou des technologies désirées par une organisation gouvernementale. Or, la rédaction d’un avis et les spécificités qui y sont exigées (à tort ou à raison) peuvent de facto, exclure des fournisseurs potentiels qui pourraient vendre ces produits et services. C’est exactement ce qui se passe avec l’appel d’intérêt d’infonuagique du gouvernement. On exige des spécifications techniques et de sécurité qui dépassent les capacités des entreprises québécoises à remplir et qui ne peuvent l’être dans les faits, que par des multinationales américaines à la Amazon, IBM ou Microsoft. On ne parle pas ici d’exigences minimales de sécurité, mais bien d’exigences maximales. Les fonctionnaires semblent s’être passé le mot pour tout faire en leur possible pour disqualifier notre offre locale avant même qu’elle puisse soumissionner… En voici quelques exemples tirés de l’addenda No6.

1. 1. Question L’exigence de 5000 serveurs virtuels et un minimum de 7 Péta octets (Po) de stockage nous apparaît comme une exigence ne pouvant être rencontrée que par 2 ou 3 fournisseurs. Afin de permettre à un plus grand nombre de fournisseurs de se qualifier et ainsi favoriser la compétition, est-ce que ces quantités de serveurs et de stockage peuvent être moindre ?

Réponse L’exigence est maintenue. Le Courtier veut qualifier des infrastructures dont l’envergure est au moins équivalente à celles de grands organismes publics. Comme mentionné à l’article AI-1.11.1 du document d’appel d’intérêt, à défaut de pouvoir qualifier des offres dans le présent appel d’intérêt, le fournisseur pourra fournir une nouvelle proposition lors de prochains appels d’intérêt.

4. Question À l’annexe 15, Exigences de sécurité, vous demandez ceci : Rapport d’audit de conformité basé sur le standard SSAE 16/SOC 2 Type II : Le fournisseur doit fournir au Courtier une copie du rapport d’audit SSAE 16/SOC 2 Type II datant d’au plus deux ans précédant la date de dépôt des réponses et attestant de la conformité à l’exigence. Nous possédons actuellement le standard SOC 2 Type I. Pour obtenir le standard Type II, nous devons avoir un historique de 12 mois à fournir en Type I. Nous sommes actuellement en cours de processus afin de l’obtenir. Accepteriez-vous que nous fournissions notre rapport actuel sous promesse de vous fournir le rapport Soc 2 Type II avant le 1er février 2020?

Réponse L’exigence est maintenue telle quelle. La présente démarche de qualification ne peut permettre aucun compromis en matière de sécurité. Un rapport d’audit de conformité basé sur le standard SSAE 16/SOC 2 Type I n’est pas conforme, que ce soit temporaire ou permanent, puisque ce rapport n’est pas jugé équivalent à la norme ISO 27001:2013. Comme mentionné à l’article AI-1.11.1 du document d’appel d’intérêt, à défaut de pouvoir qualifier des offres dans le présent appel d’intérêt, le fournisseur pourra fournir une nouvelle proposition lors de prochains appels d’intérêt.

Le marché de l’infonuagique québécois est assez récent. Il n’a pas la longévité du marché des multinationales américaines. Par contre, il se développe à une vitesse étonnante et pourra, si le gouvernement lui en donne la chance, rivaliser avec les plus grandes entreprises mondiales. Déjà, des institutions financières et des multinationales lui font confiance. Mais il semble que notre gouvernement préfère jouer les « clients difficiles » pour les disqualifier avant même que la course ne soit ouverte.

Pourquoi est-ce inquiétant?

Dans la question 1, les exigences sont telles qui si certains hébergeurs infonuagiques québécois décidaient de faire alliance et se partager le contrat, ils ne le pourraient pas. Déjà, de passer de 457 centres de traitement à cinq ou six afin de permettre à nos entreprises à soumissionner, ce serait un très grand avancement. Mais le gouvernement est intransigeant. Il n’en veut qu’un. Dans la question quatre, on comprend que certaines entreprises ont l’exigence de sécurité SSAE 16/SOC 2 Type II qui est très difficile et dispendieuse à obtenir, mais qu’ils doivent encore attendre quelques mois avant d’avoir la confirmation externe de l’accréditation. Encore une fois, le gouvernement ne veut rien savoir.

Le gouvernement aura de toute évidence le choix entre plusieurs fournisseurs ou revendeurs américains et aucune offre d’hébergeurs d’infonuagique québécois. À cause du Cloud Act, comme je l’expliquais dans mon billet Le USA Cloud act et les problèmes d’intégrité et de confidentialité des données des Québécois.

Il a été largement documenté que nos lois de protection des données personnelles ne nous protègent pas de l’intrusion possible et effective du gouvernement américain.

Par ailleurs, Cloud.ca prétend que :

The goal of the CLOUD act was designed to help American agencies solve the legal challenges of cross-border data collection and the application of US law in those foreign territories. The result is that this law now enables the US government to legally access data outside the US that is being managed by US companies. In effect, the data is considered under US custody & control. In addition, the same US agencies can enforce a communication ban for US companies to not disclose that the data has been collected.

Servercloudcanada.com est encore plus incisif et inquiétant quant à la prétention des pouvoirs qu’accorderait le Cloud Act

It has long been requested that the SCA become modernized. Under the CLOUD Act, American authorities can now issue a warrant or subpoena to compel U.S. based service providers to present requested data. This applies to service providers located in both the U.S. and in foreign countries such as Canada. The U.S. government has given itself the power to request data even when it breaches foreign law.

(…)

The CLOUD Act extends the reach of law enforcement, but no update has been made to the law requiring a warrant for content. Typically, officials are obliged to show a reason for investigating a suspected criminal or possible crime. But current law does not impose a standard of probable cause for electronic communications. This discrepancy has been recognized by America’s most high-ranking law enforcement officers and has been fixed in similar bills. However, the CLOUD Act remains untouched.

(…)

Some larger cloud companies can appear to be trustworthy providers if they have data centres located in Canada. But location means nothing if these companies are American-owned.

Et pour finir, la CBC disait quant à elle, ceci:

The U.S. has served notice it wants an end to measures that restrict cross-border data flows, or require the use or installation of local computing facilities. It is among the American goals for ongoing NAFTA renegotiation, posing a possible headache for Canada’s cloud-computing plans.

Conclusion

Le gouvernement pourra avoir toutes les exigences et garanties de sécurité imaginables. Si le gouvernement américain décide de venir fouiller dans ses données, ce sera à son fournisseur de le défendre, selon son bon vouloir. Il n’aura même pas la possibilité de le faire lui-même. Par contre, il pourrait aussi décider de donner une chance sérieuse à notre industrie d’infonuagique locale, la surveiller de très près et l’aider à grandir et par le fait même à consolider une expertise et des emplois ici…

Article publié le mercredi, 8 mai 2019 sous les rubriques cybersécurité, Droit et Internet, Gouvernement électronique, politique et internet et Technologies Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Appel d’intérêt numéro : AI-7784, Éric Caire, cloud act, de plateforme-service et solutions de logiciel-service reliées, infonuagique, Mise en place d’offres infonuagiques – Solutions d’infrastructure-service.

C’est la semaine dernière que Monsieur Éric Caire, ministre délégué à la transformation numérique gouvernementale, a déposé le projet de loi 14 (PL-14) Loi favorisant la transformation numérique de l’administration publique. Selon le communiqué de presse du gouvernement, ce projet de loi vise à :

(…) à faciliter la mise en place de services numériques plus conviviaux et mieux adaptés aux besoins des citoyens. Il rend possible le partage d’information entre les ministères et organismes, lorsque la situation le requiert, pour améliorer la fluidité des services et simplifier l’accès aux solutions numériques gouvernementales.

Le projet de loi garantit la protection des renseignements personnels à toutes les étapes de la réalisation des projets numériques. Seuls les organismes publics spécialement désignés par le gouvernement seront autorisés à partager des renseignements personnels entre eux. L’utilisation de ces données est strictement limitée à la réalisation d’un projet d’intérêt gouvernemental, et ce, pour une durée fixe que la loi vient préciser.

C’est une étape importante et essentielle pour le développement éventuel de services gouvernementaux numériques dignes de ce nom et pour une saine prestation de service interministérielle. J’applaudis le gouvernement d’avoir fait ce premier pas. Par contre, à la lecture des prochains paragraphes, vous conviendrez comme moi qu’il s’agit en fait du strict minimum. J’imagine et je souhaite sincèrement que ce ne soit QUE le premier pas et que d’autres projets de loi viendront combler ce qui m’apparaît comme des lacunes importantes.

Les manquements évidents du PL-14

Depuis quelques années déjà, les entreprises sont soumises à la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE) qui touchent les organisations et entreprises fédérales. En gros, ils doivent colliger les informations personnelles des consommateurs dans des banques de données spécifiques, nommer une personne responsable à la face du public, maintenir l’intégrité de ces mêmes données, offrir la possibilité aux consommateurs de vérifier l’exactitude de ces données et de les faire modifier si besoin et même de les effacer si tel est son choix. De plus, les entreprises seront scrutées à l’externe et s’exposeront à des amendes pouvant être très salées, s’ils ne se conforment pas correctement à cette loi fédérale. Voici d’ailleurs les 10 principes de cette loi.

-

- Responsabilité

- Détermination des fins de la collecte des renseignements

- Consentement

- Limitation de la collecte

- Limitation de l’utilisation, de la communication et de la conservation

- Exactitude

- Mesures de sécurité

- Transparence

- Accès aux renseignements personnels

- Possibilité de porter plainte à l’égard du non-respect des principes

Disons qu’à la lecture du PL-14, nous constatons que le gouvernement du Québec sera vraiment très loin de ces principes qui doivent assurer une certaine pérennité du consentement du citoyen, de la vérification de l’exactitude, de la limitation de la collecte, de la sécurité, de la transparence, de l’accès, de la permission et des mécanismes de plaintes et des conséquences éventuelles de ces plaintes.

Sur mon LinkedIn dans lequel je partageais cette loi, un abonné écrivit à propos de celle-ci

Suis allé lire le projet de loi. Que dire? Épeurant de vacuité par rapport à ce qui se fait ailleurs dans les pays occidentaux en matière de collecte et partage de renseignements personnels au sein des organismes publics. Rien sur le consentement éclairé des citoyens, rien sur les nouveaux renseignements personnels (biométrie et génétique). Où est le pendant pour protéger les citoyens des dérives de l’industrie privée. Seul point positif, le CT est responsable de l’application.

Par ailleurs, je comprends un peu le bourbier dans lequel se retrouve notre gouvernement. Afin d’être capable de satisfaire aux principes que notre gouvernement fédéral demande pourtant aux entreprises canadiennes, le gouvernement devrait à tout le moins avoir une gestion centralisée de ces données, ce qu’il n’a pas, et de gérer convenablement ces mêmes données, ce qu’il ne semble pas faire non plus. Dans le plan numérique du PQ que j’avais proposé, on parlait entre autre de l’architecture X-Road pour permettre de régler certains des problèmes de partage des données gouvernementales, tout en respectant la vie privée et le choix des citoyens de partager ce qu’ils veulent bien.

On parle ici de l’architecture X-Road. Créée en Estonie, l’architecture X-Road permet aux services publics du pays de s’interconnecter afin d’échanger leurs données pour faciliter la vie des citoyens. Ce modèle a permis une coopération plus poussée entre les organisations publiques et a réduit l’utilisation du papier de façon importante. En prime, les employés de l’État peuvent désormais se concentrer sur les tâches qui nécessitent des interactions humaines. Il s’agira, pour nous, d’observer ce qui se fait partout sur la planète et de retenir les solutions qui s’appliquent le mieux chez nous.

D’ailleurs, récemment le gouvernement suggérait de migrer ces données dans le « cloud » d’une des multinationales américaines avec un appel d’offres. En plus d’être un aveu d’échec cuisant de l’infrastructure des données actuelles, ça permettrait de « pimper nos données ». Lorsque j’écris ça, je ne me réfère pas à l’expression qui a le sens d’amélioration, mais plutôt à celui qu’on prostituerait nos données sensibles à un pimp qui par la suite nous ferait chèrement payer pour l’accès granulaire et intelligent de ces mêmes données. Ce qui est tout à fait scandaleux.

Données ouvertes

Dans ce document on ne dit strictement rien sur les données ouvertes ni sur la protection des données personnelles dans les contextes municipaux. On n’y parle pas non plus de l’intelligence artificielle, de la biométrie et de toutes les avancées aussi spectaculaires qu’inquiétantes que ces mêmes données permettent désormais.

Prédation des données sur le domaine public

Saviez-vous que présentement, certaines entreprises canadiennes et québécoises offrent aux municipalités canadiennes des mobiliers urbains intelligents? Ces mobiliers permettent entre autres d’enregistrer vidéo-voix-données, des usagers qui s’en servent et des passants qui circulent autour. Moi j’ai pogné un méchant buzz en apprenant ça. D’ailleurs, je sais que certains dirigeants TI de municipalités ont été outrés de tels avancés et de réaliser que ces informations étaient retransmises, sans filtres, aux fournisseurs qui proposaient ces mobiliers. Il en est de même pour les feux de circulation intelligents qui scannent les adresses MAC qui se trouvent dans un rayon de 200 mètres de ces feux, puis revendent ses informations au plus offrant, sans que personne ne s’en inquiète. Il me semble qu’il y a là une méchante matière à légiférer. L’un des exemples éloquents des dérives possibles de ce laisser-aller législatif au profit de « bienfaiteurs intelligents et de fournisseurs de gugus de données » est l’exemple récent de Sidewalk Toronto. Un projet de ville intelligente parrainée par la bienfaitrice Alphabet, maison mère de Google. Ce projet est une « expérience » de l’établissement d’un quartier intelligent en bordure du Lac Ontario à Toronto. Il permettra à Google de recueillir et de gérer les données faciales, télémétriques, de circulation et de toutes autres données qu’il jugera importantes, sans l’autorisation des citoyens qui seront ainsi fichés, de la ville de Toronto ou du gouvernement. Vous pouvez d’ailleurs lire Bianca Wilie sauter une coche très documentée dans ses articles de Medium

Sidewalk Toronto: A Hubristic, Insulting, Incoherent Civic Tragedy Part I, Part II,

Sidewalk Toronto: It’s Time for Waterfront Toronto 3.0 — Onward and Upward

Sidewalk Toronto: Amnesia, Willful Ignorance, and the Beautiful Anti-Democratic Neighbourhood of the Future

L’innovation, la prévoyance et l’ignorance

Depuis des années, nos gouvernements se gargarisent du mot « innovation ». Depuis peu, à celui-ci s’ajoutent ceux de « intelligence artificielle », « villes intelligentes » et « données ». Je suis tout à fait enthousiaste à l’avancement de la science, à l’innovation, à l’invention et à l’adaptation aux réalités technologiques qui arrivent à grands pas. J’ai même donné de mon temps, depuis des années, à l’idée d’un plan numérique pour le Québec. J’y militais entre autres pour le principe de « prévoyance », d’adaptation de la force de travail, de réseaux adéquats, de centres de données, de bases de données ouvertes et de plusieurs autres concepts fondamentaux qui nous permettront d’entrer de plain-pied dans le XXIe siècle. J’aimerais « qu’on voit venir » avant de se mettre collectivement dans la marde. Il me semble que la légifération des données est l’une des étapes cruciales à la protection du citoyen face à des enjeux de plus en plus présents et potentiellement inquiétants. Malheureusement, j’observe qu’outre un cercle très restreint d’initiées, c’est l’ignorance de ces avantages, périls et enjeux qui nous guettent…

Presque tous les hommes, frappés par l’attrait d’un faux bien ou d’une vaine gloire, se laissent séduire, volontairement ou par ignorance, à l’éclat trompeur de ceux qui méritent le mépris plutôt que la louange.

Machiavel

Vous pourriez aussi aimer

The trouble with informed consent in smart cities

Eight smart cities that are restoring privacy and empowering citizens with data

CITIES FOR DIGITAL RIGHTS

X-Road Explainer from Tolm on Vimeo.

Article publié le mercredi, 10 avril 2019 sous les rubriques Big data, cybersécurité, Droit et Internet, géolocalisation, Gouvernement électronique, hacking, politique et internet et transformation numérique.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Éric Caire, CAQ, cloud, données ouvertes, Loi favorisant la transformation numérique de l’administration publique, LPRPDE, PL-14, prédation des données, sidewalk toronto, villes intelligentes, x-road.

Cette semaine, dans l’article de La Presse, Les partis politiques mettent vos données personnelles à risque, selon le DGEQ, on pouvait lire :

Dans son rapport, rendu quelques mois plus tard, Me Reid évoque pour la première fois le risque que des pertes, des vols ou des accès non autorisés aux banques de données des partis exposent les données personnelles des millions de Québécois qui y sont fichés.

« Les partis politiques ne peuvent tenir pour acquis qu’ils sont à l’abri des cybermenaces contre le processus démocratique. Nous sommes préoccupés par cet enjeu et nous souhaitons agir d’une manière proactive afin de prévenir les conséquences sur la vie privée des électeurs. »

– Pierre Reid, directeur général des élections

Le DGEQ a certainement raison de s’inquiéter des risques d’intrusion et ou de vol des données personnelles des québécois que peuvent détenir les partis politiques. J’ajouterais à cette inquiétude, celle de l’obtention de la permission d’utilisation des données personnelles par les partis. Toutes les organisations se doivent d’obtenir, de documenter et de sécuriser de telles permissions sauf, les partis politiques. D’ailleurs, Vincent Marissal de Québec Solidaire souhaite un encadrement strict des partis politiques mais s’inquiète plutôt de pouvoir garder « la possibilité d’entrer en contact avec les gens ».

Le député de Québec solidaire Vincent Marissal a abondé dans le même sens. Il souhaite encadrer les partis « de la manière la plus solide possible ». Il a cependant souligné un autre passage du rapport du DGEQ, qui reconnaît leurs besoins particuliers.

« Il faut garder un équilibre pour assurer que nous soyons capables, comme parti politique, d’entrer en contact avec les gens, y compris pour faire de la sollicitation, y compris pour les inviter à des événements », a-t-il dit.

Je comprends monsieur Marissal de s’inquiéter de mettre en péril « le contact avec les gens de son parti ». Et pour cause, Québec Solidaire est champion du marketing électoral douteux. En effet, cette organisation politique, plutôt que de réellement proposer des législations et autres actions politiques qui ont réellement un impact sur la vie des citoyens durant les mandats de ses élus, privilégie les fameuses pétitions. Or, ces pétitions serviront d’outil de propagande électorale subséquente. Québec Solidaire profites de « trous dans la loi » sur la protection des renseignements personnels et les documents électroniques (LPRPDE) afin de spammer les électeurs en période électorale et ce, sans avoir eu la délicatesse d’obtenir leurs consentements préalables pour recevoir leurs publicité/propagande électorale car il s’avère que les associations et partis politiques sont exempts de la loi. Est-ce illégal ? Non ce n’est l’est pas. Est-ce éthique ? J’ai de gros doutes là-dessus.

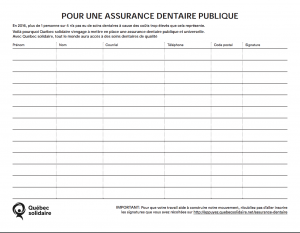

Comme vous pouvez le voir dans cet exemple récent de PÉTITION POUR UNE ASSURANCE DENTAIRE PUBLIQUE, on demande aux gens leurs nom, prénom, courriel, téléphone, code postal et signature. On omet volontairement par contre de leur demander la permission d’utiliser ces données. Ça deviendra très utile en période électoral pour spammer les électeurs.

Étonnamment, lors de la dernière campagne électorale, plusieurs personnes de Mercier m’ont averti avoir reçu des messages SMS de Québec Solidaire durant les élections, sans pour autant avoir jamais signé l’une de leurs très nombreuses pétitions. Il faut savoir que de moins en moins de gens ont un téléphone filaire et qu’ils sont plutôt des usagers de mobiles. Or, pour avoir ces numéros de téléphones, il faut soit faire une pétition, soit acheter des listes de numéros de cellulaires par code postale. Or ces listes sont interdites au Canada, mais peuvent aisément être acheté aux États-Unis. Il est donc aisé de soupçonner que c’est ce qu’a fait Québec Solidaire pour être capable de rejoindre des électeurs qui n’ont jamais signé leurs pétitions. J’ai donc fait une autre plainte officielle au DGEQ. La réponse des porte-paroles de l’organisme est sans équivoque. Nous ne pouvons rien faire pour ce cas précis, allez voir ailleurs… Voici la réponse officielle du DGEQ.

Il est aussi bon de rappeler que Québec Solidaire a aussi profité des listes de données personnelles d’Option nationale (encore une fois sans l’autorisation des gens qui avaient fournis leurs informations à option nationale) de même que les listes de l’initiative Faut qu’on se parle.

Comme quoi, la réflexion du DGEQ sur les données personnelles que détiennent les partis politiques devrait sans doute inclure aussi une réflexion sur la nécessaire obtention de permission par les électeurs, d’utiliser ces mêmes données …

Article publié le vendredi, 7 décembre 2018 sous les rubriques cybersécurité, Droit et Internet, hacking, politique et internet et pourriels.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : DGEQ, Données personnelles, Québec Solidaire, spam.

Déjà, avec le USA Patriot Act, plusieurs gestionnaires qui ont à cœur la confidentialité des données personnelles et encore plus stratégiquement, la protection des secrets industriels et d’affaires choisissaient d’héberger les serveurs des organisations et entreprises au Canada, afin de limiter les ponctions extérieures à ces mêmes données. Mais avec le Clarifying Lawful Overseas Use of Data Act, mieux connu sous le nom de USA Cloud Act, les questions deviennent plus troublantes. Il a été largement documenté que nos lois de protection des données personnelles ne nous protègent pas de l’intrusion possible et effective du gouvernement américain. C’était d’ailleurs l’un des points que j’avais mis de l’avant dans le Plan numérique du Parti Québécois, lors de la dernière élection. J’y parlais de souveraineté numérique.

Doter le Québec de ses propres « fermes » de serveurs gouvernementaux, afin d’assurer sa pleine souveraineté en matière de données publiques gouvernementales.

À l’heure actuelle, il est impossible pour le gouvernement du Québec de garantir que les données sensibles des Québécois (information fiscale, de santé et autres) sont hébergées en infonuagique sur des serveurs québécois, ou selon les standards des lois québécoises.

Quelle est la controverse du Cloud Act?

(Traduit librement de ServerCloudCanada) Les autorités américaines peuvent désormais, grâce au Cloud Act, obtenir un subpoena obligeant les entreprises d’infonuagique américaines, à dévoiler aux autorités les données qu’ils requièrent. Cela s’applique à tous fournisseurs d’infonuagique américain qu’ils soient en sol américain ou dans d’autres juridictions comme disons, le Canada. Ainsi, le gouvernement américain s’arroge le droit d’accaparer des données dans des juridictions étrangères même si ces requêtes peuvent contrevenir aux lois de ces autres juridictions.

On peut donc en comprendre que même si les serveurs d’infonuagiques sont en sol canadien, ça n’aura aucune importance sur la protection des données qui sont hébergées chez des fournisseurs d’origines américaines. Qui plus est, il est même possible que les gouvernements et les propriétaires des données qui seront saisies par le gouvernement américain ne soient pas informés de ladite saisie comme le laisse entendre un article de The Verge, citant de nombreuses organisations de protection de la vie privée américaines.

A number of nonprofit groups oppose the bill on privacy grounds, including the American Civil Liberties Union, Electronic Frontier Foundation, Amnesty International, and the Open Technology Institute. The harshest criticism focuses on the new powers granted to the attorney general, who can enter into agreements with foreign countries unilaterally. Those agreements could potentially circumvent the protections of US courts. The act also wouldn’t require users or local governments to be notified when a data request is made, making meaningful oversight significantly harder.

Nonobstant cette nouvelle loi américaine, j’avais déjà fait état de la coercition de certains services de sécurité américains envers des entreprises d’hébergement canadiens dans mon billet Le chantage des services secrets américains pour contraindre les entreprises canadiennes à coopérer. Nos données sont donc de plus en plus en danger d’être scrutées, sans notre accord et c’est pourquoi il m’apparait judicieux, que les gouvernements du Québec et du Canada se dotent de leurs propres serveurs de données afin de protéger les données sensibles des Québécois et des Canadiens. C’est d’ailleurs le récent article L’identité des acheteurs de pot à risque L’adresse IP des Québécois qui consultent le site web de la SQDC passe par la Californie qui m’a mis la puce à l’oreille.

Vous pourriez aussi aimer

Les données personnelles des Québécois sont-elles déjà scrutées par les Américains

Le chantage des services secrets américains pour contraindre les entreprises canadiennes à coopérer https://www.michelleblanc.com/2013/06/14/primeur-le-chantage-des-services-secrets-americains-pour-contraindre-les-entreprises-canadiennes-a-cooperer/

Article publié le jeudi, 1 novembre 2018 sous les rubriques cybersécurité, Droit et Internet, hacking et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : cloud act, patriot act.

Je n’avais jamais entendu parler de ClassDojo avant de recevoir le téléphone d’un parent (qui s’adonne aussi à être développeur) qui voulait savoir ce que je pensais de cet outil et des questions de vie privée qui y sont associées. Je l’ai informé de mon ignorance à propos de cette application et l’ai invité à m’envoyer un courriel avec plus de détails (ce courriel est en fin de billet). Entretemps, j’ai partagé ce statut sur mes présences sociales.

Un parent me téléphone, inquiet pour la vie privée de son enfant de 9 ans, dont le professeur use abondamment de l’application Classdojo.com. Vous en pensez quoi ?

Les réponses que j’ai reçues sont majoritairement favorables mais je demeure perplexe quant à l’outil et son utilisation. D’ailleurs, en discutant de ça avec mon amour, elle me dit que lors de sa dernière visite chez le dentiste, la technicienne lui en dit le plus grand bien et qu’elle était ravie d’avoir des nouvelles de sa fille de 7 ans aux heures, grâce à l’application. Déjà il y avait un certain malaise. Mais c’est en lisant certaines critiques que le malaise devient encore plus grand. Certains parents me disent être enchantés de pouvoir communiquer directement avec le professeur et ils n’y voient que du positif. Alors déjà je me demande pourquoi ne pouvaient-ils pas communiquer avec le professeur avant cette application ? Est-ce que le numérique viendrait suppléer à une communication déficiente ? Par ailleurs, cette application sert aussi à classer les comportements en positif et négatif. Est-ce que les professeurs ont désormais intégré le principe du Ratemyteacher ou du Ratemydoctor qui semblaient pourtant avoir été tant décrié? Ou sont-ils finalement capables d’apprécier le « classement » des comportements et appréciation des élèves tout en refusant le même type de système pour eux-mêmes (les paramètres notation publiques ou privées semblent être à la prérogative des professeurs)? Quant à moi, après une visite sur le site, mon inquiétude réside vraiment du côté des questions de la vie privée et de celles des enfants en bas âge de surcroit.

Vie Privée

L’application ClassDojo a bien une politique de vie privée, mais elle est strictement en anglais. On y dit que les professeurs doivent recevoir le consentement parental, qu’ils ont de nombreux sceaux certifiant la sécurité de l’application et qu’ils sont conformes à la RGPD européenne. Par contre, je n’ai pas trouvé comment ils s’assurent du consentement parental des parents eux-mêmes et je me questionne à savoir ce que peut bien penser le commissaire à la vie privée du Canada de ce genre d’application?

Modèle d’affaires

Le modèle d’affaires de CalssDojo en est un de freemium. C’est à dire que vous avez un éventail de fonctionnalités gratuitement en utilisant le site, mais si vous voulez élargir les fonctionnalités de l’application, cela devient payant. Un peu comme le fait Linkedin par exemple. Or, nous savons déjà depuis un bout, que si c’est gratuit, c’est que vous êtes le produit. D’ailleurs certains commentateurs dans mes médias sociaux sont rapides à rappeler que les parents partagent déjà les photos de leurs enfants dans Facebook, alors pourquoi en faire tout un plat avec Classdojo? D’abord peut-être parce que ce n’est pas tous les parents qui font cela et que s’ils le font, c’est leur propre décision. D’ailleurs moi-même j’ai partagé les photos de petit-fils sur mon Facebook, mais je l’ai fait avec l’accord de ses parents, personne ne connait son nom de famille ou la ville dans laquelle il a grandi et j’ai maintenant cessé de le faire puisqu’en grandissant, il devient reconnaissable et que je me dois maintenant de maintenir sa vie privée.

Les critiques

De nombreuses critiques de cette application sont maintenant disponible sur le Web. Sur Wikipedia on peut lire :

In 2017, The London School of Economics, Parenting for a Digital Future , published a series of ethical, legal and mental health concerns related to the rapid growth of ClassDojo’s use in the classroom. In the article, Faculty of Social Sciences at the University of Stirling, Ben Williamson and Alasdair Rutherford, write about the possible conflict that the ClassDojo Company could encounter as a private for-profit company collecting and storing sensitive student behavior data. They ask if parents are being fully informed about what the ClassDojo Company intends to do with the collected student data [38]. Likewise, Williamson and Rutherford warn of a scenario where the ClassDojo Company could be sold for the data it collects and stores[38].

Williamson and Rutherford also explore the possible negative impact ClassDojo could impose on the classroom environment where they claim ClassDojo essentially acts as a classroom social media application where students face constant competition for teacher awarded ClassDojo behavior points[38]. They question whether the classroom time teachers spend on data input could potentially reduce critical face-to-face interaction between teachers and students[38]. They also warn of the possible negative impact the application can have on children’s mental health potentially creating a distressed classroom climate where student behavior is individualized to dojo points discounting larger social and environmental influences on behavior[38].

Williamson and Rutherford write that they believe when considering the serious concerns of student data protection and mental health, it is time for teachers and parents to have a transparent conversation regarding use of ClassDojo in the classroom [38].

Et je vous suggère de lire aussi le billet 6 reasons to reject ClassDojo

Voici le courriel du parent qui m’a informé de cette application:

Bonsoir Mme Blanc!

Merci d’avoir prit quelques minutes de votre temps pour m’écouter! J’ai vu que vous aviez publié sur Facebook à ce sujet, et j’aimerais d’abord apporté quelques précisions. À l’école de mon fiston, aucune permission ne nous a été demandé pour inscrire mon fils sur ClassDojo. Également, nous avions refusé l’an dernier que notre fils soit prit en photo, et que celles-ci puissent être utilisé par l’école. Nous avons refusé également cette année cette permission. Ça ne semble pas arrêter le prof de mon fils à notre connaissance. D’ailleurs, lorsque questionné à ce sujet, il m’a dit que je devais lui prouver qu’il ne pouvait pas ce servir de cet outil. J’ai été insulté de me faire dire ça, puisque je sais qu’une administration publique doit pouvoir justifier ses actions, et non l’inverse.

Voici ce que j’ai trouvé qui peut aller contre l’utilisation de ClassDojo. D’abord, le ministère de l’Éducation a une politique sur la protection des renseignements personnels à l’école. Je considère que tout ce qui concerne mon fils est un renseignement personnel. L’utilisation de ClassDojo par le prof est selon ses dires pour des communications avec les parents, des points pour bonne conduite, et bien sûr des photos dans la classe. Cela contreviendrait aux points 2.2 (necessité) et 2.3 (usage justifié) à la page 10 du document SEC_protect-renseign-perso.pdf en pièce-jointe. Deuxièmement, avec l’aide d’un autre parent, j’ai trouvé l’article 70.1 dans la loi sur l’accès à l’information (en pièce-jointe). Brièvement, il ne permet pas à un organisme public de confier à un tier à l’extérieur du Québec des informations personnels si les dits renseignements ne bénéficieront pas de la même protection que celles prévue par la loi. Selon ce que j’en sais, la protection serait moindre sur ClassDojo, et donc ne passerait pas le test de cet article. Ce sont les 2 principaux arguments que je compte utilisé vis-à-vis du professeur et de l’école.

Je compte envoyer mon courriel d’ici la fin de la semaine au professeur et à la direction. Il est bien dans mon intention de mettre un terme à l’utilisation de cet outil. J’apprécie énormément de vouloir prendre un peu de votre temps pour regarder ce dossier.

En terminant, j’espère ne pas vous avoir paru trop maladroit au téléphone. Ce n’est pas tous les jours qu’on peut discuter directement avec une personne médiatique qu’on admire.

Je vous remercie, et bonne fin de soirée!

LA PROTECTION DES RENSEIGNEMENTS PERSONNELS À L’ÉCOLE

LOI SUR L’ACCÈS AUX DOCUMENTS DES ORGANISMES PUBLICS ET SUR LA PROTECTION DES RENSEIGNEMENTS PERSONNELS

Article publié le vendredi, 19 octobre 2018 sous les rubriques Applications, cybersécurité, Droit et Internet et Technologies Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Le problème des faux avis sur les sites qui ont des répertoires d’entreprise n’est pas nouveau. Ces avis affectent aussi plusieurs types de professionnels. Songeons aux www.ratemds.com par exemple. Qu’on songe à Tripadvisor, Yelp et autres répertoires, depuis des lustres, les clients insatisfaits ou les concurrents peu scrupuleux n’hésitent pas à faire baisser publiquement la cote d’une entreprise et à y joindre des commentaires négatifs.

Ces « classements » ont une importance considérable lorsque vient le temps, pour un consommateur, de faire le choix d’une entreprise avec qui faire affaire. Mais depuis l’instauration de GooglemyBusiness, cette réalité des avis négatifs voire des faux avis, prend une nouvelle dimension. C’est que GooglemyBusiness appartenant à Google, ce classement apparaît en haut de résultat du fameux moteur de recherche si on recherche le nom d’une entreprise ou la catégorie à laquelle elle appartient. Or un classement très négatif peut faire très mal. En outre, l’internaute « lambda » ne connait peut-être pas la myriade de sites web qui font des classements d’entreprises, mais le classement de GooglemyBusiness lui, sera directement dans sa face.

Je vous parle de ça parce que de plus en plus d’entreprises viennent me voir pour gérer des crises médias sociaux et que souvent, les internautes à partir de pages Facebook, incitent les autres internautes à aller sur la page GoogleMyBusiness d’une entreprise pour détruire sa réputation. C’est mesquin comme réaction, mais je vois ça malheureusement de plus en plus souvent. S’il s’agit réellement d’une campagne de dénigrement, vous aurez besoin de l’avis de votre avocat pour évaluer les recours possibles tant au niveau civil, que criminel.

Alors que faire pour lutter contre les faux avis sur GooglemyBusiness et les campagnes de dénigrement ?

Prendre de grandes respirations, une marche ou faite toute autre activité qui vous permettra de retrouver votre calme. Il ne faut en aucun cas réagir sous l’impulsion de l’émotivité.

Faire d’abord des copies d’écrans d’absolument tout et les conserver dans un fichier dans l’éventualité d’une poursuite possible.

Gérer la source du problème. Si les critiques sont fondées, admettez-le et corrigez vos erreurs. Si vous êtes victime d’une campagne de dénigrement venant d’ailleurs, identifier les protagonistes, faites des copies d’écrans, montez une cellule de gestion de crise avec les ressources nécessaires (avocats, relations publiques, experts médias sociaux, haute direction). Inspirez-vous du tableau qui est dans mon billet La US Air Force fournit des outils pour les blogueurs d’affaires. Inspirez-vous aussi des nombreux billets que j’ai écrits à propos de la gestion de crise médias sociaux.

Il est capital de signifier à GoogleMyBusiness chacun des faux avis, un par un, via votre compte GoogleMyBusiness en suivant la procédure « Signaler des avis inappropriés » expliquée par Google. Généralement Google est assez rapide de réaction et bien qu’ils n’effaceront pas nécessairement ces avis, ils ne seront plus comptés dans la moyenne. De plus, vous devriez signifier à Google pourquoi cet avis est hors contexte.

• Pourquoi cet avis est faux ou est une campagne de dénigrement avec des faits

• Comment cet avis contrevient aux politiques de Google

• Pourquoi cet avis devrait être retiré,

• Toute image, copie d’écrans, hyperlien ou informations qui appuient votre demande.

Vous devriez systématiquement inciter vos clients satisfaits à le dire sur GooglemyBusiness. Cet effort de communication deviendra ESSENTIEL et période de crise médias sociaux.

Vous devez répondre systématiquement aux critiques négatives, qu’elles soient modérées par Google ou pas. D’ailleurs sur la page d’aide de Google on peut lire :

Restez poli et professionnel. Ce n’est pas qu’une consigne, il s’agit également d’une bonne approche à adopter pour tout propriétaire d’entreprise. Il est difficile de sortir gagnant d’une discussion avec un client frustré, et vous ne souhaitez certainement pas couper les ponts. Rédigez des réponses utiles, lisibles et professionnelles. De plus, vos réponses doivent respecter notre politique relative au contenu local.

Soyez concis. Les utilisateurs souhaitent recevoir des réponses utiles et sincères, mais une réponse trop longue pourrait les intimider.

Remerciez les rédacteurs d’avis. Répondez aux rédacteurs d’avis satisfaits lorsque vous avez des informations inédites ou pertinentes à partager. Vous n’avez pas à répondre à chaque rédacteur d’avis publiquement puisque chaque réponse est diffusée à un grand nombre de clients.

Jouez le rôle d’un ami et non celui d’un vendeur. Vos rédacteurs d’avis sont déjà des clients. Vous n’avez donc pas à leur offrir des incitatifs ni à diffuser des publicités. Partagez de nouvelles informations avec les rédacteurs d’avis ou faites-leur part d’éléments qu’ils auraient pu ne pas remarquer lors de leur première visite.

Si rien de tout cela ne fonctionne, vous n’aurez d’autre choix que d’envisager sérieusement les avenues légales et/ou une plainte au criminel. Devriez-vous envoyer une mise en demeure à Google? À Facebook? Faire une plainte au criminel à votre poste de police ? Envoyer une mise en demeure à l’instigateur d,une campagne de dénigrement? Ces questions devront être soigneusement analysées avec votre équipe de gestion de crise.

Article publié le jeudi, 3 mai 2018 sous les rubriques Droit et Internet, Gestion de crise, Google + et Relations publiques Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Nous avons souvent l’impression que les trolls et autres harceleurs du Web sont des gens anonymes et pas de vie qui n’ont de plaisir qu’à tourmenter les autres. La réalité est plus complexe, virale et malheureusement trop commune.

Ces dernières semaines, j’ai été témoin et impliquée dans certains dossiers de harcèlement en ligne, touchant des individus et entreprises. J’ai aussi pris connaissance d’un reportage de CBS Sunday Morning : Internet shaming, when mob justice goes virtual que je vous conseille fortement de consulter.

Pour vous expliquer ce qu’est l’humiliation publique sur Internet, je vous partage cette photo qui a fait plusieurs fois le tour du monde.

Plusieurs gens que je connais et que je respecte ont partagé cette photo avec des épithètes, commentaires et menaces hors proportion. Pourtant, personne de mes amis ne connaît cette personne (dont le visage a été caché pour ne pas aggraver encore la situation). Ils ont jugés et retransmis cette photo sans avoir le contexte de celle-ci et ont jugés la dame de la photo sans la connaitre ou savoir ce qu’elle faisait réellement sur son téléphone intelligent. Cette personne est maintenant reconnue mondialement comme étant l’exemple même de la mauvaise mère obnubilée par son petit moi et la technologie. Pourtant, peut-être est-elle en train de texter à son mari pour savoir où il est ? Peut-être vient-elle de recevoir un texto auquel elle doit répondre ? Peut-être cherche-t-elle une info importante pour son enfant ? Nous n’en savons strictement rien. Mais cette pauvre dame a été néanmoins trainée dans la boue à la grandeur de la planète et devra vivre avec les répercussions psychologiques et autres, pour le reste de sa vie.

Plus près de moi, j’ai été impliquée dans divers dossiers clients qui ont vécu des crises similaires. Il s’agit d’entreprises dont un client ou des activistes n’aimant pas certaines positions de l’organisation, sont allés en ligne avec des récriminations. Ces statuts ont été partagés des dizaines de milliers de fois, la cote Google MyBusiness de ces gens a été indument baissée massivement et dans les commentaires, plusieurs menaces ont été aperçues sans que le « client/activiste soi-disant insatisfait » n’efface ces menaces et qu’il efface les commentaires qui ne « bitchaient » pas les cibles qu’il avait identifiées. Les internautes ont partagé et commenté massivement ces statuts sans se demander s’il y avait une vérité derrière les avances qui avaient été publiées.

Ces dossiers sont dans les mains de la justice aux niveaux criminel et civil et les entrepreneurs/victimes vivent encore et vivront longtemps les retombées négatives de toute ces histoires. D’ailleurs un autre de mes clients, entrepreneurs à succès avec des dizaines de milliers de dollars de vente par an, a lui aussi partagé l’un de ces statuts incriminants. Je me demandais quelle aurait été sa réaction si sa propre entreprise avait été la cible d’une telle cabale de médisance. Je me demande aussi si chacune des personnes qui a jugé et condamné sans avoir l’autre version des entrepreneurs ciblés, avait eux aussi vécu telle aventure, comment ils se sentiraient aujourd’hui?

J’ai l’intuition que l’humiliation publique internet suit la même logique que celle de la psychologie des foules durant les manifestations. Si quelqu’un lance une brique dans une vitrine il se dépersonnalise et a l’impression que ce n’est pas lui, mais plutôt la foule qui a tiré cette brique. Comme on peut le lire dans Wikipedia :

Si l’on raisonne au niveau de l’individu, l’individu en foule acquiert trois caractères que l’on ne trouve que dans l’état de foule :

· l’irresponsabilité. Du fait du nombre, un individu en foule peut ressentir un sentiment de « puissance invincible » et voir ses inhibitions s’effondrer. Il pourra accomplir des actions qu’il n’aurait jamais accomplies seul (par exemple, piller un magasin de façon non préméditée) : « le sentiment de responsabilité… disparaît entièrement. » Ceci vaut surtout pour les foules anonymes et hétérogènes, où l’individu, noyé dans la masse, est difficile (voire impossible) à retrouver par la suite.

· La « contagion ». Ce que d’autres auteurs, comme David Hume, ont désigné sous le terme de sympathie et thématisé dans les relations inter-individuelles prend ici une ampleur beaucoup plus grande : une même passion agitera tous les membres de la foule avec une grande violence.

· La suggestibilité. L’individu faisant partie de la foule voit sa conscience s’évanouir, au même titre que celle d’un hypnotisé. Il n’a plus d’opinions, ni de passions qui lui soient propres. Cela explique que des foules puissent prendre des décisions allant à l’encontre des intérêts de leurs membres, comme les Conventionnels qui lèvent leur propre immunité (ce qui leur permettra de s’envoyer les uns les autres à l’échafaud).

Dans tous les cas, il serait certainement judicieux que chacun prenne quelques instants pour regarder son propre nombril et se demande en quoi il participe à cette tendance extrêmement destructive qu’est le harcèlement collectif, la justice internet ou encore l’humiliation publique internet…

Vous pourriez aussi aimer:

Les médias sociaux sont-ils responsables d’un climat de haine sociale?

MAJ

Comme quoi je ne suis pas si pire avec mes analyses 🙂 Voici la version de la maman sur la photo

Mom Shuts Down Cyber Bullies After Man Posts Picture Of Her & Baby On Facebook

Article publié le lundi, 25 septembre 2017 sous les rubriques cybercriminalité, cyberintimidation, cybersécurité, Droit et Internet, Gestion de crise et Relations publiques Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Note importante : Votresite.ca et Branchonslespme peuvent avoir une pertinence pour de nombreuses personnes et de nombreux clients. Il est aussi très possible que de nombreux clients soient extrêmement satisfaits des services de monsieur Charron et c’est tout à son honneur. Il y a de la place pour tout le monde sur le Web et avec tous les moyens et techniques imaginables. Moi-même j’adore manger des hot-dogs. Il y a un maudit gros marché pour ça. Cependant, je ne me fais pas croire que je mange de la gastronomie lorsque je bouffe un hot-dog.

Dans mon billet Les problèmes avec Wix, Web.com, Votresite.ca, Liki.com et autres faites-le vous-même je mentionnais François Charron et « ses bébés » Votresite.ca et Branchonslespme. Ce billet se voulait générique et exposait différents problèmes inhérents aux Faites-le vous-même (FLVM). Mais monsieur Charron ne la trouve vraiment pas drôle et sur Twitter il publie :

Ma réponse au billet de @MichelleBlanc publié ce matin: Faites vos devoirs Mme Blanc!

Ce à quoi il joint l’hyperlien de son billet Faites vos devoirs svp Michelle Blanc

Je comprends que monsieur Charron se débatte comme un diable dans l’eau bénite. Après tout, il prétend que je porte ombrage à sa business. Puisqu’il m’accuse de mentir et de ne pas faire mes devoirs, je lui accorde que certains des éléments de mon billet pouvaient porter à confusion. Tous n’ont pas le même niveau de compréhension de langue et peuvent confondre générique et spécifique. Je m’en excuse, monsieur Charron. Mais tout ce qui y est écrit est strictement vrai. Question de dissiper tout doute par rapport à SA plate-forme, voici donc une analyse plus rigoureuse et SPÉCIFIQUE à ses patentes BranchonsLesPME et Votresite.ca

Comme il le dit sur son billet (qui ne peut étrangement recevoir de commentaires 🙂 )

Madame Blanc, vous n’avez pas fait vos devoirs et vous commentez un produit québécois que vous ne connaissez pas.

Comme on le dit à Radio-Canada, on joue à Vrai-Ment

Préambule

Ça fait des mois que je songe à faire ce billet. Je fais régulièrement le tour du Québec et à chaque arrêt, on me parle de votresite.ca et des histoires d’horreur qui l’accompagne. Or, je ne connais pas personnellement monsieur Charron. C’est un excellent entrepreneur. Il m’avait même approchée lors de la mise sur pied de son projet de Votresite.ca pour que je le cautionne, moyennant rétribution. Je lui fis part de mes questionnements quant à la pertinence de ce projet pour les gens d’affaires, notamment en termes de référencement. J’étais certaine que ce serait payant pour monsieur Charron, mais j’avais de gros doutes pour les clients. Je ne voulais vraiment pas m’impliquer dans ce projet et j’ai hésité longtemps à faire ce billet parce que même s’il n’a aucune formation en numérique, monsieur Charron a fait œuvre de vulgarisation auprès de la masse. D’ailleurs le numérique n’a pas non plus d’ordre professionnel. Ça permet donc à tout un chacun, du jour au lendemain, de se prétendre expert de n’importe quoi (petite note ici, je parle en termes génériques et je ne cible pas monsieur Charron). Ça n’aide pas non plus les entrepreneurs à prendre des décisions éclairées. Qui dit vrai et qui dit de la bullshit enrobée de beaux termes techniques que personne ne comprend? Par ailleurs, je sais que monsieur Charron est aimé (je reviens au spécifique ici), qu’il est une personnalité médiatique importante et que de traiter de lui ou de ses projets, comporte de nombreux risques. J’en ai d’ailleurs déjà fait les frais auprès de ses fans sur son mur Facebook. Mais je me dois de répondre point par point à monsieur Charron qui met en doute mon expertise et ma probité.

Mon mea culpa

La seule erreur de mon billet est d’avoir utilisé Votresite.ca dans le paragraphe :

La majorité des FLVM sont en sous-domaine du domaine du fournisseur. Ainsi, votre URL sera quelque chose comme « XYZ.votresite.ca ». Ce sera vraiment très bon pour « votresite.ca », mais pour « XYZ », ce ne sera pas des plus performant. Ils vous permettront de rediriger votre « XYZ.ca » vers « XYZ.votresite.ca », mais dans les faits, votre URL ne sera qu’un masque de l’URL prédominante qui restera « XYZ.votresite.ca ».

J’aurais dû spécifier que dans les faits, il ne fait sans doute ça que pour la période dite « d’essai gratuit » de son produit. Je m’en excuse. N’empêche que pour la majorité des autres FLVM, c’est une pratique qui se poursuivra après la période d’essai.

Par ailleurs, pour les autres points soulevés par monsieur Charron, ils ne s’adressaient pas particulièrement à son entreprise, mais bien à l’ensemble de FLVM dont il fait partie. Je suis aussi fort aise d’apprendre qu’il incite les gens à acquérir leur propre nom de domaine (qu’il s’adonne aussi à vendre si le client le désire). Aussi, je trouve un peu étrange qu’il m’accuse de le mettre dans le même panier que les autres FLVM alors que lui-même, dans sa présentation PowerPoint, tout juste après avoir fait l’éloge de ses client, met dans le même panier les logos et exemples de Frank & Oak, Le Hunt Club ou Simons, ce qui pourrait laisser croire à tort, que ces entreprises sont peut-être avec Votresite. Amalgame pour amalgame et spécifique pour spécifique, je me sens tout d’un coup juste un peu moins coupable disons.

Mais pour ce qui est de son assertion, « vous n’avez pas fait vos devoirs et vous commentez un produit québécois que vous ne connaissez pas. »

Il est étrange de lire sur sa page Facebook de monsieur Charron le commentaire suivant de monsieur Frédérick Harper

où puis-je savoir que je peux transférer mon site si je ne suis pas content du service? Où puis-je lire que vous donner le code pour unlocker mon nom de domaine et me permettre d’aller dans un autre registraire? Où puis-je être renseigné et faire mes devoirs comme vous demandés, à titre juste si elle n’a effectivement pas fait ses devoirs, à madame Blanc? Je n’ai pas trouvé l’information, alors je me dis que probablement je n’ai pas bien cherché ou que cette information n’est pas disponible?

Et la réponse de François Charron

Ces infos ne sont pas publiée sur le site, mais en communiquant avec equipe@votresite.ca vous aurez tous les détails

Ha tiens! Avant d’écrire mon billet, je me devais donc de faire des recherches exhaustives sur la plate forme de monsieur Charron ou communiquer avec son équipe pour avoir des réponses? À titre de consommatrice éventuelle, je devrais me satisfaire d’infos nébuleuses et ne poser des questions que par courriel? Déjà, ça me tique un peu disons.

Les problèmes de Votresite.ca

D’abord, à la demande de monsieur Charron, j’ai en effet fouillé sa plate-forme. J’y ai découvert que pour la portion « site Web » l’entreprise de monsieur Charron utilise une version non « responsive » (donc pénalisé fortement par Google) du logiciel « Parallels Presence Builder 12.0.7 » qui a récemment été acheté par Odin et rebâti de toutes pièces. D’ailleurs, on me mentionne que certains hébergeurs qui utilisaient la même solution la mettaient gratuitement à la disposition de leurs clients. M’enfin, il faut bien que monsieur Charron vive. Pour la portion transactionnelle « boutique en ligne », renommée Shopp.it, il s’agit en fait du logiciel OpenCart qu’on ne découvre qu’en lisant le code source ou dans l’une des nombreuses lignes de sa notice légale. Lors des nombreuses présentations de monsieur Charron et sur ses PowerPoint, il mentionne très souvent que Votresite.ca est open source, mais sans dire qu’en fait, il s’agit d’OpenCart ou de Parallels Presence Builder. Opencart n’est vraiment pas un mauvais logiciel. Ce n’est pas ce que je conseillerais à mes clients, mais tous les goûts et besoins sont dans la nature. Il est totalement gratuit, mais bon, vous n’y connaissez rien et vous devrez donc payer pour le faire mettre en ligne et pourquoi pas utiliser les services de M. Charron? Certains des problèmes associés à OpenCart incluent (chez merchantmaverick.com)

• Hard to implement upgrades.

• Sporadic security issues.

• Difficult to install some themes.

• Some reports of messy code.

• Merchants are required to find website hosting.

Chez ecommerceguide.com on mentionne aussi

Not as SEO-Ready: By default, OpenCart isn’t as search engine friendly as it could be. This means it won’t be automatically performing in Google in the same way as other e-commerce sites might, and you will need to approach this issue separately to get the right results in search engines.

Donc ce n’est pas moi qui le dis.

Maintenant, je n’ai pas observé de plans de site ou de fichier Robot.txt dans le code que j’ai analysé. Ça ne veut par contre pas dire qu’il n’y sont pas. Ça veut simplement dire qu’il y a une limite à une analyse externe. Par ailleurs, certains des clients de votresite.ca qui sont dans des marchés peu achalandés, qui ont scrupuleusement activé les outils minimaux d’OpenCart en termes de référencement, peuvent en effet très bien sortir sur la première page de Google. Pour les autres, ça demeure un questionnement et dans le pire des cas, ce sera de toute évidence la faute du client lui-même à qui on dira qu’il n’a pas utilisé judicieusement toutes les fonctionnalités de l’engin, qu’il ne s’est pas appliqué à lire l’imposante documentation et en bref, que c’est de sa faute et stricte faute. Anyway, au prix que vous payez, faut pas charrier. Vous pourrez aussi très certainement faire faire la job par les très nombreux experts qui sont proposés (moyennant rétribution) sur Votresite.

Par ailleurs, le copain développeur Emmanuel Scotto me dit ceci dans ce courriel :

Boutique en ligne shop.it:

– Systeme OpenCart restylisé (http://www.opencart.com/).

– Conforme à l’adaptive design

– Conforme techniquement pour le SEO

Conclusion: Rien d’étonnant à ce que ça soit conforme: c’est juste pompé d’un logiciel open source qui est très bon à la base (opencart) et qui intègre toutes les conformités techniques du W3C. Par contre, c’est juste dommage que ça soit présenté comme « sa » solution (opencart est seulement mentionné en pied de page dans le back-office), car mise à part une modification de CSS pour le style, le coeur du système ne semble pas avoir été touché, à part un ajout pour permettre une synchronisation avec le logiciel comptable Adminico. Alors, présente-toi pas comme éditeur de solution logiciel, mais comme intégrateur de solution Opencart, à la limite. Ou il devrait le dire clairement dans son argument de vente, parce que pris comme cela, on croit vraiment que c’est lui qui a développé la solution et qu’il est éditeur.

En ce qui concerne le code HTML produit, c’est un truc craché automatiquement. Ça me fait penser à ces vieux sites faits avec Frontpage. J’ai quand même constaté un code de feuille de style CSS directement dans la page (au lieu d’être externalisé) et ça c’est pas terrible pour le concepteur que je suis, mais passons.… Je ne sais pas si Google en tient compte d’après la nouvelle politique, mais ça ne serait pas étonnant qu’ils pénalisent. D’une manière générale, le code passe correctement en code review: pas de trucs vraiment dégueulasses (ce qui est bon pour les robots Google). En ce qui concerne la conformité technique pour le SEO, on va dire que c’est correct pour les minima: les métadonnées y sont, les alt/title sur les images sont présentes en majorité (peut être des utilisateurs qui en oublient), bref, je pense que ça fait la job pour du référencement naturel de base. Pour les minimas, de mon point de vue…

Mais en étudiant le code, j’ai l’impression d’avoir déjà vu cette structure et certains éléments techniques quelque part… Pareil pour les screenshots de l’application présentée: ça me dit quelque chose, je suis certain d’avoir vu ça à quelque part… Je vais essayer de regarder ça de plus près, je te reviens là-dessus au plus vite. Je ne veux pas jouer ma « langue de pute », mais je mettrais bien un petit 2 sur le fait que ce n’est pas sa solution comme ça porte à croire quand on l’écoute….

Confirmé par F.Charron, les sites produits sont « compatibles mobile, et seront adaptive design en septembre”. Donc ils ne sont pas adaptive design présentement 😉 Et donc pas compatibles avec la nouvelle politique de référencement si on en croit Google (là tu es plus callée que moi). La différence technique est celle-ci: un site “compatible mobile” est une sorte de duplicata du site “normal”. Quand un utilisateur arrive sur le site à partir de son téléphone, un javascript permet le repérer et “active” une version pour mobile. C’est ce qu’on appelle du “dynamic serving”: l’url reste la même, mais le code HTML est différent suivant la plateforme.

Dans le cas d’un site adaptive/responsive design, c’est le fichier CSS de style qui permet d’adapter réellement le site aux différents formats. Dans ce cas-ci, l’url ET le code HTML restent les mêmes quelque soit la plateforme. C’est donc extrêmement important au niveau du référencement suivant la politique Google.

Voilà ce que je peux en dire rapidement. Je dirais que c’est plus un « problème » d’éthique dans son discours en ce qui me concerne. Déjà, tu ne dois pas présenter comme TA solution un logiciel qui est open source. Je ne sais pas comment est la licence d’Opencart dans le détail, mais un petit lien en back-office me semble insuffisant. Surtout, ça laisse penser au potentiel acheteur et en fait à l’ensemble des gens que tu es un éditeur de logiciel. Ce qui n’est pas le cas, et l’éditeur concepteur que je suis est un peu « choqué » par la méthode. Je voudrais aussi vraiment regarder de plus près ce qui est utilisé pour la partie site, car comme je te le disais, je suis sur à110% que c’est produit par un logiciel que j’ai déjà audité. Je vais retrouver, mais si je ne me trompe pas, et bien c’est encore plus « grave » d’un point de vue éthique, à mon sens

2e Note importante

Mes sources sont notées au fur et à mesure avec des hyperliens directs et les citations sont claires et ne sont pas une reprise des textes des autres avec une nébuleuse note de bas de page laissant croire que j’ai la science infuse et que je sais réellement tout le temps de quoi je parle ou que j’ai rêvé cette expertise durant la nuit. Je respecte assez le droit d’auteur des autres pour ne pas reprendre leurs réflexions ou les adapter de l’anglais au français sans que ce ne soit clairement indiqué. Mais bon, je suis de l’école du blogue qui cite correctement ses sources. Et ce problème de « sources nébuleuses » est endémique chez plusieurs journalistes technos. Il suffit de lire Gizmodo, Techcrunch et autre pour que ça nous saute aux yeux. M’enfin… D’ailleurs, lorsque vous trouverez un vidéo sur mon blogue, toutes les redirections vers la source n’auront pas été effacées (ce qui se nomme du video scraping) pour y mettre mon logo et inciter les gens à repartager avec mon propre code comme le fait monsieur Charron. Ce n’est pas criminel de faire du vidéo scraping ou plutôt, les juges et avocats ne s’entendent pas encore sur comment, quoi ou qui on devrait poursuivre des très nombreux sites qui font ça. Mais c’est clairement une question d’éthique douteuse de se faire du trafic et du fric avec la propriété intellectuelle des autres. Vous pouvez lire un excellent article sur le sujet chez Venturebeat, How legal is content scraping.

BranchonsLesPME

Branchonslespme est une OSBL. C’est-à-dire qu’elle ne peut pas faire de profits. Elle peut de toute évidence par contre faire de l’argent. C’est le modèle qu’utilisent certains de nos grands festivals. Nous avons donc une OSBL qui reçoit de la commandite et des subventions et de l’aide gouvernementale pour disons « inciter les PME à être en ligne ». Ce qui est très noble et louable. Simultanément à ça, vous avez une entreprise qui elle est très lucrative et qui ramasse les retombées trébuchantes et sonnantes des activités de l’OSBL. Dans ce cas-ci c’est votresite.ca. Ainsi, monsieur Charron est largement subventionné et commandité pour faire le tour de la province avec BranchonslesPME pour faire le pitch (que nous appellerons ici conférence) de Votresite.ca qui lui appartient. Monsieur Charron à l’instar de certains géants du festival, est donc un excellent entrepreneur. Je lui lève mon chapeau.

Votresite.ca

Votresite.ca est une machine à saucisse. J’aime la saucisse. Celle haut de gamme comme celle qu’on vend dans les supermarchés. Par contre, celle des supermarchés ne peut certainement pas se targuer de faire de la gastronomie. C’est un peu le reproche global que je faisais à Votresite.ca. Il est vrai comme il le prétend que vous serez en ligne. Je ne doute pas (et je n’ai jamais dit spécifiquement) qu’il tient en otage le nom de domaine de ses clients. Je reconnais que la rédaction de mon billet pouvait porter à confusion sur ce point.

La machine FrancoisCharron, Votresite.ca et autres

FrançoisCharron.com existe depuis des années. Il a joui de la visibilité à la populaire émission SalutBonjour et de redirections très avantageuses chez le défunt Canoë.ca. Déjà ça lui faisait un trafic monstre. Puis au fil des ans, il s’est spécialisé dans ce que l’on nomme le clickbait et ce bien avant les Buzzfeed de ce monde. En gros, il prend les vidéos YouTube qui ont la cote, il enlève la redirection YouTube (ou Viméo ou autre), ajoute son logo et va même jusqu’à fournir le code pour qu’on le repartage à notre tour, mais en redirigeant vers son site plutôt que vers le détenteur légitime des droits de la vidéo.

Puis il eut l’idée d’élargir son offre. Ainsi, vous pouvez acheter les services de votresite.ca et durant les premiers mois chez lui, vous ferez partie de la page des exemples qu’il propose, vous créant ainsi un afflux de visiteurs qui ne seront pas clients, mais bien d’autres entrepreneurs qui se demandent s’ils doivent eux aussi s’inscrire à Votresite.ca.

Si nous revenons à OpenCart, caché dans le code de l’une des boutiques de Votresite.ca on peut lire :

| <!– |

|

OpenCart is open source software and you are free to remove the powered by OpenCart if you want, but its generally accepted practise to make a small donation. |

|

Please donate via PayPal to donate@opencart.com |

|

//–> |

|

|

|

<!– Theme created by Welford Media for OpenCart 2.0 www.welfordmedia.co.uk –> |

OpenCart est gratuit (même si vous payez pour) et il est de bonne pratique d’inciter les gens à faire une donation PayPal à donate@opencart.com. Bon, c’est certainement clairement indiqué aux clients de Votresite.ca quelque part qu’ils sont incités à faire une donation à OpenCart. Je n’ai pas trouvé ça à nulle part, mais je n’ai pas fait le tour des milliers de pages de Votresite pour vérifier ça, mais bon, je vais supposer que c’est là quelque part…

À propos de son argument qu’on peut partir de chez lui comme on le veut, sur le propre mur de monsieur Charron on peut lire

Une merdouille à sortir de sortir de son machin. J’ai tenté d’aider une copine… Pas marrant et pas easy user. Semble l’être au début, mais…. Puis lié avec Google pour les email , une fortune quand on sait que l’hébergement peu être 80%moins cher ailleurs

Et

Pourtant, la dernière fois que j’ai parlé à un membre de votre personnel, il m’a bien indiqué que si je partais de chez vous, je perdais tout ce que j’aurais fait et que je devrais recommencer à neuf… À moins que vos services aient changés entre temps

Mais la palme des commentaires sur le mur de monsieur Charron revient à

Fredolini-Frederico Boris Iuliani François Charron – Page officielle Je vous invite à dégrimper des rideaux et essayer un tantinet d’être magnanime et ouvert. Je me souviens de vous avoir posé deux ou trois questions lors d’une “conférence” “gratuite” à Delson ou vous expliquiez aux entrepreneurs de se brancher. Vous m’aviez dit que j’étais beaucoup trop avancé sur le web et que votre produit s’adressait à des néophytes, ceux qui commençaient sur le web. J’ai écouté attentivement tout votre pitch de vente, puisque c’était en fait un très long infomercial culpabilisant pour promouvoir votre “solution” et non pour être objectif. C’est bien beau un obnl, mais on s’entend pour dire que la charité bien ordonnée a semblé vraiment commencer par soi-même. Un peu plus et j’aurais cru être dans le film Leap of Faith avec Steve Martin et que les guérisons miraculeuses s’en venaient après la pause! Sérieusement, je suis tout à fait d’accord avec l’affirmation que vous faites du clickbait depuis des années, avec des vidéos tirées d’autres sites web. Le seul truc, c’est qu’ils ont été vu et revus bien avant publication sur votre page. Et votre “solution” est efficace pour des TTPE, des TRÈS TRÈS PETITES ENTREPRISES, ce qui est fort louable et très utile. Mais diantre, faudrait pas faire miroiter le tout telle une annonce à la Shamwow et laisser croire que 15$/mois est le seul investissent réel.

#JustSayind

En conclusion