C’est sous la plume d’Alain Beaulieu, adjoint rédacteur en chef de Direction Informatique, que je me retrouve dans son article MCETECH 2008 : gros plan sur le Web 2.0. C’est vraiment un gentleman puisque dans ma présentation Marketing et RP à l’ère du web 2.0 (PDF), je n’ai pas été particulièrement tendre envers les journalistes (à la page 18 par exemple). D’ailleurs, dès le début de ma présentation j’ai demandé à chacun de se présenter et de me dire ce qu’ils attendaient de ma présentation. Ainsi donc, dans la salle il y avait l’un de mes anciens professeurs et co-directeur de ma Maîtrise, Peter Kropf, de même que monsieur Beaulieu. Je les ai donc constamment agacé et pris pour cible de blagues diverses. Je suis donc agréablement surpris de la teneur très professionnelle de son article. Il ne me tient visiblement pas rigueur. Merci à vous monsieur Beaulieu.

(…)C'est dans cette perspective que le blogueur Michel Leblanc, d'Analyweb.com, s'est appliqué à démontrer les avantages supérieurs que présente l'utilisation du Web 2.0, et plus particulièrement du blogue, dans un contexte de marketing et de relations publiques.

Il estime que cette forme de communication permet de rejoindre plus efficacement et de façon plus décisive la clientèle que les médias classiques, en raison de l'importance qu'accordent les internautes aux commentaires des autres utilisateurs, dont ceux des blogueurs. « Dans le Web 2.0, l'impact du bouche-à-oreille est considérable », de dire M. Leblanc qui enjoint les entreprises à utiliser davantage les blogues dans un contexte de relations publiques, après avoir établi une stratégie de communication appropriée. « Il faut avoir des objectifs d'affaires et des moyens de mesurer l'atteinte de ces objectifs, précise-t-il. Une stratégie de communication Web 2.0, ça se planifie. »

Il considère, en outre, que le phénomène Second Life, qui permet à l'internaute de se créer une deuxième vie dans un univers virtuel, donne un avant-goût de ce que sera le Web de demain. « Second Life, qui est entièrement basé sur les technologies du Web, est le terreau d'expérimentation du Web 3D, pas du Web 3.0 ou 4.0, mais du Web 3D », soutient-il.

Article publié le vendredi, 25 janvier 2008 sous les rubriques Blogue, Blogues d'affaires, Marketing 2.0, Marketing des univers virtuels, Marketing Internet, Médias qui sollicitent mes avis, Médias sociaux, Personnel et peut-être même hors sujet, Second Life et Web 2.0.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

La Chaire de commerce électronique RBC Groupe Financier de HEC Montréal (avec laquelle j'ai longtemps été partenaire) sera l’hôte d’un séminaire intitulé La refonte extrême du commerce de détail qui se déroulera au HEC, du 10 au 12 octobre 2007. Cet événement est organisé en collaboration avec le MIT Media Lab et la firme montréalaise Mon Mannequin Virtuel.

La conférence accueillera des panélistes de Harvard University et de Massachusetts Institute of Technology (MIT). Deux conférenciers invités seront présents pour l’événement : Don Tapscott, professeur à l’Université de Toronto, est une autorité de réputation internationale en matière de valeur stratégique et d’impact des TI et auteur de l’ouvrage populaire 'Wikinomics: how mass collaboration changes everything' et Mike Gray, un expert oeuvrant au sein de la compagnie Dell et qui est considéré comme un spécialiste de leur approche unique en matière de chaîne d’approvisionnement.

Les différents panélistes discuteront des domaines suivants : la publicité personnalisée, l’identité virtuelle, la publicité axée sur les avatars ainsi que le placement de produits dans les jeux, le cinéma, la télévision et les annonces publicitaires. Vous pourrez aussi comprendre comment le Web 3.0 et les nouvelles tendances dans le magasinage social et les communautés vont transformer le commerce de détail.

L'inscription se fait ici

Article publié le jeudi, 27 septembre 2007 sous les rubriques Commerce de détail en ligne, Innovation, Marketing 2.0, Marketing des univers virtuels, Marketing Internet, Médias sociaux, Medias et Internet et Second Life.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Quand je parle de Web 3.0, je pense désormais à Second Life. Vous voulez un argument de plus? Sachez donc que Sun fera une conférence de presse aujourd’hui dans Second Life (via BusinessCommunicatorsofSecondLife). À partir de leurs nouvelles installations, ils expliqueront ce qu’ils entendent faire dans l’Univers.

Parlant d’innovation, le CEO de Sun, Jonathan Shwartz, a demandé la semaine dernière à la Security Exchange Commission, d’admettre les blogues, dont le sien, comme un outil de diffusion officiel et reconnue, pour diffuser les messages de l’entreprise (via Red Herring). Les blogues risquent désormais d’être …

Lire la suite…

Article publié le mardi, 10 octobre 2006 sous les rubriques Blogues d'affaires, Innovation, Marketing des univers virtuels, Relations publiques Internet, Second Life et Web 2.0.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Je m’apprête à écrire une dissertation sur pourquoi je pense que Second Life ouvre la voie du Web 3.0, et j’apprends qu’IBM y œuvre déjà, dans une île secrète. En effet, selon The Register (via ElectricVenus), la division des stratégies technologiques et de l’innovation d’IBM, utilise Second Life afin de comprendre comment ses interfaces riches et beaucoup plus évoluées que les outils de visualisations d’ingénieries et des sciences informatiques actuels, pourront servir, dans des contextes d’affaires. Ils utilisent donc Second Life pour des meetings virtuels, pour améliorer les API qui interfaceront avec des applications d’affaires, ils travaillent sur la voix IP dans l’univers et sur la compréhension de ce que le 3-D peut contribuer à la désintermédiation des processus d’affaires et des entreprises. Absolument fascinant et définitivement à suivre…

He is also looking at the potential the system might have for furthering the disaggregation of business structures. At one extreme this could lead to their being no “businesses” as we know them today – everyone would be self-employed. More likely however, certainly in the mid-term, is that it could provide a very useful tool for companies and participants to manage and work with a project as a perceivable entity, with participants that could be drawn from many departments within the company, anywhere in the world, as well as business partners, customers and suppliers.

Article publié le mardi, 26 septembre 2006 sous les rubriques Innovation, Second Life, Stratégies de commerce électronique, Technologies Internet et Web 2.0.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Ce blogue a eu 143,177* pages vues en novembre,

Voici les résultats

Lire la suite…

Article publié le vendredi, 1 décembre 2006 sous la rubrique Statistiques de ce blogue.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Ce blogue a eu 135,981* pages vues en septembre,

Voici les résultats

Lire la suite…

Article publié le mercredi, 1 novembre 2006 sous la rubrique Statistiques de ce blogue.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Rocket Boom fait un reportage sur l’initiative de Versu Richelieu dans Second Life.

Versu richelieu (le nom de son avatar, elle se nomme Kess Quinn), est dans la vitrine d’un édifice de New York pour 72 heures. Elle est en train de recréer l’environnement réel qui l’entoure dans l’univers (un build-o-thon). Cette initiative est commanditée par le processeur Centrino d’Intel. Visitez le site Nyclivewindow, pour voir la création 3D prendre forme et pour regarder Versu, s’exécuter au tableau, en direct. Encore une autre belle initiative de RP Web 2.0 ou devrais-je dire de RP Web 3.0 puisqu’il s’agit de Second Life?

Merci Brem

Article publié le vendredi, 13 octobre 2006 sous les rubriques Innovation, Marketing 2.0, Marketing des univers virtuels, Marketing Internet, Médias sociaux, Relations publiques Internet et Second Life.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Depuis maintenant quelques années, la promotion du djihad, le recrutement de combattants et les efforts de propagandes et de relations publiques des extrémistes musulmans se sont transportés au grand jour, sur le Web et plus spécifiquement sur les médias sociaux. J’avais déjà expliqué comment il était facile pour des terroristes de communiquer secrètement entre eux à l’aide de comptes de messageries gratuites. Pour vous rafraichir la mémoire, il s’agit pour un terroriste d’ouvrir un compte, disons Hotmail, d’écrire un message sans l’envoyer et d’en donner l’accès à un autre terroriste qui lira ce message avant de le détruire. Ce qui fait que jamais, ce message ne transitera sur les réseaux afin d’être intercepté par les services de renseignements.

Dans les récentes années, à l’époque du moins performant Al Quaïda, les forums de discussions étaient les lieux de prédilection des échanges et du recrutement terroriste. Mais comme nous pouvons le constater à la lecture du The State of Global Jihad Online(PDF), (que lisent aussi sans doute les djihadistes) la majorité des forums sont maintenant fermés ou sous le contrôle et sous observation des services de renseignements, donc les initiatives de djihadismes en lignes se sont adaptées et déplacés sur d’autres plates-formes plus difficiles à suivre et à contrôler et ces plates-formes sont maintenant les médias sociaux.

1. Use the forums and social media platforms only for intelligence. If counterterrorism analysts use the forums exclusively for intelligence-gathering, individual online jihadi grass-roots activists will, on their own, become burned out and quit the movement in disillusionment over its failures in battle and because of fighting among activists online. There is also more benefit in keeping such forums up, since analysts will then not be in the dark about who’s who and what these individuals are up to.

2. Show the jihadis that it is the intelligence community that really keeps their sites up. Every once in a while, conducting cyber-attacks to keep the forums down for a week or two would show the sites’ administrators and participants that the intelligence community is really controlling their enterprise. This might jostle individuals into being more wary about their online footprint. It also could deter individuals from joining the movement or convince them that being involved is no longer worth the risks.

One drawback to this strategy may be that driving individuals into more diffuse networks would also complicate intelligence-gathering going forward. This could lead them to search for other venues to propagate their ideology, specifically to social media platforms such as Facebook and Twitter. They would no longer be in one spot to follow.

Par ailleurs, nous avons tous en mémoire l’image de l’infâme ennemi public numéro un, Oussama ben Laden, parlant caché, d’une grotte des montagnes d’Afghanistan. Les mouvements Daesh ou Boko Haram ont maintenant largement dépassé cette phobie d’être localisé et n’hésitent maintenant plus à se mettre en scène, en plein jour, dans des actes qu’ils jugent héroïques (et nous d’une barbarie sans nom), en décapitant, immolant, lapidant, tirant à bout portant, en jetant en bas d’un gratte-ciel ou en kidnappant des centaines de fillettes pour les vendre ensuite dans des marchés publics aux esclaves. Chacune de ces images est par la suite partagée et repartagée ad nauseam, sur les médias sociaux et repris en partie par nos médias traditionnels. L’horreur devenant ainsi d’un quotidien abrutissant.

Mais comment se fait maintenant le jihad 2.0? Il se fait sur YouTube, Facebook, Twitter, Soundcloud, Instagram et toute la panoplie des médias sociaux existants. Ils créent des centaines de comptes et pour chaque compte qui se fait fermer, des centaines d’autres ouvriront le lendemain en exportant et en informant les « followers » qui les suivent, de la ou des nouvelles adresses. J’ai même personnellement reçu dernièrement un message personnalisé d’un émissaire, soi-disant porteur d’un message d’ouverture de l’Ayatolla d’Iran, en français, sur mon compte Google +. Ce compte n’avait aucun Follower et il spammait à qui mieux mieux la même propagande pro-Islam et antidémocratie à tous les comptes possible.

Les tactiques djihadistes de séduction des jeunes « occidentaux » présentent des combattants d’Allah, avec des photos de chats, discutant de la vie de tous les jours en Syrie, entremêlée de versets du Coran, puis pimenter de scènes d’une violence inouïe. En fait, on tente d’humaniser ces combattants « qui vivent à l’extrême ce qu’ils ne pourraient vivre dans un jeu vidéo tel que Ghost Recon ou Call of Duty ». Comme on peut le lire aussi dans l’excellent document de recherche Tweeting the Jihad: Social Media Networks of Western Foreign Fighters in Syria and Iraq, de la revue Studies in Conflict & Terrorism (PDF)

The purpose of the seemingly innocuous tweeting of cat pictures and hanging around with friends, blended with staggering depictions of brutality, is to drill home one message: You belong with us because jihad is an individual obligation for every Muslim. The content conveys that fighting—and dying—will give your life meaning, and is just plain fun and similarly exciting, but “better,” than playing video games like “Call of Duty” on the couch at home. The secondary messages piggy-backing on the Twitter streams range from the dehumanization of other Muslims (Shi’a in particular) and the bravery of the righteous fighters.

La difficulté avec la majorité de ces contenues est qu’ils ne sont malheureusement pas criminels, comme le mentionne FT.com :

“The challenge is that all these sites are so different,” Brokenshire says. A site hosting video material and a social media instant messaging platform, for example, present fundamentally different issues. Second, while some content is clearly illegal, much of it is not. Quotations from the Qu’ran cut with opinions on the immorality of British life and the ideals of martyrdom, or links to articles on atrocities in Syria, is the currency of the jihadi narrative, but does not add up to a jailable offence.

Le problème des entreprises de médias sociaux est que pour la majorité d’entre eux (sauf pour les contenus concernant la pédopornographie pour lesquels ils ont mis des ressources exceptionnelles), ils n’ont pas de processus formels et/ou automatisés d’identification des contenus douteux. Pour la plupart, ils demandent aux usagers de leur signaler les contenus qu’ils jugent indésirables. Et même ce mécanisme rudimentaire a de nombreux ratés, comme pour Facebook qui censure allègrement les images de maman allaitant leurs petits, mais qui juge convenable des vidéos de décapitation. Chez Counterjihadreport.com :

For corporations that are being used in the proxy online war it will require a shift in how they do business. For Google, Youtube, Facebook and Twitter they simply cannot afford to have their brands associated with the extremist messages that ISIS, Jabhat al Nusra (JN) and Al Qaeda (AQ) foster. They will need to increase their ability to deal with extremist content in a much more effective method. The notion that “we rely on our users to notify us of inappropriate content” is not going to cut it moving forward. Extremist groups are deploying content to social media at a faster and faster pace, one only needs to look at the number of ISIS videos currently on YouTube, Facebook and Twitter to see that. For the vast amounts of money that each company takes in in any given year they will need to consider hiring extremism experts to proactively monitor content. ISIS, AQ and JN actively use branding in their online videos and pictures, and these companies will need to use those branding symbols to more readily identify terrorist content as they have done with child pornography and copy right infringement. From an ethical and social/corporate responsibility perspective these companies will need to do better.

Les djihadistes font du recrutement sur le Web, mais il existe aussi bien des jeunes « en mal d’aventures extrêmes » qui eux-mêmes tenteront de s’informer sur la manière de devenir un extremiste. Ils n’auront pas besoin de chercher longtemps. Comme l’avait démontré Gurvan Kristanadjaja dans son article de Rue89, Comment Facebook m’a mis sur la voie du Jihad, les algorithmes du géant des médias sociaux, faciliteront grandement la dissémination des informations permettant à un quidam, d’entrer en contact avec des recruteurs djihadistes.

À ce stade, un constat s’impose : en deux jours, Facebook s’est transformé, pour mon profil tout au moins, en un réseau social pro-djihadiste. Moi qui me demandais si j’allais parvenir à contacter des soldats en Syrie, il semblerait que je n’ai rien à faire : j’ai l’impression que Facebook les a trouvés pour moi.

(…) La plateforme de Mark Zuckerberg n’a aucun outil qui lui permette de distinguer avec certitude les personnes qui appellent au djihad de celles qui affichent simplement un soutien à l’Etat islamique autoproclamé. Et Facebook se retrouve dans une situation complexe et paradoxale : ce qui fait sa réussite – à savoir le fait de créer et d’entretenir des communauté d’intérêts –, est aussi ce qui en fait le meilleur outil de la propagande djihadiste. Le réseau est pris au piège de son algorithme. Au risque d’exercer une censure trop importante, peu constructive et injuste, sa marge de manœuvre est faible.

Mais que peuvent faire les gouvernements pour changer les choses et faire bouger Facebook et les autres entreprises de médias sociaux? Vraiment pas grand-chose comme le révèle Le Figaro dans l’article La guerre contre les djihadistes se fait aussi sur les réseaux sociaux.

Comme le rappelle Erin Marie Saltman, chercheuse senior à la fondation Quilliam, un think tank britannique qui lutte contre l’extrémisme, «les compagnies en question ne sont pas obligées de répondre favorablement aux demandes des gouvernements. La plupart sont basées aux Etats-Unis et donc protégées par le sacrosaint 1er amendement de la Constitution américaine sur la liberté d’expression. Elles ont toutefois tout intérêt à ne pas être submergées de contenus extrémistes.» Le directeur général de Facebook France, Laurent Solly, assure jouer la transparence: «Notre équipe chargée des affaires publiques est en contact avec les autorités françaises de façon naturelle et permanente. Depuis un an, nous publions semestriellement un rapport sur les demandes d’informations émanant des autorités. Si elles sont fondées au regard de la loi, nous y répondons.» Mais à en croire les déclarations du directeur du service britannique de surveillance électronique GCHQ (équivalent de la NSA américaine) Robert Hannigan, qui appelait en novembre les réseaux sociaux à coopérer davantage avec les services secrets, les relations entre les deux sont encore loin d’être fluides.

Les solutions possibles de ce problème planétaire sont bien résumées dans l’article Les apôtres du djihad 3.0 de L’actualité.

ll faut probablement une interaction accrue entre les jeunes et leur collectivité. Au lieu de chercher à modifier le message répandu dans les réseaux sociaux, nous devrions trouver des façons de changer la réalité. Peut-être les États devraient-ils investir davantage dans les programmes sociaux, favoriser l’emploi et l’accès à l’éducation, s’attaquer aux problèmes de santé mentale et de pauvreté. Malheureusement, nous, les Occidentaux, sommes très mauvais en ce domaine. À l’évidence, nous ne trouverons pas facilement de façons de réduire la portée du message djihadiste.

La GRC encourage les citoyens à demeurer vigilants et à signaler toute information sur le terrorisme ou des activités suspectes au Réseau info-sécurité nationale, au 1-800-420-5805, ou à leur corps policier local.

MAJ

Voici le commentaire pertinent de Eric Leray à la suite de ce billet.

Chère Michelle, très bon article que j’ai diffusé largement mais comme j’ai fais mon mémoire de maitrise sur l’immigration musulmane en amérique du nord francophone à l’UQÀM en essayant d’analyser comment l’utilisation des médias peu les aider ou non dans leur processus d’intégration j’aimerais ajouter une réflexion à la tienne par rapport à ta conclusion. Tu semble oublier et les spécialistes que tu cite semblent oublier la dimension idéologique de cet engagement qui n’a donc rien a voir avec la situation de pauvreté ou la situation économique ou culturel. D’autre part on a vu apparaître des natifs de seconde génération ou des convertis s’engager sur cette voie et commettre des attentats terribles tout aussi barbares alors qu’ils ont vécu dans un environnement occidental toute leur vie. L’idéologie islamique, héritière du communisme et du nazisme qui a influencé l’islam à partir de la fin du XIXe siècle et du début du XXe siècle notamment à la chute de l’empire ottoman, génère un engagement total qui a la différence des « ss » et des « camarades » véhicule un projet de Dieu, un projet religieux, qui est et qui a un potentiel encore plus destructeur que ces deux idéologies du XXe siècle.

Article publié le mercredi, 4 février 2015 sous les rubriques Médias sociaux et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Djihad 2.0, Djihadisme et médias sociaux, Terrorisme en ligne.

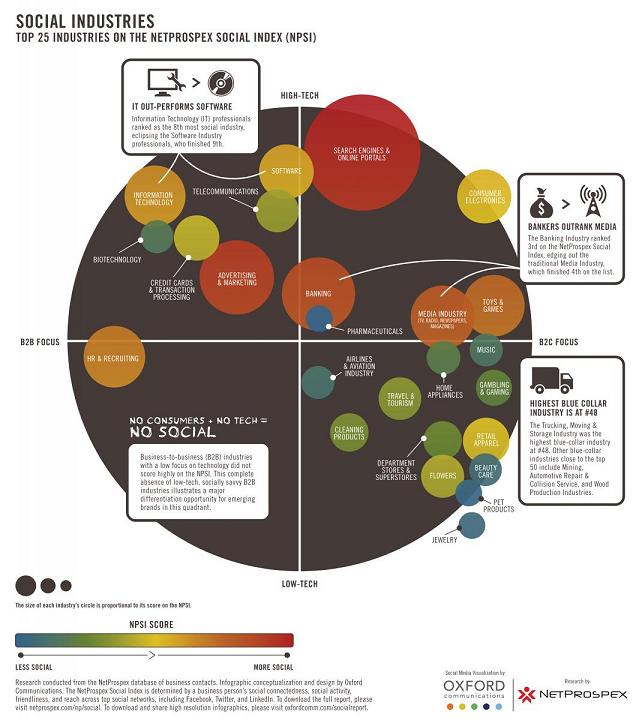

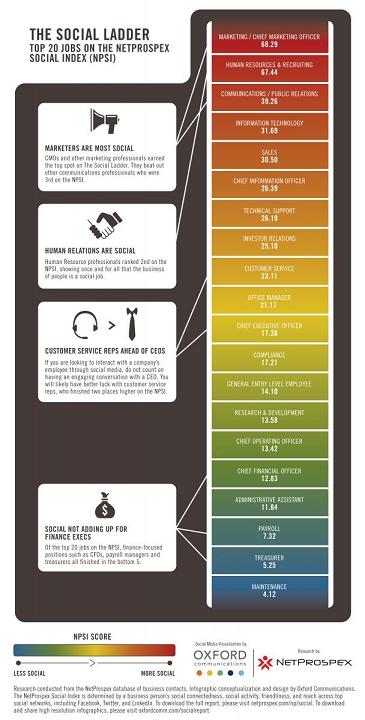

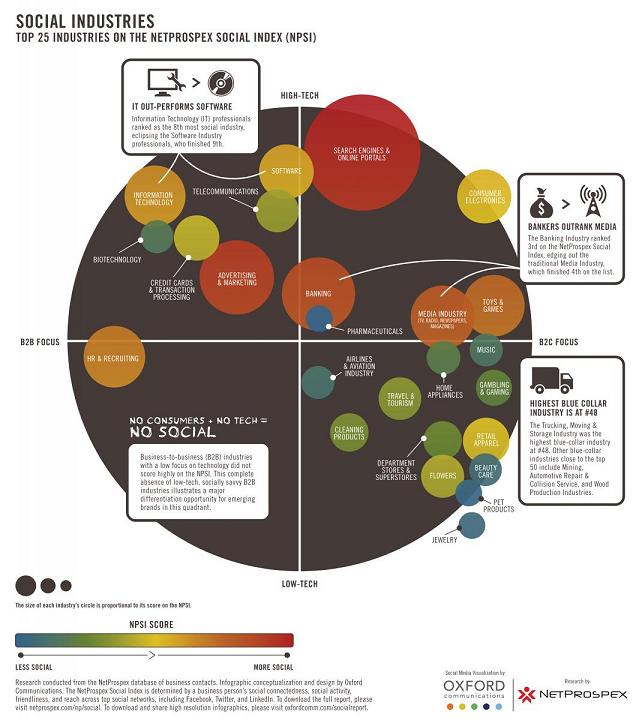

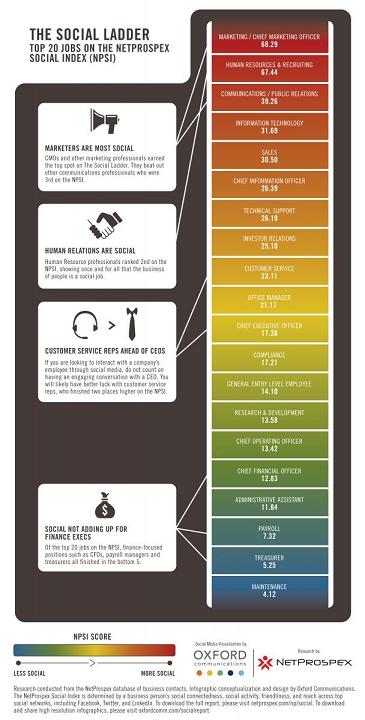

C’est la firme américaine Netprospex qui rend disponible l’intéressante étude Fall 2010 Social Business Report, A comprehensive look at the use of social media by business people across the US (PDF) et qui me fait être jalousie qu’une analyse semblable ne soit pas disponible de ce côté de la frontière. J’ai tout de même l’intuition que quoique nous soyons grandement en retard sur les zaméricains quant à la rapidité d’adoption des médias sociaux dans nos industries, les proportions que nous trouvons chez eux, sont probablement semblables aux nôtres. Voici donc le classement des différents joueurs industriels par l’utilisation de leurs employés, des médias sociaux (ce qu’ils appellent le Net Prospex Social Index (NPSI)).

SOCIAL INDUSTRY RANKING

We first grouped employees into industry categories based on the industry of the company they work for, then took the average NPSI of the overall industry. Over 2 million contacts were analyzed out of the NetProspex business contact database.

Rank Industry NPSI

1 Search Engines – Online Portals 98.74

2 Advertising & Marketing 63.93

3 Banking 63.44

4 Traditional Media (TV, Radio, Newspapers, Magazines) 55.11

5 Toys & Games 52.83

6 HR and Recruiting 52.66

7 IT 51.71

8 Software 47.07

9 Consumer Electronics 46.14

10 Retail Apparel 39.56

11 Credit Cards & Transaction Processing 39.27

12 Flowers 37.02

13 Telecommunications 36.73

14 Travel & Tourism 36.18

15 Cleaning Products 32.60

16 Department Stores & Superstores 32.52

17 Gambling & Gaming 30.78

18 Home Appliances 28.77

19 Biotechnology 27.10

20 Music 27.04

21 Airlines & Aviation 27.01

22 Beauty Care 25.68

23 Jewelry 23.36

24 Pet Products 23.05

25 Pharmaceuticals 22.83

26 Food & Beverage Brands 22.55

27 Amusement Parks & Attractions 22.36

28 Real Estate 21.83

29 Sporting & Recreational Equipment 21.23

30 Translation & Linguistic Services 20.61

31 Fitness & Dance Facilities 20.24

32 Medical Devices & Equipment 19.95

33 Photographic & Optical Equipment 19.43

34 Tobacco 17.50

35 Energy & Power 17.41

36 Auctions 17.35

37 Law Firms & Legal Services 17.30

38 Restaurants 17.26

39 Security Products & Services 17.25

40 Sports Teams & Leagues 15.67

41 Automobile 15.52

42 Insurance 15.30

43 Debt Collection 15.21

44 Hair Salons 15.19

45 Architecture, Engineering & Design 14.31

46 Museums & Art Galleries 14.27

47 Zoos & National Parks 13.96

48 Trucking, Moving & Storage 13.60

49 Laundry & Dry Cleaning Services 12.78

50 Funeral Homes & Funeral-Related Services 12.09

Quelques observations de NetProspex (traduction libre):

- Les engins de recherches et les portails sont les plus actifs

- Le secteur bancaire est plus actif sur les médias sociaux que les médias traditionnels

- Le seul secteur « cols bleus » à faire la liste est l’industrie du déménagement et de l’entreposage

- Les fabricants de tabac sont ceux qui ont le moins d’employés qui sont sur Twitter

- Étrangement le secteur des jeux et jouets est plus actif sur les médias sociaux que celui des produits électroniques (#9), des détaillants mode (#10) et des bijouteries (#23)

- Les parcs d’amusements (#28sont plus efficaces que les musés, les galeries (#47 et les zoos et parcs nationaux (#48)

- Les technologies de l’information (#8) devancent l’industrie logicielle (#9)

- Les maisons mortuaires ne twittent pas et ont le plus bas score de toutes les industries

- L’industrie du voyage a près du double de fans Facebook que celle de la restauration

- Le secteur médical est absent du classement et avait moins de la moitié du score du top 50

Notes personnelle

Cette étude est très intéressante puisqu’elle dresse un portrait sectoriel de l’utilisation du Web 2.0. Elle est aussi lumineuse lorsqu’on la met en relation avec l’autre indice du WebAward qui lui classe les sites Web 1.0 de ces mêmes secteurs industriels. L’étude de NetProspex offre aussi un classement par ville, par entreprise et par type d’emploi (voir le tableau plus bas).

Article publié le jeudi, 7 octobre 2010 sous les rubriques Facebook, Marketing 2.0, Marketing Internet, Médias sociaux, statistiques des affaires électroniques, Twitter ou le microblogging et Web 2.0.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Des fois je dis des choses qui me semblent acquises ou d’acceptation générale; je me rends compte que ce n’est souvent pas le cas. Par exemple, dans ce commentaire d’un certain JesuisAlexLauzon (en réaction à mon billet Ego inc. : réponse aux détracteurs et le « Personal Branding » : ce n’est pas nouveau), qui va comme suit :

«Il faut trois sources en marketing pour confirmer une décision d’achat dans l’esprit du consommateur. Dans ce cas, un journaliste de marque devra passer dans le journal, avoir sa chronique à la télé et son blogue, par exemple.»

Un jour, il faudra m’expliquer comment on peut arriver à faire une telle extrapolation sans penser qu’on arnaque le lecteur… Le pont entre ces deux affirmations est tellement long et large qu’il ne pourrait joindre la Terre à la Lune. Franchement! Il y a une énorme différence entre une décision d’achat pour un produit de consommation et la «marque personnelle» (Personal Branding) qu’un journaliste acquiert via les différents canaux de distribution qu’il utilisera.

Le lien entre les différents moyens utilisés et le niveau de crédibilité est complètement farfelu à mon avis. Tu as des statistiques et des extraits d’études en anglais pour confirmer ça? D’habitude, tu es bonne pour les réutiliser et t’aider à construire ton argumentaire. Non mais, ça sort d’où ça? Un journaliste peut utiliser un seul outil et devenir très crédible/connu/lu. La diversité des outils n’a rien à voir avec sa fiabilité. Ça peut l’aider à se faire voir et améliorer son rayonnement — soit, je l’accorde volontiers — mais ça ne change rien à sa crédibilité (…).

Je vais donc expliquer la règle de trois. Trois impressions différentes. C’est un vieux concept de marketing et de publicité qui est bien antérieur au Web. C’est d’ailleurs ce précepte qui est utilisé par les publicitaires pour justifier qu’ils repassent en boucle la même pub ad nauseam, en espérant que le consommateur, après l’avoir vue au moins trois fois, l’imprègne dans son cerveau (ça m’a même déjà fait dire à un gestionnaire d’une chaîne télé que ses pubs d’ING Direct, je n’étais vraiment plus capable de les voir). Cette règle connue de tous ceux qui œuvrent en marketing ou en publicité est basée sur une mauvaise interprétation d’une recherche des années 60, comme l’explique Roger Wimmer (un anglo, ça va vous faire plaisir).

(…)

OK, back to your question about 3.4 exposures to a message. If we know how persuasion works, but we don’t know how many exposures are necessary to reach the Action stage, then where in the heck did this stuff come from about 3.0 or 3.4 exposures? Who started this falsehood?

To find that answer, we need to flashback to the 1960s and 1970s. Two people are credited for the information about the number of exposures necessary. The only problem is that they are falsely credited.

1. In 1966, Colin McDonald, then working for the British Market Research Bureau in London, conducted a research project for J. Walter Thompson about advertising. McDonald’s study was about the relationship between advertising exposures and buying behavior, NOT the frequency of advertising messages required for a campaign. But that is how the study was interpreted.

2. In 1972, Dr. Herbert Krugman, then head of market research at General Electric, published an article in the Journal of Advertising Research about how consumers pass through three stages in their response to advertising. This information was falsely equated to the McDonald research about three exposures, and the urban legend about three exposures took off.

In later writings, both McDonald and Krugman explained that their research was misinterpreted. But that didn’t matter. Three exposures became the “rule of thumb.” In reality, however, three exposures became the law for anyone involved in media advertising. A “law” based on misinformation or misinterpretation of data. Neat, eh? (…)

Cette règle s’est ensuite appliquée au plan média. Ayant longtemps oeuvré en marketing, elle m’est souvent apparue sous diverses formes. Par exemple, le vendeur des pages jaunes qui disait qu’il fallait y être en plus de la pub trad., des dépliants et des salons, par exemple. Je suggère d’ailleurs de lire Advertising Media Planning: A Primer, qui explique notamment le concept de « media dispertion » du « media mix ». D’ailleurs, à presque chacun des clients qui viennent me voir, je pose la question à savoir comment ils ont entendu parler de moi et qu’est-ce qui les a fait m’appeler moi plutôt que quelqu’un d’autre. Invariablement ils me parlent de plusieurs sources (dont mon blogue, un passage à la tv, dans un journal ou revue, de la référence d’un copain ou autre) et d’un besoin. Il n’y aura certainement pas d’appels sans qu’il n’y ait d’abord un besoin. Mais pour être imprégné dans l’esprit d’un client lorsque le besoin surgit, il faut qu’il y ait au moins trois sources différentes qui lui donnent confiance. J’ai expérimenté ça tout au long de ma carrière.

Maintenant, revenons au journaliste. Le journaliste qui écrit son premier article n’a aucune crédibilité. Mais il écrit pour un média qui lui en a. Nous associons donc la crédibilité du média au journaliste que nous pourrions lire pour la première fois. Au fil du temps, nous commencerons à reconnaître le journaliste et il deviendra crédible par lui-même. Il deviendra « notre » célébrité dans un journal. Il aura acquis un « brand ».

La crédibilité ne vient pas de nous elle vient des autres qui nous la donnent. Notre travail participe à la création de notre crédibilité, mais ce travail doit être reconnu par autrui pour devenir crédible.

Dans Wikipedia:

Formellement le terme de crédibilité renvoie à la situation où une partie s’interroge sur la véracité d’un document ou d’une affirmation auquel il a ou non accès.

Une information, un dire, un document sera jugé plus ou moins crédible selon l’idée que le récepteur se fait du niveau de véracité et/ou de preuves de sa source et de son vecteur, et par extension, du niveau général de confiance qu’il place dans la personne, l’institution, ou l’entité source ou vecteur de l’information.

De la crédibilité d’un acteur, dépend la valeur de ses informations, affirmations, avis et conseils.

En l’an mille, la terre était plate et c’était une thèse crédible pour tous.

Pour revenir au journaliste, prenons l’histoire du Watergate : si je me souviens bien, l’histoire est devenue crédible une fois que tous les autres médias en ont parlé. Les seuls articles de Carl Bernstein et Bob Woodward n’auraient jamais suffi à faire tomber Nixon. À mon humble avis, c’est l’apport significatif du Time du New York Times et des stations de nouvelle télé américaines qui ont augmenté considérablement l’impact de la crédibilité de l’histoire. La crédibilité est subjective et elle se nourrit de la subjectivité des autres pour grandir. Ainsi, Foglia a un fort branding personnel, d’abord par son talent, mais surtout parce que son talent est reconnu par les autres dont font, de toute évidence, partie les autres médias. Je connais des gens très, mais vraiment très crédibles à mes yeux, ils ne le seront jamais aux vôtres si vous n’en avez jamais entendu parler…

Article publié le mercredi, 28 octobre 2009 sous les rubriques Blogue, Marketing 2.0, Marketing Internet, Médias sociaux, Medias et Internet et Relations publiques Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.