Archives pour Droit et Internet

(Ce billet est la suite de Loi 25, le numérique, les cookies et comment s’y préparer? (Partie 1))

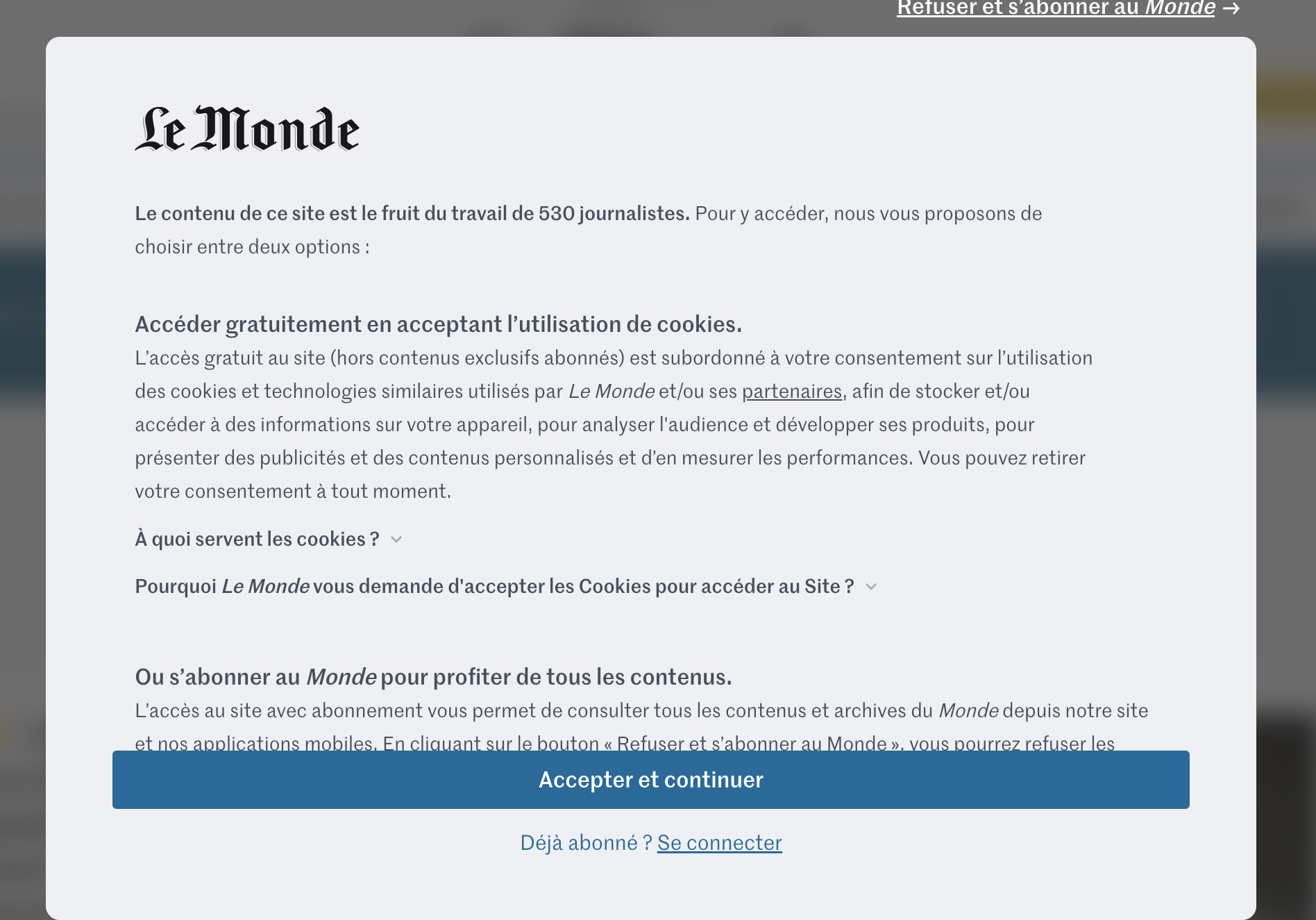

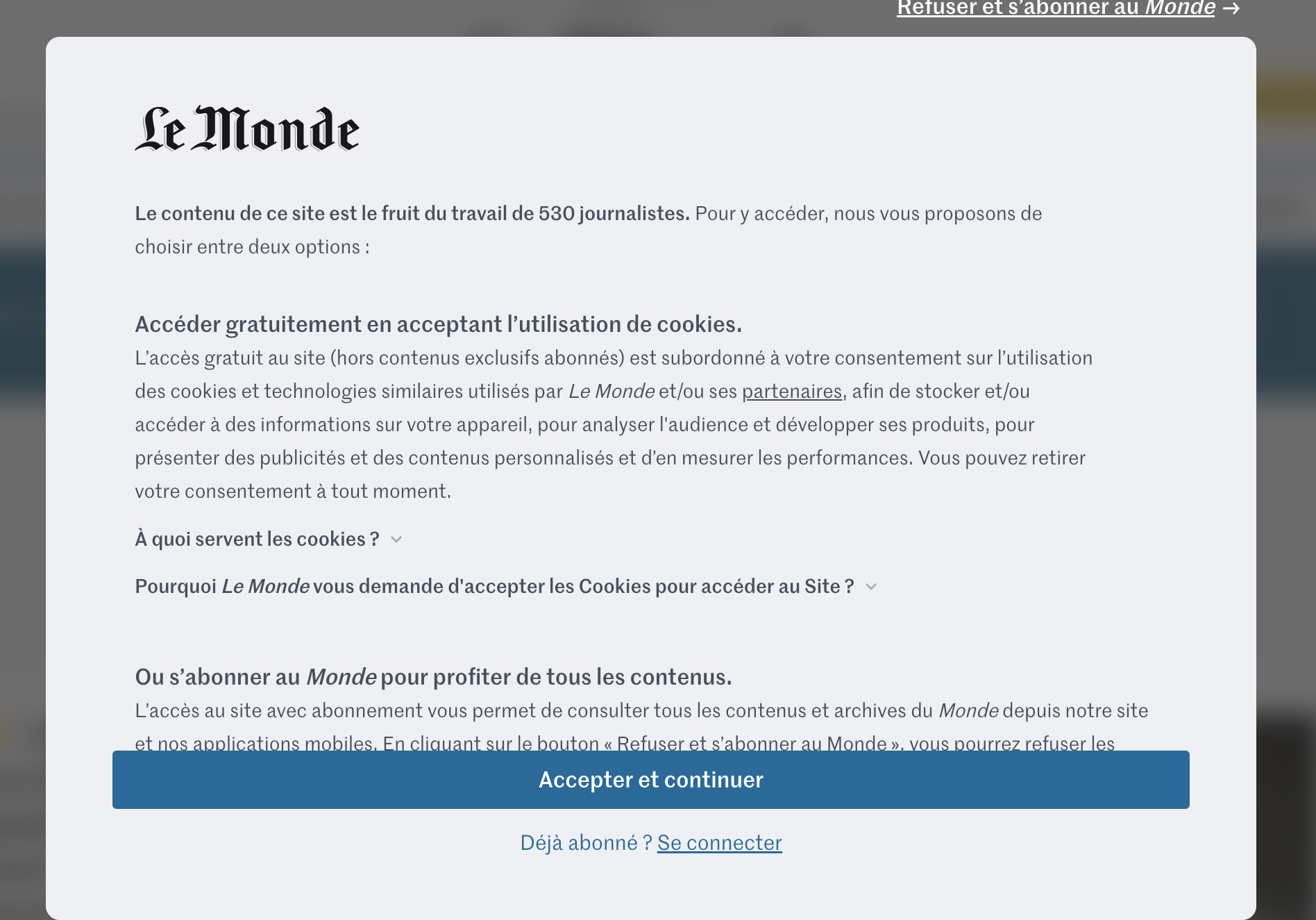

Depuis l’avènement de la RGPD européenne, nous avons pris l’habitude de voir apparaître sur les sites d’outre Atlantique, des popups nous demandant d’accepter (ou pas) l’utilisation des cookies (comme vous pouvez le voir dans la capture d’écran du journal LeMonde ci-bas). Les organisations québécoises et sans doute bientôt aussi canadiennes, devront aussi s’équiper de tels popup afin d’informer les internautes de la collecte des données que peuvent faire les cookies et requérir de manière proactive, leurs consentements. Ce consentement se devra d’être documenté dans la base de données à l’aide d’un système « opt-in » non coché d’avance. C’est-à-dire que c’est l’internaute qui devra cocher la section en question pour donner son consentement.

Il existe de très nombreux plugiciels que vous pourrez utiliser sur vos sites afin de facilement répondre à cette nouvelle obligation réglementaire. Par exemple le plugiciel WordPress Complianz, réponds déjà plusieurs réglementations de consentement internationales.

Complianz est une extension de consentement aux témoins RGPD/CCPA, qui soutient les RGPD, ePrivacy, DSGVO, TTDSG, LGPD, POPIA, APA, RGPD, CCPA/CPRA et PIPEDA, avec une notification conditionnelle des témoins et une politique de témoins personnalisée basée sur les résultats de leur analyse intégrée.

En plus de l’obtention du consentement, vous devrez

•Nommer et afficher publiquement un responsable de la protection des données de votre organisation (avec les coordonnées pour le rejoindre). Il sera responsable de la politique de la vie privée et pourras être rejoint par les internautes pour vérifier les données qui sont récoltées sur eux et demander des modifications à ces données le cas échéant.

•Vous devrez faire l’inventaire des types de données qui sont récoltés et identifier les incidents possibles associés à ces types de données, par ordre d’importance.

•Vous devrez aussi informer la Commission d’accès à l’information et toutes violation des données personnelles et de tout événement de hacking ou d’intrusion dans vos serveurs et instaurer un registre spécifique à cet effet.

En résumé, vous devrez

•obtenir le consentement à la collecte des données des visiteurs de votre site web.

•Offrir un moyen à ces visiteurs de connaître spécifiquement les données récolter sur eux, de les faire modifier ou carrément effacer.

•Expliquer clairement pourquoi les données sont récoltées.

Il est évident que ces nouvelles dispositions législatives vont générer des dépenses et du travail supplémentaire pour les organisations. Cependant, je trouve très pertinent qu’on s’intéresse de plus en plus à la collecte à tout vent des données personnelles et qu’on sécurise un tant soit peu, ces données, afin qu’elles ne puissent servir à des fins auxquels nous n’avons pas consenti.

Article publié le vendredi, 9 juin 2023 sous les rubriques Big data, cybersécurité et Droit et Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Cookies, Loi 25, PIPEDA, Protection des données, RGPD.

Deux de mes clients me demandent de regarder attentivement la question de la loi 25 et de leur faire des recommandations. La Loi modernisant des dispositions législatives en matière de protection des renseignements personnels a été modifiée et elle change les obligations des organisations en ce qui a trait à Loi sur la protection des renseignements personnels dans le secteur privé.

Dans LeDevoir :

Aussi appelée loi 25 ou projet de loi 64, cette nouvelle loi, sanctionnée par l’Assemblée nationale le 22 septembre 2021 après 15 mois de travaux, introduit une série de nouvelles obligations. Par exemple, le conseil d’administration d’une entreprise québécoise devra nommer un responsable des renseignements personnels. Une entreprise coupable d’avoir manqué à ses obligations devra acquitter des amendes allant de 15 000 dollars à 25 millions de dollars, et jusqu’à 4 % de son chiffre d’affaires mondial — et le double en cas de récidive.

« Avec cette loi, le Québec s’est rapproché du système européen et son Règlement général sur la protection des données [RGPD] », note Selena Lu. Elle cite notamment l’introduction du concept de droit à l’oubli, qui permettra à une personne d’exiger le retrait de certaines informations et de certains hyperliens.

Cette loi a déterminé certains jalons afin de donner le temps et de permettre aux organisations de s’adapter aux nouvelles réalités de protection des données. Vous avez déjà un premier jalon qui a été établi en septembre 2022 et les deux autres moments seront en septembre 2023 et septembre 2024.

Selon le résumé qu’en a publié la Commission d’accès à l’information du Québec dans son AIDE-MÉMOIRE – Nouvelles responsabilités des entreprises, pistes d’action et bonnes pratiques, vous devez déjà :

1- Désigner une personne responsable de la protection des renseignements personnels et publier le titre et les coordonnées du responsable sur le site Internet de l’entreprise ou, si elle n’a pas de site, les rendre accessibles par tout autre moyen approprié.

2- En cas d’incident de confidentialité impliquant un renseignement personnel :

a. prendre les mesures raisonnables pour diminuer les risques qu’un préjudice soit causé aux personnes concernées et éviter que de nouveaux incidents de même nature ne se produisent;

b. aviser la Commission et la personne concernée si l’incident présente un risque de préjudice sérieux;

c. tenir un registre des incidents dont une copie devra être transmise à la Commission à sa demande;

3- Respecter le nouvel encadrement de la communication de renseignements personnels sans le consentement de la personne concernée à des fins d’étude, de recherche ou de productions de statistiques et dans le cadre d’une transaction commerciale;

4- Procéder à une évaluation des facteurs relatifs à la vie privée (ÉFVP) avant de communiquer des renseignements personnels sans le consentement des personnes concernées à des fins d’étude, de recherche ou de production de statistiques;

5- Divulguer préalablement à la Commission la vérification ou la confirmation d’identité faite au moyen de caractéristiques ou de mesures biométriques.

À partir de septembre prochain, en plus des obligations déjà citées, vous devrez aussi :

1- Avoir établi des politiques et des pratiques encadrant la gouvernance des renseignements personnels et publier de l’information détaillée sur celles-ci en termes simples et clairs sur le site Internet de l’entreprise ou, si elle n’a pas de site, par tout autre moyen approprié;

2- Réaliser une évaluation des facteurs relatifs à la vie privée (ÉFVP) lorsque la Loi l’exige, par exemple avant de communiquer des renseignements personnels à l’extérieur du Québec;

3- Respecter les nouvelles règles entourant le consentement à la collecte, à la communication ou à l’utilisation des renseignements personnels;

4- Détruire les renseignements personnels lorsque la finalité de leur collecte est accomplie, ou les anonymiser pour les utiliser à des fins sérieuses et légitimes, sous réserve des conditions et d’un délai de conservation prévus par une loi;

5- Respecter vos nouvelles obligations d’information et de transparence envers les citoyens;

6- Respecter les nouvelles règles de communication de renseignements personnels sans le consentement de la personne concernée (exercice d’un mandat ou exécution d’un contrat de service ou d’entreprise);

7- Respecter les nouvelles règles de communication des renseignements personnels à l’extérieur du Québec;

8- Respecter les nouvelles règles d’utilisation des renseignements personnels;

9- révoir, par défaut, les paramètres assurant le plus haut niveau de confidentialité du produit ou du service technologique offert au public;

10- Respecter les nouvelles règles entourant la collecte de renseignements personnels concernant un mineur;

11- Respecter le droit à la cessation de la diffusion, à la réindexation ou à la désindexation (ou droit à l’oubli);

12- Respecter les nouvelles règles de communication des renseignements personnels facilitant le processus de deuil.

Finalement, en septembre 2024, vous devrez :

Répondre aux demandes de portabilité des renseignements personnels.

Article publié le vendredi, 2 juin 2023 sous les rubriques cybersécurité et Droit et Internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Loi 25, loi 64, Loi modernisant des dispositions législatives en matière de protection des renseignements personnels.

Ces jours-ci, après ChatGPT c’est au tour de Tiktok de faire les manchettes. Certains disent qu’il faut conserver Tiktok parce qu’étant le média social préféré des jeunes, il faut être capable d’y avoir un accès afin de pouvoir les rejoindre. Je trouve cet argument vide de sens. Parce que ce n’est pas à cause d’un média ou d’un média social qu’on pourra enfin rejoindre nos jeunes. La communication avec « la jeunesse » a toujours été problématique depuis la nuit des temps. Si Tiktok n’existait pas, ils seraient sur d’autres plateformes. Si nous bannissions Tiktok, ils trouveraient d’autres moyens de communiquer entre eux et très possiblement qu’un équivalent à Tiktok apparaîtrait à très courts termes. La difficulté à rejoindre les jeunes est qu’ils ont toujours voulu être différents de leurs ainés et qu’ils se sont toujours trouvé des expressions et des lieux d’expressions que leurs parents ne comprenaient pas ou qu’ils ne fréquentaient pas. C’est la nature même de l’adolescence d’être « différent » et la raison pour laquelle ils délestent Facebook. Le vide créé par le bannissement de Tiktok serait donc vite comblé.

Mais pourquoi Tiktok est-il dangereux.

Tout d’abord, il est fondamental de savoir que Tiktok vous suit à la trace et est même capable d’espionner en temps réel, chacune des lettres et chacun des chiffres que vous tapez sur un autre site web, à partir de l’interface de navigation Tiktok que vous ne quittez pas lorsque vous cliquez sur un hyperlien y résidant. C’est le chercheur en cybersécurité Félix Krause qui a dévoilé cette faille de sécurité majeure :

TikTok monitoring all keyboard inputs and taps

When you open any link on the TikTok iOS app, it’s opened inside their in-app browser. While you are interacting with the website, TikTok subscribes to all keyboard inputs (including passwords, credit card information, etc.) and every tap on the screen, like which buttons and links you click.

• TikTok iOS subscribes to every keystroke (text inputs) happening on third party websites rendered inside the TikTok app. This can include passwords, credit card information and other sensitive user data. (keypress and keydown). We can’t know what TikTok uses the subscription for, but from a technical perspective, this is the equivalent of installing a keylogger on third party websites.

• TikTok iOS subscribes to every tap on any button, link, image or other component on websites rendered inside the TikTok app.

• TikTok iOS uses a JavaScript function to get details about the element the user clicked on, like an image

C’est déjà très inquiétant et si Tiktok est utilisé par des gens de pouvoir (député, haut fonctionnaire, baron d’industrie, chercheur scientifique) c’est un risque majeur pour la sécurité nationale.

Mais ce n’est pas tout. En plus d’espionner vos frappes, Tiktok avait laissé une vulnérabilité dans son logiciel, permettant même de prendre le contrôle entier de votre téléphone et de votre identité. Selon Rockcontent.com :

(…) Recent research led by Microsoft 365 Defender Research team shows that TikTok had a breach that was leading users to extremely vulnerable experiences. This issue could allow attackers to hijack a user’s account with literally a single click of a crafted link.

Hijack according to the Cambridge Dictionary means “to force someone to give you control of a vehicle, aircraft, or ship that is in the middle of a trip.” In this case, the breach could be used to steal or “kidnap” one’s account with a single click. Then, attackers could have access to the in-app features of a user account, such as publishing videos, sending messages, interacting with other accounts and even changing personal information. The issue was more likely to happen with Android users.

Fortunately, TikTok has already fixed it and the Microsoft 365 Defender Research Team has not identified any major exploitation. So, it is strongly recommended that users keep their app up to date, using the latest version of it.

Selon Radio-Canada

Au-delà des données liées à l’activité d’un utilisateur sur la plateforme (comptes suivis, vidéos écoutées, messages privés échangés dans l’application, etc.), TikTok peut avoir accès à d’autres informations liées à l’appareil que vous utilisez, selon le Washington Post et la firme Disconnect. Les voici :

• Liste de contacts (si vous accordez votre permission)

• Microphone et caméra (en tournant des vidéos dans l’application, si vous accordez votre permission)

• Bibliothèque de photos (si vous accordez votre permission)

• Géolocalisation approximative (si vous accordez votre permission)

• Identifiant publicitaire (si vous accordez votre permission)

• Adresse courriel et/ou numéro de téléphone (utilisés pour créer le compte)

• Date de naissance (utilisée pour créer le compte)

• Adresse IP

• Les contenus du presse-papier

• Frappes sur le clavier en se servant de l’application

• Le type d’appareil utilisé

• Certaines données de navigation hors TikTok

Avec toutes ces inquiétudes en regard des informations personnelles, en quoi Tiktok est-elle différente des autres applications sociales?

J’ai toujours dit préférer être espionné par les Américains qui sont nos alliés, que par les Chinois avec qui nous avons de nombreux problèmes géopolitiques, commerciaux et géostratégiques. D’ailleurs, les différentes lois de protections des données, bien qu’encore imparfaites, nous garantissent une certaine protection en Amérique et en Europe. Ce n’est pas le cas avec Tiktok qui contrairement à ses prétentions, a continué d’alimenter le Parti communiste chinois avec les données récoltées en Amérique. C’est ce que confirme Buzzfeed :

For years, TikTok has responded to data privacy concerns by promising that information gathered about users in the United States is stored in the United States, rather than China, where ByteDance, the video platform’s parent company, is located. But according to leaked audio from more than 80 internal TikTok meetings, China-based employees of ByteDance have repeatedly accessed nonpublic data about US TikTok users — exactly the type of behavior that inspired former president Donald Trump to threaten to ban the app in the United States.

The recordings, which were reviewed by BuzzFeed News, contain 14 statements from nine different TikTok employees indicating that engineers in China had access to US data between September 2021 and January 2022, at the very least. Despite a TikTok executive’s sworn testimony in an October 2021 Senate hearing that a “world-renowned, US-based security team” decides who gets access to this data, nine statements by eight different employees describe situations where US employees had to turn to their colleagues in China to determine how US user data was flowing. US staff did not have permission or knowledge of how to access the data on their own, according to the tapes.

Et selon TheGuardian, Tiktok a aussi utilisé son application pour espionner des journalistes. Le pas à franchir n’est pas si grand pour qu’ils espionnent aussi nos élus et avec le récent scandale de l’ingérence chinoise dans nos élections fédérales, il y a de quoi être sérieusement inquiété…

TikTok has admitted that it used its own app to spy on reporters as part of an attempt to track down the journalists’ sources, according to an internal email.

Illustration of smart devices saying ‘this holiday season invite big tech into your home’

Are your gadgets watching you? How to give the gift of privacy

Read more

The data was accessed by employees of ByteDance, TikTok’s Chinese parent company and was used to track the reporters’ physical movements. The company’s chief internal auditor Chris Lepitak, who led the team involved in the operation, has been fired, while his China-based manager Song Ye has resigned.

They looked at IP addresses of journalists who were using the TikTok app in an attempt to learn if they were in the same location as employees suspected of leaking confidential information. The effort, which targeted former BuzzFeed reporter Emily Baker-White and Financial Times reporter Cristina Criddle among other reporters, was unsuccessful, but resulted in at least four members of staff based in both the US and China improperly accessing the data, according to an email from ByteDance general counsel Erich Andersen. All four have been fired. Company officials said they were taking additional steps to protect user data.

Article publié le jeudi, 2 mars 2023 sous les rubriques cybercriminalité, cybersécurité, Droit et Internet, géolocalisation, Médias sociaux et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Tiktok.

Il faut certainement applaudir les avancées de l’intelligence artificielle et en particulier, celle d’une avancée majeure de ChatGPT, un agent conversationnel qui permet désormais à quiconque, de créer des contenus étonnants et rapidement simplement à partir d’un questionnement. J’ai moi-même testé ChatGPT à partir de l’examen que j’ai soumis à mes étudiants de HEC lors de la dernière session du cours de 2e cycle de marketing entrepreneurial. Les réponses étaient pertinentes.

Mais il faut aussi s’inquiéter de ses avancées. La technologie n’est pas neutre et le droit des technologies est toujours à la remorque des innovations, et ne la précède pas. D’ailleurs, un nouveau livre que je devrai me procurer L’innovation hors-la-loi : les origines de la techno-normativité, semble traiter de ce sujet délicat dans un résumé :

Ce livre, unique sur le marché, présente une réflexion sur le rôle du droit dans notre société, à la fois comme vecteur de techno-normativité, mais aussi comme solution ou limitation des effets négatifs de la technologie sur la société.

En partant des écrits les plus récents sur la philosophie, la sociologie et le monde numérique, l’ouvrage propose une lecture critique du rapport entre droit et innovation qui intéressera tant un public universitaire qu’un public de professionnels du numérique.

D’ailleurs, pas plus tard que la semaine dernière, je publiais l’article Porn, Piracy, Fraud: What Lurks Inside Google’s Black Box Ad Empire.

And if you have a website and want to earn money from digital ads, you can join the Display Network, where Google places ads on what it has publicly said are more than 2 million websites and an untold number of mobile apps. It’s the modern equivalent of a national network of billboards on nearly every highway being controlled by a single company — and reportedly generated $31 billion in revenue for Google last year.

But if you’re Slapinski, Google’s Display Network has another benefit besides its market share: its secrecy. Google is the only major ad platform that hides the vast majority of its ad-selling partners. This means Google does not disclose all the websites and apps where it places ads or the people and companies behind them. The company conceals this information even after helping establish and publicly supporting an industry transparency standard for disclosing such sellers, which its competitors have largely adopted.

Tout ça pour dire que 20 ans après l’apparition des moteurs de recherches et 10 ans après l’explosion des médias sociaux, on commence à peine à déceler les limites de ces outils et à songer et à commencer à les réguler. Nous sommes conscients du mal économique (des milliards de dollars en faux clics) et du mal sociologique et démocratique (détournement politique des médias sociaux, planification de révolutions, censure, pédopornographie, cybercriminalité, endoctrinement, propagande, etc.) que ces outils ont permis de générer. Il en sera certainement de même pour l’intelligence artificielle et les robots conversationnels. Déjà, certaines écoles bannissent ChatGPT pour les professeurs et les étudiants NYC Bans Students and Teachers from Using ChatGPT. D’autres au contraire, comme l’un de mes collègues professeurs à HEC, s’en serviront comme outil pédagogique ou comme dans cet article, se questionnent sur l’utilisation en classe dans l’article L’IA au service de l’enseignement : conversation avec une IA.

D’autres encore ont déjà développé un outil pour détecter le plagiat : ChatGPT : un étudiant a développé une appli pour identifier les textes générés par le chatbot d’OpenAI.

Entretemps, certains se demandent si l’IA pourrait un jour remplacer les avocats : Could you replace your lawyer with a chatbot? Next month an AI attorney will defend a client in court et bientôt, ce sera peut-être les professeurs, les députés, les médecins et autres professionnels et métiers. Néanmoins, ce qui rassure est que ChatGPT est basé sur des textes en lignes pré-2021 et n’est donc pas en mesure de discuter de sujets contemporains. De plus, bien que la lecture des réponses coule aisément, ChatGPT ne fait preuve d’aucune créativité et comporte des biais flagrants de même que des erreurs comme on peut le noter dans Wikipedia :

Inexactitude et ambiguïté des réponses

L’exactitude de certaines réponses de ChatGPT a cependant été remise en question.

Le journaliste Mike Pearl de Mashable a notamment testé ChatGPT en lui posant plusieurs questions factuelles. Dans une conversation, il demande par exemple au modèle quel est « le plus grand pays d’Amérique centrale qui n’est pas le Mexique ». ChatGPT répond qu’il s’agissait du Guatemala, alors que la réponse est plutôt le Nicaragua. Cette erreur provient de l’interprétation de la question par ChatGPT, qui a cru que l’on s’intéressait à la taille de la population plutôt qu’à la superficie du territoire.

Même si les résultats peuvent être spectaculaires, l’un des dirigeants d’OpenAI, Sam Altman, admet que l’application comporte encore des erreurs sur des sujets importants, et que les retours des utilisateurs sont nécessaires pour corriger les erreurs.

En conclusion, question de vous faire « badtriper » juste un peu, la vidéo du controversé (mais pertinent dans ce cas-ci) psychologue Jordan Peterson.

Article publié le lundi, 9 janvier 2023 sous les rubriques cybercriminalité, cybersécurité, Droit et Internet, Innovation et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : ChatGPT.

C’est le 29 septembre prochain au Château Joliette, à Joliette que je serai conférencière pour le RFEL (Réseau des Femmes Élues de Lanaudière). J’y discuterai des sujets suivants :

• Survol des statistiques de cyberintimidation

• La différence légale et technique entre insulte, diffamation et harcèlement criminel.

• Le processus judiciaire et les coûts associés aux poursuites.

• Les variables risques communicationnelles des différentes plateformes médias sociaux

• Les outils et politiques de modération et les stratégies de mitigation de l’intimidation (la prévention)

• La gestion de crise

• Les bienfaits de la critique

• Comment faire du monitorage et la collecte de preuves numériques et comment monter un dossier de preuve

• Comment se remettre des agressions numériques

Vous pouvez acheter des billets sur la page web du RFEL.

Voici donc le PowerPoint de ma conférence :

Article publié le mardi, 20 septembre 2022 sous les rubriques À titre de conférencière, cybercriminalité, cyberintimidation, cybersécurité, Droit et Internet et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Réseau des Femmes Élues de Lanaudière, RFEL.

La question des faux comptes et des robots (bots) sur Twitter est loin d’être nouvelle. Elle revient d’ailleurs d’actualité parce que la semaine dernière, dans un rapport officiel aux actionnaires (selon Reuter), Twitter annonçait qu’il y avait moins de 5% de faux comptes sur son engin social. Musk affirma qu’il demanderait à ses experts de sélectionner un échantillon de 100 comptes Twitter pour valider les prétentions de Twitter.

@elonmuskTo find out, my team will do a random sample of 100 followers of @twitter. I invite others to repeat the same process and see what they discover …

Encore une fois, selon plusieurs analyses médiatiques, le méchant Elon Musk serait en train de tenter de foutre le trouble pour faire baisser la valeur de Twitter, pour se dégager de son offre hostile d’achat parce qu’il serait un être capricieux ou une « drama queen ». Le fait est plutôt que le problème des comptes automatisés et autres robots sur Twitter est un problème de longue date. Déjà en 2015, on crucifiait l’ex-maire Denis Coderre, parce que plus de la moitié de ses 219 000 abonnés seraient de faux comptes. (dans LeDevoir).

Le maire de Montréal ne serait pas aussi populaire sur Twitter que le laisse croire son nombre d’adeptes sur le réseau de microblogage. Plus de 63 % de ses 219 000 adeptes sont en vérité de faux comptes, rapporte The Gazette. Le journal a commandé une analyse à une entreprise indépendante, afin d’évaluer la portée réelle de celui dont on vante la notoriété en ligne. Un gonflement artificiel pourrait être rendu possible grâce à des opérations automatisées rémunérées, mais Denis Coderre assure n’avoir jamais acheté de partisans Twitter en ligne.

Nous sommes donc très loin du 5% de faux comptes revendiqués par Twitter.

Pourquoi le pourcentage de faux comptes Twitter est-il important?

Ce pourcentage est fondamental puisque depuis des années, Twitter présente ce même pourcentage aux actionnaires et aux publicitaires de la plate-forme. Si ce pourcentage était un mensonge prouvé par les analyses forensiques qui sont faites présentement dans le processus de « due dilligence » associées à la vente de l’entreprise ou une fois que Musk aura le plein contrôle de la plate-forme, ça prouverait une fraude de grande échelle des dirigeants actuels de Twitter, que ça ferait baisser substantiellement la valeur de Twitter et que ça ouvrirait la porte à une avalanche de poursuite, tant par les actionnaires que par les publicitaires qui auraient été lésés toutes ces années par des chiffres frauduleux. Disons que c’est potentiellement une méchante boîte de crabes.

Un très intéressant billet publié sur Substack traite dans le détail de ce sujet. About those Twitter Bot accounts présente que:

There is an interesting game of chess going on here between Elon and the management of Twitter over the proportion of accounts on Twitter that are “genuine”—that is, real people—as opposed to various kinds of automated accounts or information warfare sock puppets.

Both sides know a lot more than they are letting on, and both are playing a game of chess over it.

On the surface, it matters a lot because Twitter, as a public company, has made statements to its advertisers and investors through the years about the size, growth and makeup of its Twitter account user base, and if it is revealed that they “fudged the numbers”, there will be hell to pay.

Now that a well-heeled buyer is involved with doing due diligence prior to closing a transaction to take Twitter private—it really matters in a legal sense, too.

Is the number of “fake” accounts 5% or less — as Twitter itself claims — or is it closer to 50%?

It’s portrayed (in a Nelsonian Knowledge sort of way, by some) as though it’s some big unsolvable mystery. Maybe it is, to people without technical skill in data analytics.

But to those of us who know this stuff—it’s outrageous that it is even a point of debate. We know they know—and they know that we know they know.

Checkmate will come, I assure you.

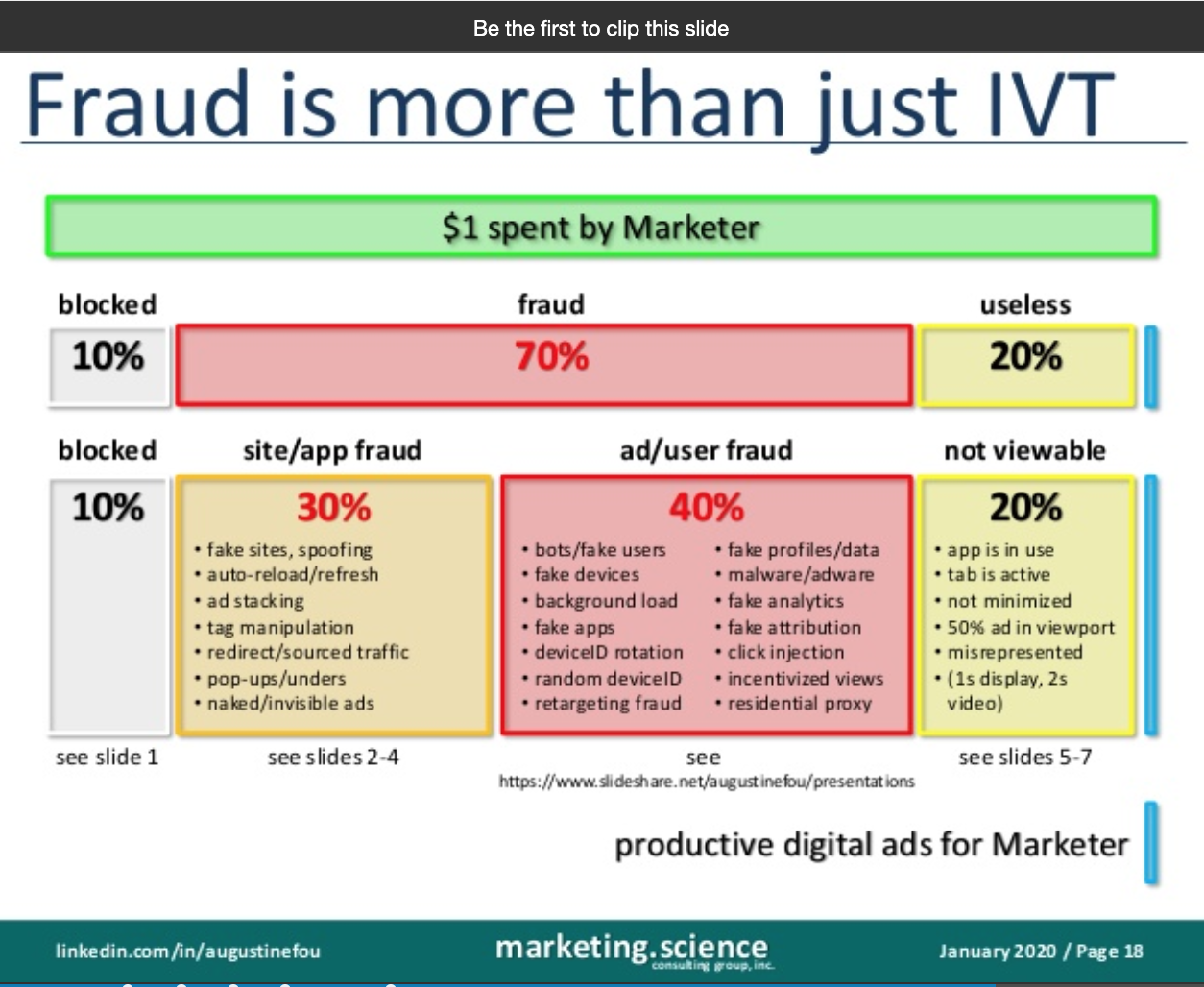

Comme pour tous les autres médias sociaux, les algorithmes sont secrets, nous n’avons pas d’informations précises sur le nombre de vrais et de faux abonnés et ce qui est encore pire pour certains autres joueurs du web, dont Facebook et Google, nous ne savons que peu de choses sur le réel taux de « faux clics » et de ce que ces entreprises font réellement pour les enrayer. J’ai écrit une couple de fois ici à propos du chercheur Augustine Fou, qui prétend que 50% des clics publicitaires seraient de faux clics (à mes débuts il y a 20 ans, on parlait de 20%). Mais comme ces monstres ne sont pas sur le point de se faire acheter, donc auditer, nous n’avons réellement aucun outil indépendant pour valider les prétentions qu’ils mettent de l’avant depuis toutes ces années.

Voilà donc une autre des raisons pourquoi l’achat de Twitter par Musk, est l’équivalent d’un tremblement de terre sur la planète des médias sociaux et des GAFA…

Article publié le lundi, 16 mai 2022 sous les rubriques cybercriminalité, Droit et Internet, Médias sociaux, Technologies Internet et Twitter ou le microblogging.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Augustine Fou, bots, Denis Coderre, Elon Musk.

Il y a maintenant deux semaines, Twitter a décidé de bannir unilatéralement Trump de sa plate-forme. Facebook et plusieurs autres outils sociaux ont suivi. Les jours suivants, 70 000 comptes de sympathisants de Trumps ont aussi été bannis de Twitter. Ils se sont alors réfugiés sur la plate-forme Parler. Cette plate-forme était hébergée chez AWS, Amazon Web Services. Les applications étaient disponibles sur Androïd de Google et le AppStore d’Apple. Elle a rapidement aussi été déplatformée de toutes les plateformes.

Quelques jours après son coup d’éclat, Jack Dorsey, le CEO de Twitter reconnaissait que sa décision créait un dangereux précédent. Selon la CBC :

Dorsey acknowledged that shows of strength like the Trump ban could set dangerous precedents, even calling them a sign of “failure.” Although not in so many words, Dorsey suggested that Twitter needs to find ways to avoid having to make such decisions in the first place. Exactly how that would work isn’t clear, although it could range from earlier and more effective moderation to a fundamental restructuring of social networks.

Durant le même moment, le copain Mitch Joël sur son Facebook, y allait de sa propre perspective.

What is “free speech”?

I saw a tweet that stated:

“Don’t be fooled. Big Tech isn’t shutting down accounts due to ‘risk.’ They’re trying to control what you READ. What you THINK. What you BELIEVE. They’re after one thing: control. Because control means power. Don’t let them win.”

I’m not a politician.

I’m not a scholar of the law.

I’m not even American.

I’m someone that pays a lot of attention to technology, consumer behavior, and media.

I’m someone that used to publish print magazines, and was a music/culture journalist in the pre-historic ages (before the web).

A time and place where ALL content was controlled through a tight and small media filter (because creating and distributing content was hard and expensive).

The web brought forward one simple (but massive) change:

The ability for anyone to publish their thoughts in text, images, audio and video… instantly and for free for the world to see.

Content was no longer hard and expensive to create and distribute.

A scarcity to abundance model.

That doesn’t mean that all content gets the same distribution.

That doesn’t mean that all content gets the same attention.

It, simply, means that whether it’s a tweet, blog post, article, podcast, video on YouTube or even a newsletter – it has the capacity to reach a massive audience without any friction.

I’m going to re-write that tweet from above from my own perspective:

Don’t be fooled.

Big Tech doesn’t really care about your tweets.

They’re not trying to control what you READ.

The more people that you follow, and the more people that create content is how their business model and platform expands.

They want you to see much more content, but – unfortunately, most people will only follow those who create content that is aligned with their values and aspirations.

They don’t really care much about what you THINK, but they do care a lot about showing you more content that you tend to follow, like, share and comment on.

They are after control… but not control of what you read, think, or believe.

They’re after control of a marketplace.

To build, as

Scott Galloway

calls it: an “unregulated monopoly” (with a large and deep moat around it).

The power that they seek is not over what content flows through their platforms, but rather that ALL content flows through their platforms, and that you spend as much time as possible within their walls.

Big Tech doesn’t win by suspending, deleting or censoring any content.

Big Tech wins by having as many people as possible on the platform, creating, sharing, connecting and spending their time on it.

Your attention and content becomes the data that makes them powerful.

Follow the money.

In fact, blocking and moderation is the way that they lose.

It costs money, time, human capital, and energy to moderate and deal with content that offends, break laws, etc…

The more that people don’t connect, or when those connections get broken (users leave, people unfollow people), the worse the platform performs.

If people question the quality of the platform, they may leave the platform for other spaces.

And, ultimately, the most important thing to understand is this: they are the platform and not the content creators.

They don’t care about your content, they just want your data.

The content creators are us.

You and I.

No content creators… no platform.

No growth for “Big Tech.”

Should they regulate what content we create and put on their platform?

Clearly, they have to because we can’t do it for ourselves.

Should the government be a part of this regulation?

Absolutely.

I do not want a public or private business deciding what is/isn’t free speech (that’s the role of government and the law).

We know the rules.

We know what is right.

We know what is wrong.

Yet, here we are.

We’re slamming the platform that allows the content to flow, and not the content creators for publishing these thoughts in the first place.

Don’t be mistaken.

Don’t be confused.

The problem isn’t the platform.

The platform and their use of your personal data is their big issue.

The problem is you and I.

It’s our inability to accept a difference of belief.

It’s our inability to not be able to distinguish between what is right and wrong.

It’s our inability to see and hear those who feel like they have not been seen or heard.

It’s our inability to accept responsibility for what these platforms have become.

It’s our inability to know the difference between fake and true.

It’s our inability to see how locked into the cult or personality we’ve become.

That saddens me to no end.

I always thought that the Internet would enable a thousand flowers to blossom over the handful of old trees that truly controlled what media our society was offered and afforded.

That gift came true… and we seem to be blowing it.

Not all of us.

Just some of us.

Just enough of us.

But those “some of us” are awfully loud.

Don’t let them drown out what is truly there.

The platforms enable many voices, in many unique niches to have a voice, build a business and tell better/more interesting stories.

I’ve met some of the most fascinating people in the world because of these platform.

Some of my best friends and best business successes have happened because of these platforms.

Justice isn’t blaming Big Tech.

Justice is using these platforms to bring people together.

Justice is using these platforms to bring more voices out into the open.

Justice is using these platforms to make connections with people that you would never have had a chance to connect with.

Justice is using these platforms to learn, grow, share and improve.

Control may be power.

If it is, control who you follow.

Control what you read.

Control what you post.

Control what you comment on.

Control what you like.

Control what you share.

Control the messages from those seeking to do harm.

Control your knowledge of how media works.

Control your filters.

Control your experience.

Control your future

Je lui fis cette réponse :

Free speech always had it’s limits. Those limits were regulated by the laws. The web is transnational and the laws difficultly applies to a no-border environment. We solved the problem for the sea, Antartica and celestial bodies by developing transnational treaties to managed them. Big tech have become transnational states and have their own political agendas. One of them is to choose the best “friendly environment” to keep making money without having to regulate too much. Trump is not considered as a positive actor in their scheme of things. Furthermore, even tho they are transnational, they are set in the US. This is were they could more effectively be regulated or not. they also have political opinions. So I do not agree with you that they don’t care about the content. In general they don’t. But if some contents or users are perceived has a potential menace to them as a money making machines, they will surely become avid actors in the taking down of those threats and they did. My humble opinion

Je me posais alors la question, comment la décision unilatérale des entreprises de médias sociaux de censurer des dizaines de milliers d’usagers, risque d’avoir un impact sur leurs responsabilités civiles et criminelles?

Voici donc le passionnant échange que j’ai eu avec Me Vincent Gautrais. L’utopie juridique dont je discutais avec lui est ici : Une utopie qui permettrait un cadre juridique international du cyberespace

Article publié le jeudi, 21 janvier 2021 sous les rubriques cybercriminalité, cyberintimidation, cybersécurité, Démocratie en ligne, Droit et Internet, Edito sans question, Facebook, Médias sociaux, politique et internet, Stratégie d'affaires, Technologies Internet, Terrorisme en ligne et Twitter ou le microblogging.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Donald Trump, Jack Dorsey, Mitch Joel, Parler, Vincent Gautrais.

“It’s easier to fool people than to convince them that they had been fooled.” Mark Twain

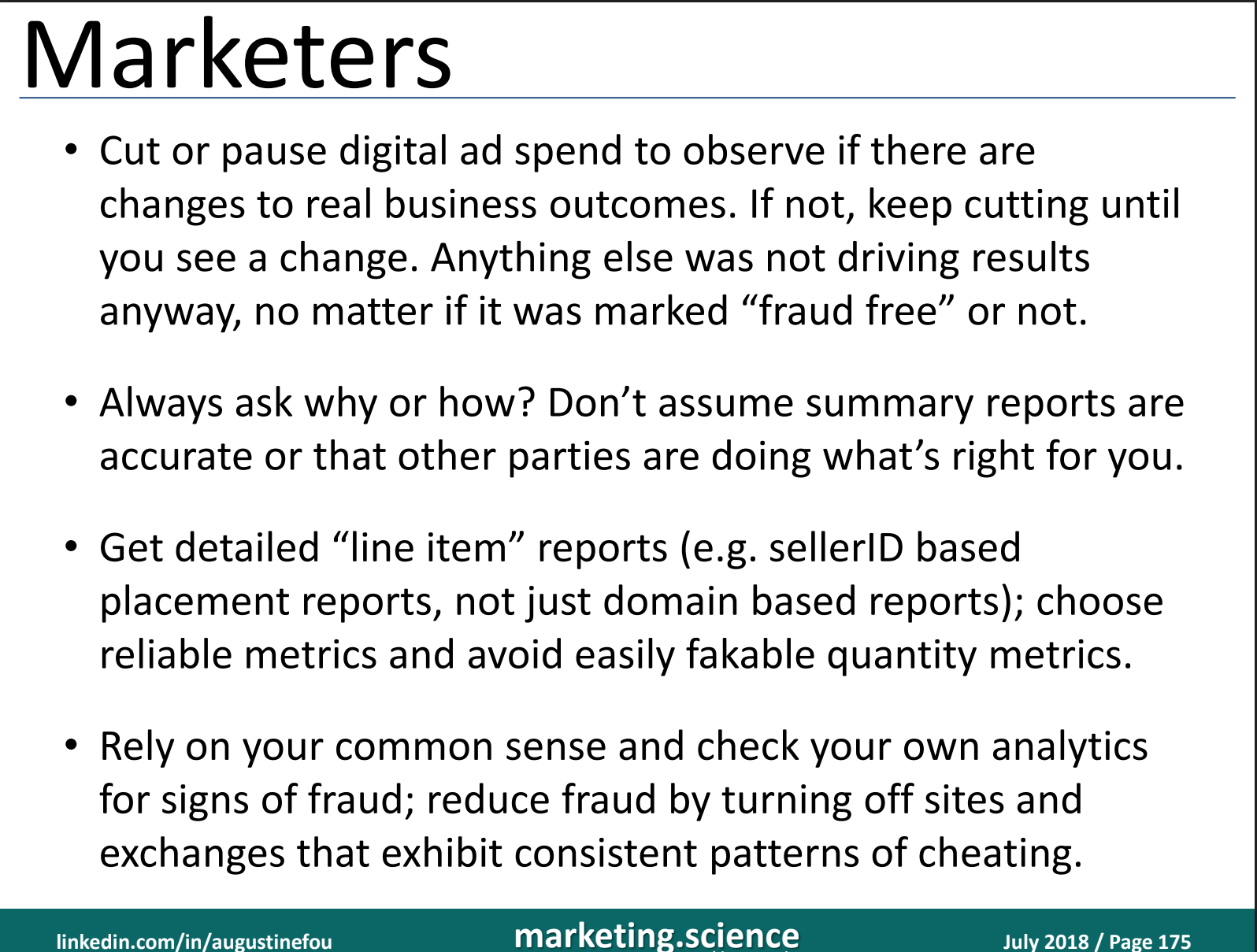

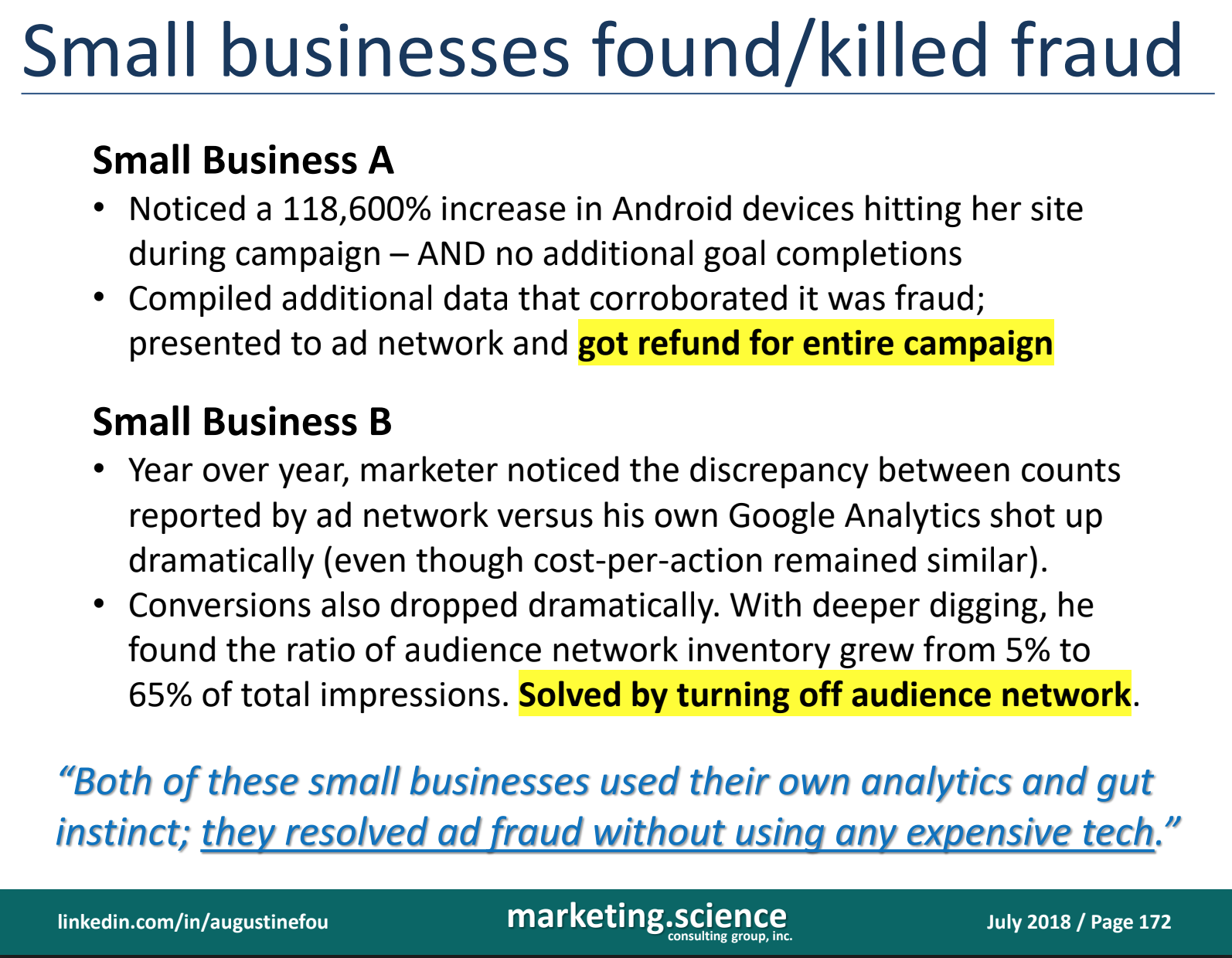

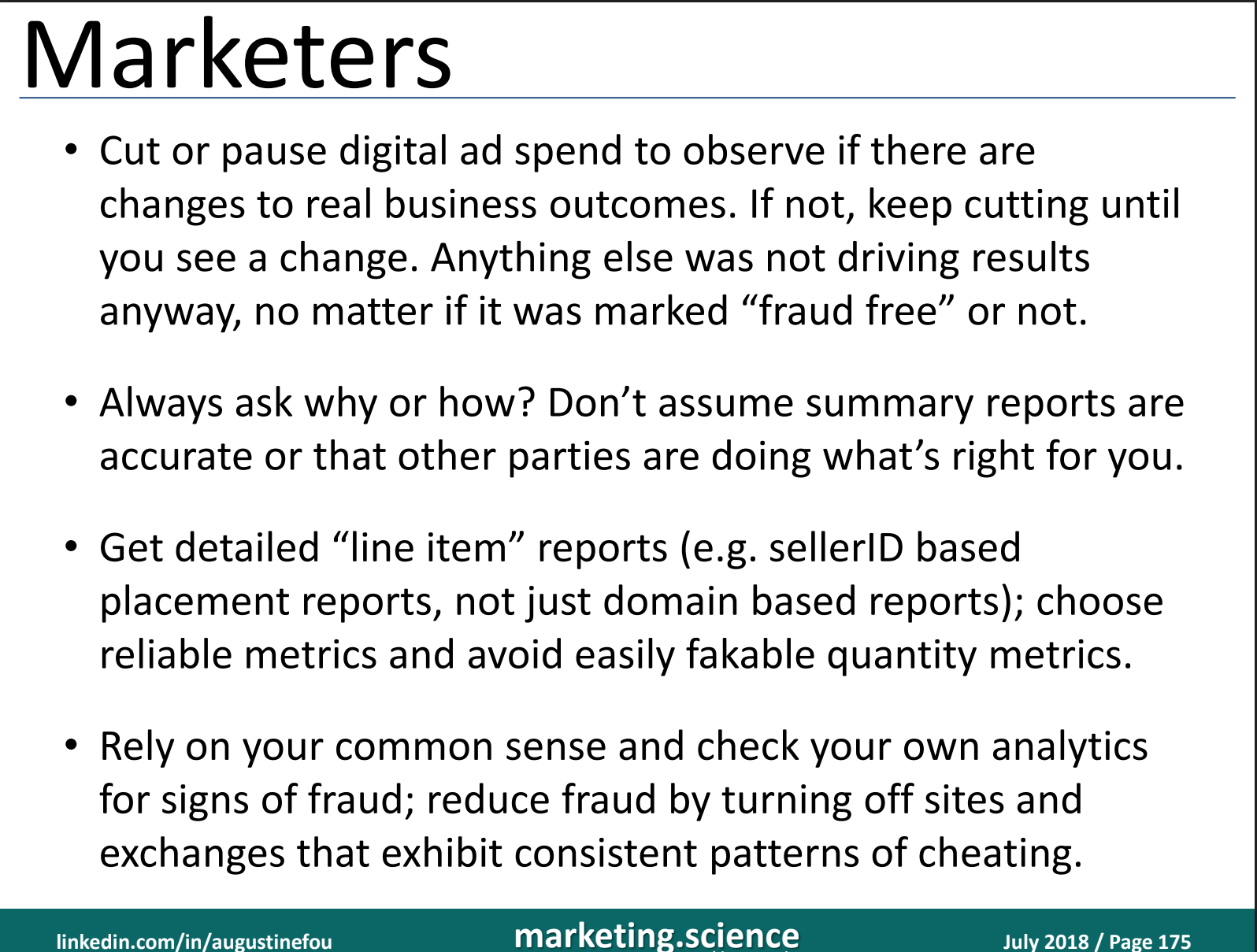

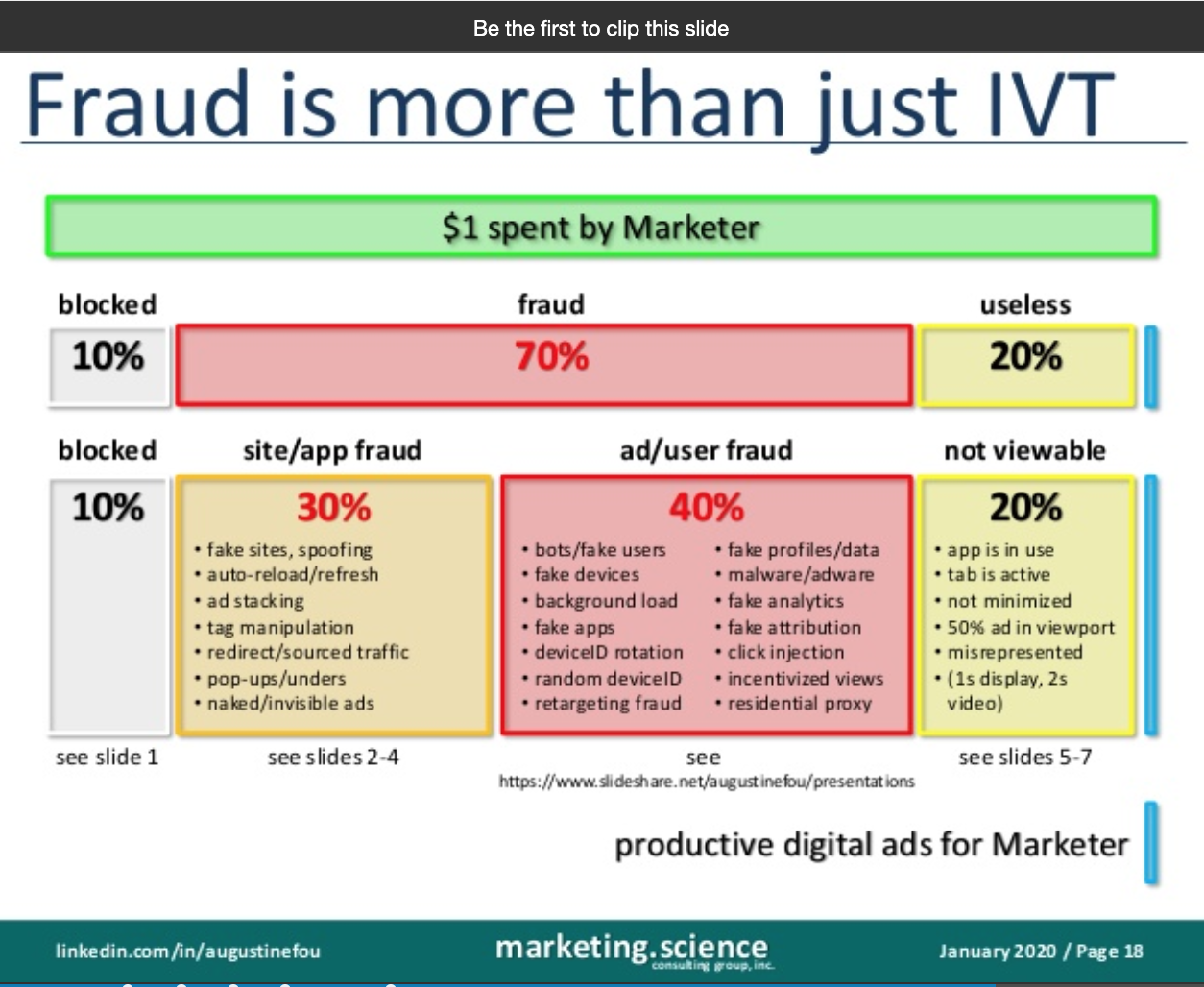

Dans mon billet La pourriture marketing web Partie 2 (fraude par clic), j’exposais les découvertes à propos de la fraude par clic du Dr Augustine Fou. Depuis, il a fait plusieurs autres publications donc son Fake everything 2019. Il n’hésite d’ailleurs pas à traiter l’ANA (Association of national Advertisers) et l’industrie publicitaire d’incompétents.

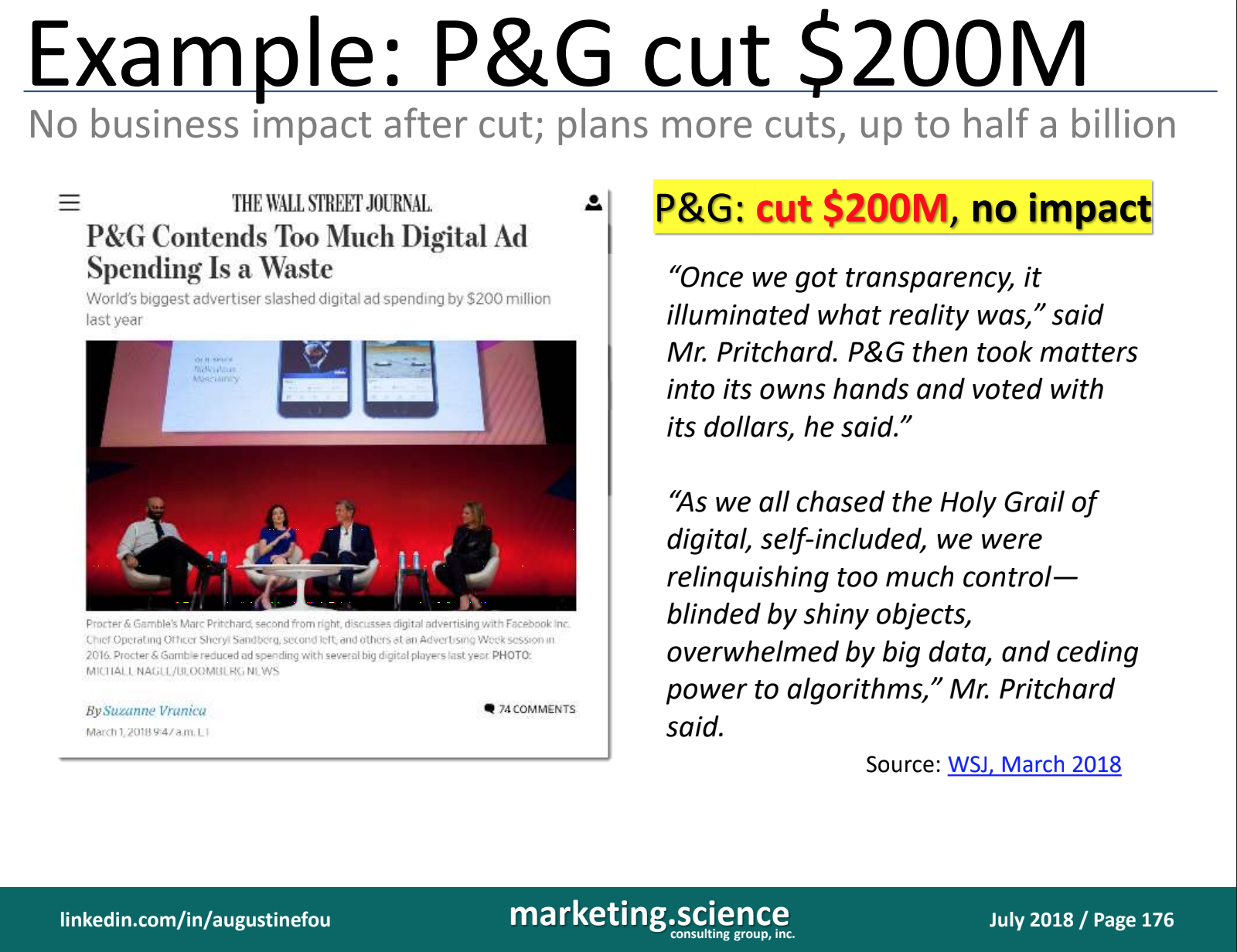

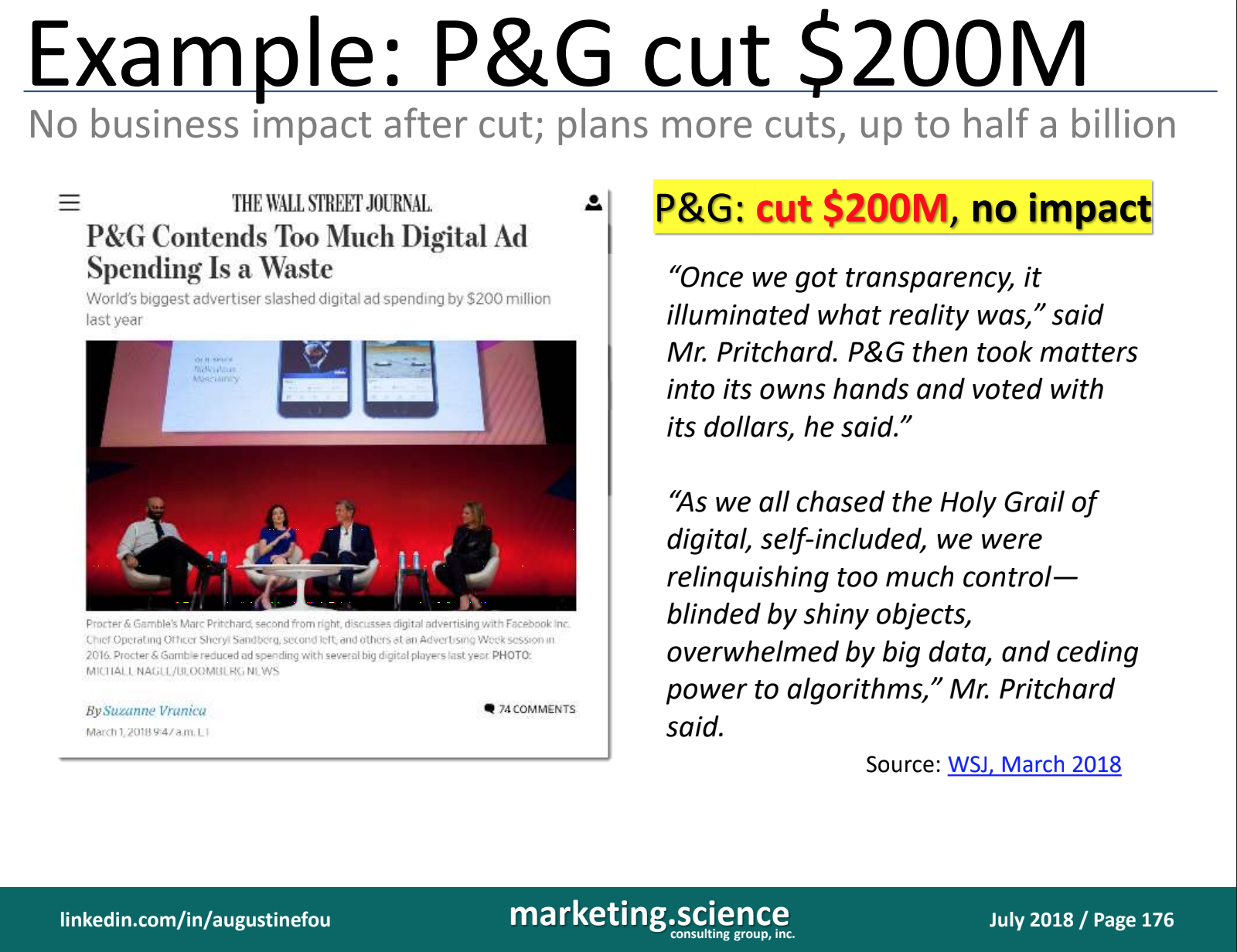

À la lecture des observations du Dr Fou, les preuves de l’ampleur de ces fraudes sont indiscutables. C’est d’ailleurs tellement répandu et connu de plusieurs, tant des publicitaires, des agences que même des clients, qu’il est aberrant de constater que ce soit la plus lucrative des activités cybercriminelles et pire encore, que ce soit encore tout à fait légal (ou plutôt, non encore réglementé). D’ailleurs, l’ironie ultime de cette arnaque de grande envergure est l’exemple de Procter and Gamble comme je le citais dans mon dernier billet :

L’ironie du sort est cette nouvelle de AdWeek qui présente que Procter and Gamble en coupant $200 millions de publicités numériques, a augmenté sa portée de 10% 🙂

Comment continuer à rejoindre ses clients sans tomber dans la fraude et encourager les arnaqueurs?

1- Valoriser le marketing de contenu et vos propres propriétés web

2- Valoriser le trafic naturel et la longue traîne

3- Valoriser la publicité traditionnelle (journaux, radio, tv, panneaux routiers) et idéalement en mode écoute en direct (Météomédia, sports, grande écoute en live)

4- Valoriser la publicité numérique strictement sur les plateformes des éditeurs numériques reconnut et que vous savez qu’ils ont pignon sur rue et qu’ils sont visités par de réels internautes (médias en ligne, sites spécialisés, site web sérieux que vous connaissez et visitez, blogues reconnus)

5- Faite de la commandite

6- Faite de la publicité en point de vente

7- Faite de la publicité événementielle

Mon changement de perspective

À mes débuts, il y a près de vingt ans, je valorisais grandement le Web étant donné qu’on pouvait tout mesurer contrairement à la pub traditionnelle qui était une création de l’esprit. Je suis toujours de cet avis avec de grosses nuances. J’aimais dire que si on écoutait une émission de grande écoute (disons Tout Le Monde En Parle) et qu’on vendait le 1 million d’auditeur, on payait pour ce million d’auditeurs mêmes si plusieurs se levaient lors des pauses publicitaires pour faire autre chose ou que comme moi, ils enregistraient l’émission et débutaient son écoute un peu plus tard en accélérant les pauses publicitaires pour ne pas les voir. C’est toujours le cas. Sauf que sur le million d’auditeurs, un pourcentage non défini regardera tout de même la publicité et que si on peut mesurer sa conversion, ça peut toujours valoir la peine. Il en est de même des autres supports traditionnels.

J’ai toujours eu de la difficulté avec la pub comme telle. Qu’elle soit en ligne ou hors-ligne. J’ai toujours valorisé le marketing de contenu et le trafic naturel qu’on nomme aussi « own media ». C’est plus de travail, mais beaucoup moins dispendieux. En outre, ça offre une pérennité à l’investissement puisqu’une fois que c’est en ligne, ça y demeure même si on coupe le budget publicitaire. Mais il est vrai que c’est plus de travail et que c’est plus difficile. Quoi qu’il en soit, étant donné l’ampleur des arnaques de fraude par clic, de trafic invalide et acheté et de la programmatique qui semble maintenant érigé en système, il m’apparaît de plus en plus évident que mon instinct et que mon sens moral antipub, est de plus en plus judicieux. C’est donc à vous de faire vos choix…

Les sources:

https://www.linkedin.com/in/augustinefou/

https://drive.google.com/file/d/1r3g4GwBTl0hxh6RI97zxwCVErlrYauu8/view

Article publié le jeudi, 13 février 2020 sous les rubriques cybercriminalité, cybersécurité, Droit et Internet, Economie des affaires électroniques, Facebook, hacking, Marketing de contenu, marketing mobile, Médias sociaux, Medias et Internet, Mobilité, Moteurs de recherche et référencement de sites Web et Web mobile.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Association of national Advertisers, Augustine Fou, Fraude par clic, Meteomedia, Procter and Gamble.

En 2006 j’écrivais au père du Web Tim Berners-Lee . Voici une traduction libre de ce que je lui écrivait (plusieurs portions anglophone de ce texte ont été traduite librement afin d’en faciliter la lecture).

Cher Monsieur Berners-Lee

Je voudrais tout d’abord bous remercier chaudement pour l’immense cadeau que vous avez fait au monde et reconnaître votre apport à cette innovation majeure qui nous a donné le Web. Je reconnais aussi que c’est surtout l’Amérique qui a contribué à son expansion internationale. Nous nous devons donc d’être reconnaissants envers vous tous.

Je suis aussi une rêveuse et je sais que quelquefois, les rêves deviennent réalité si un nombre suffisant de gens partage ce même rêve. Afin de pallier au manque de régulation du web, de l’inefficacité des législations nationales du Web qui sont confrontés aux limites géographiques de leurs territoires et afin d’être capable de protéger la neutralité du Net, j’aimerais vous partager mon utopie. Comme vous le savez, le web n’a pas de frontières, il est partagé à la grandeur de la planète et est le réceptacle de ce que nous pourrions appeler la conscience et l’inconscience collective mondiale des nombreux individus qui forment un cerveau collectif que tous partagent. Le web est donc devenu une sorte de cerveau virtuel et de mémoire virtuelle que nous devrions protéger et rendre accessible à tous. Dans le monde physique, nous avons aussi un espace collectif commun. Je parle des océans, de l’antarctique, des corps célestes et de la lune. Toutes ces entités territoriales patrimoniales ont été assujetties è des traités transnationaux qui régulent le comportement des nations et des individus auxquels ils doivent se soumettre, dans l’esprit que nous devrions les partager au bénéfice de tous, avec certaines limites. Mon utopie est donc celle-ci. Pourquoi ne déclarons-nous pas le Web comme étant un territoire transnational devant être régulé par un traité international sous l’égide d’une entité de l’ONU? C’est certainement un acte de foi, mais souvent, c’est ce à quoi servent les rêves et les utopies…

Les bases juridiques et argumentaires de cette utopie sont développés ici, dans l’adaptation d’un texte de 2001 rédigé par moi-même et Nicolas Burger pour un cours de droit des Technologies de l’information lors de notre M.Sc. commerce électronique. Il m’apparaît plus pertinent que jamais, même s’il s’agit d’une utopie. Notez aussi que lorsqu’il est écrit « commerce électronique » ou « consommateurs », cela s’adapte tout à fait aux notions plus larges du Web et des internautes, dans leurs entièreté.

Nous vous proposons de découvrir la nécessité d’avoir des lois internationales en commerce électronique via une argumentation reposant sur des analyses politiques, économiques, sur des arguments de droits et de structure. Nous terminerons notre exposé en vous proposant une brève perspective historique et une tentative d’approche nouvelle pour analyser et recadrer ces enjeux.

Nous pouvons nous apercevoir que certaines caractéristiques particulières du commerce électronique, comme la facilité et la rapidité avec lesquelles les entreprises et les consommateurs peuvent communiquer sur les produits et services et engager des transactions transfrontières, peuvent créer des situations commerciales nouvelles peu connues des consommateurs et qui peuvent menacer leurs intérêts et qu’il est donc de plus en plus important que les consommateurs et les entreprises soient informés et conscients de leurs droits et obligations relatives au marché électronique :

En effet, les règles en matière de droit applicable et de compétence juridictionnelle dans le contexte de la protection du consommateur pourraient avoir des incidences sur un large éventail de questions relatives au commerce électronique, tout comme les règles en matière de droit applicable et de compétence juridictionnelle dans d’autres contextes pourraient avoir des incidences sur la protection du consommateur.

Malgré cela, la confiance des consommateurs dans le commerce électronique est renforcée par le développement constant de mécanismes efficaces et transparents de protection des consommateurs, qui limitent la présence en ligne de comportements commerciaux frauduleux, trompeurs ou déloyaux .

«Considérant que les réseaux mondiaux devraient être ouverts et accessibles à tous les consommateurs;Considérant que les gouvernements, les entreprises, les consommateurs et leurs représentants devraient consacrer une attention particulière à la mise en place de systèmes de recours transfrontières efficaces. »

Sans portée juridique obligatoire, les recommandations du Conseil de l’OCDE ont pour objectif d’inciter les États membres de l’Organisation de Coopération et de Développement Économique à adopter des législations pour instaurer la confiance des consommateurs dans le commerce électronique. L’homogénéité des législations permettra d’assurer le développement des transactions commerciales électroniques, raison pour laquelle le Conseil de l’OCDE recommande dans ce document un certain nombre de lignes directrices en matière de commerce électronique entre entreprises et consommateurs.

Ces lignes directrices ont pour objectifs d’établir une protection transparente et efficace du consommateur ainsi que la loyauté des pratiques en matière de commerce, de publicité et de marketing, de préciser le contenu des informations en ligne, de garantir la sécurité des paiements et la protection de la vie privée, de prévoir le règlement des litiges et de contribuer à l’éducation et à la sensibilisation des consommateurs en matière de commerce électronique.

– niveau de protection équivalent pour les consommateurs qui effectuent des transactions électroniques à celui d’une vente à distance traditionnelle ;

– information claire des consommateurs, dans une langue qu’ils comprennent, sur l’identité de l’entreprise menant des activités de commerce électronique et sur les biens et services offerts ;

– information complète concernant l’offre ;

– consentement clair et transparent du consommateur ;

– délai de réflexion appropriée offert aux consommateurs;

– information sur le droit applicable au contrat et le tribunal compétent ;

– mise en place de mécanismes d’authentification ;

– mise en place de mécanismes de réclamation et d’autodiscipline ;

– sensibilisation des consommateurs ;

– développement de la coopération internationale.

À la lumière de ces recommandations, il est impératif que la communauté internationale prenne conscience du fait, que ce nouveau médium puisse encore créer des opportunités d’affaires qui nécessitent un cadre juridique stable et dirigé vers le consommateur. Comme nous pouvons l’observer dans la thèse contraire, ces règles sont pour l’instant dirigées vers le B2B et les entreprises. Nous pensons que ce n’est pas suffisant, et que la base d’un système économique repose sur le consommateur. Car les entreprises peuvent continuer à produire, mais si personne n’achète leurs services ou leurs biens, virtuels ou réels, nous tombons dans une impasse. (ex. : surproduction actuelle aux États-Unis, par exemple dans la vente d’ordinateurs. )

C’est pourquoi nous pensons que des lois internationales serviraient à rassurer et protéger le consommateur, afin de l’inciter à consommer en plus grande liberté sur le NET. Dans un contexte de globalisation des échanges actuel, il ne faut pas oublier que l’individu ne doit pas disparaître au profit de multinationales qui tentent d’uniformiser un système de plus en plus complexe et divers. Lessig prévient contre l’absence des juristes dans le débat et écrit-il,le code constitue la Constitution d’Internet et celle-ci, laissée aux intérêts de l’argent et du gouvernement américain, a déjà amorcé un glissement dangereux menant à un espace d’identification, de surveillance et de contrôle sans précédent dans l’Histoire.

C’est pourquoi nous pensons que dans le cas du commerce électronique, des lois internationales doivent réguler un marché virtuel afin de le rendre plus accessible dans son architecture actuelle.

Comme nous en avons discuté précédemment l’OCDE dans ces recommandations termine en insistant sur la nécessité de la coopération internationale et insiste sur le besoin pour la communauté de développer un consensus sur la compétence juridictionnelle et de trouver des mécanismes facilitant les recours des consommateurs. Notre conclusion quant à ces lignes directrices est qu’ils sont un pas dans la bonne direction, mais qu’il représente pour l’instant les vœux pieux de l’OCDE vers l’établissement ultérieur d’un cadre légal international, aboutissement ultime du dialogue international valorisé.

Pour démontrer notre point de vue, nous utiliserons les arguments présentés par Me Gautrais lors d’une conférence du Barreau du Québec sur les relations juridiques dans le ¨ cyberespace ¨ .

Me Gautrais nous fait valoir la prépondérance du contrat papier sur le contrat cyberspatial en ce qui a trait à la preuve. Ces arguments reposent sur la nature intemporelle, immatérielle et internationale voire anationale des contrats cyberspatiaux. En effet, le contrat cyberspatial a une nature intemporelle. Prenons l’exemple d’un grossiste en alimentation de Montréal qui s’approvisionne directement chez un distributeur de pamplemousse du Maroc et qu’ils utilisent l’EDI pour leurs transactions courantes. Lors des commandes et livraisons subséquentes, le processus s’actualise sans intervention humaine. Plusieurs mois plus tard si un retard dans la livraison ou si un pépin quelconque arrive il sera bien difficile de déterminer le moment précis où ce sous-contrat a pris forme. La nature immatérielle du contrat se présente dans l’exemple que nous venons de faire lorsque le sous-contrat est activé par l’EDI. Il n’y a pas de contact entre les intervenants vivants, ce sous-contrat n’est pas matérialisé sur papier et avec une signature et pour illustrer plus encore ce phénomène, prenons l’exemple de l’auteur :

Voici un exemple encore plus incontestable d’immatérialité.

Avec la vente et le contrat de service (accès, publicité), on retrouve typiquement sur l’Internet, le contrat de licence. Conclu en cyberespace, ce dernier contrat est entièrement dématérialisé. Les prestations respectives de la livraison de l’objet de la licence et du paiement s’effectuent sans contact physique des cocontractants ni échange concret ou matériel.

Finalement Me Gautrais nous parle d’internationalité voire d’anationalité. Il nous mentionne que 80% des contrats cyberspatiaux ne renferment pas de clause compromissoire qui ancrerait ce contrat dans une réalité géographique, voire territoriale, ce qui a pour effet de rendre ces contrats anationaux. Nous vous soulignons enfin le caractère obligatoirement international d’un contrat entre deux contractants de juridiction différente et attirons votre attention sur le formalisme contractuel qui est préconisé par Me Gautrais afin d’encadrer les relations juridiques.

La conclusion logique de ce qui précède plaide amplement en faveur de l’utilité de lois internationales pour baliser le commerce électronique. Si le contrat papier a préséance sur le contrat cybernétique comment pouvons-nous envisager avec confiance le développement du commerce électronique? La pratique courante nous indique qu’en commerce Business to business le contrat papier et les contrats-cadres d’échange EDI sont utiliser et ne font pas obstacle au développement du commerce électronique. Nous croyons cependant que pour le Business to consumer si le contrat cybernétique n’est pas efficace et efficient cela ralentira le sain développement du commerce électronique. Une autre particularité qui découle des arguments légaux de Me Gautrais et l’aspect territorial du commerce électronique. En effet, si le contrat cybernétique est immatériel, intemporel et international, voire anational où se situe son territoire, son temps et sa nationalité ?

David R. Johnson et David Post nous aide à cerner cette question. Le droit s’exerce sur un territoire, sur une juridiction. La juridiction s’exerce à l’intérieur d’une frontière. Or, dans le cyberespace il n’y a plus de frontière et nous devrions même faire l’exercice de se demander s’il y avait une frontière dans le cyberespace où serait-elle? Serait-elle à la frontière d’un état lorsque les bits traversent un conducteur fibre optique, serait-elle dans le modem de réception, dans le CPU, sur l’écran? Les auteurs nous proposent une solution : (traduction libre)

Il faudrait traiter le cyber-espace comme un « espace » distinct dans lequel le droit devrait s’appliquer de manière naturelle puisque l’entrée dans ce monde de communications numériques archivées se fait habituellement via un écran et une frontière de mots de passe. Il y a donc un lieu associé au cyberespace puisque l’accès aux messages est de nature persistante et accessible à plusieurs personnes. Vous savez quand vous êtes dans le cyberespace. Personne ne traverse ses frontières accidentellement. Pour être encore plus précis, le cybespace n’est pas un lieu homogène; les groupes, les activités et les plate-formes ont tous leur propre règle d’accès, leurs caractéristiques et distinctions qui leur sont propres. Mais la ligne qui différencie une transaction numérique et celle du monde non virtuel est aussi distincte et peut-être même plus importante que celles qui défférenties les frontières entre les différents gouvernements territoriaux. Traverser la frontière du cyberespace est un acte signifiant qui permettrait l’application d’un « droit du cyberespace » effectif pour ceux qui traversent les frontières du non numérique au numérique.

Si nous optons pour la frontière du mot de passe, déjà nous avons territoire pour lequel légiférer. Cependant ce territoire ne fait pas partie du monde physique et la tentative de légiférer ce territoire non physique ou même de tenter de contrôler le flux d’information entre ce territoire non physique et le territoire physique peut s’avérer vaine et illusoire.

Puisque l’ingénierie du web est basée sur un lieu de logique binaire, et non sur la géographie, toute tentative d’associer le lieu d’un message à un lieu physique est aussi futile que d’associer un atome à un bit. Qui plus est, les assertions de quelques autorités territoriales que ce soit qu’une activité numérique se passe sur son territoire géographique pourraient être contestées par toute autre autorité territoriale.

Et:

Puisque le contrôle du flot des électrons au travers des frontières étatiques est si difficile, un état qui chercherait à restreindre l’accès de ses citoyens à certains contenus, devra se couper complètement l’accès au web, se déconnectant lui-même du marché mondial, ou encore tenter d’imposer sa volonté sur le numérique mondial. Ce serait l’équivalent de tenter d’arrêter la route de la soie à sa frontière (au détriment de ses consommateurs et marchants locaux) ou tenter de légiférer sur l’entièreté du monde connu (à l’époque de la route de la soie).

Nous devons donc considérer le Net comme un territoire à part entière défini à partir de règles spéciales hors du contexte physique dans lequel nous nous trouvons et d’où nos lois s’appliquent. Si nous recadrons le cyberespace dans un nouveau contexte légal (international) nous pourrons plus facilement contrôler et définir les paramètres d’analyse des particularités de frontières, de temps et de matière qui influeront sur les aspects de nature intemporelle, immatérielle et internationale voire anationale des contrats cyberspatiaux dont nous parlait Me Gautrais.

Mais quel pourrait bien être ce nouveau cadre pour le cyberespace et historiquement qu’avons-nous fait devant des problèmes semblables? Encore une fois Johnson et Post nous éclairent :

Peut-être que l’analogie valorisant le plus l’idée d’un cadre juridique spécifique au cyberespace est celle de « the Law merchant », un ensemble de règles développé lors de la croissance rapide des transactions transfrontalières du moyen-âge afin de résoudre les conflits entre marchants qui ne pouvaient se régler auprès de leurs noblesses locales étant donné que les règles féodales ne s’appliquaient que sur leurs propres territoires. Les seigneurs locaux n’arrivaient pas à réguler ces sphères d’activités qu’ils comprenaient à peine et qui s’exécutaient hors de leurs frontières. La résultante de ces confusions fut l’émergence d’un nouveau système légal le Lex-Mercatoria. Les personnes qui comprenaient le plus les enjeux du commerce furent ceux qui en firent la promotion, ce qui ne remplaça pas ou ne fit pas disparaître les autres lois déjà existantes. Nous pourrions donc prétendre que c’est le même genre de phénomène qui se développe présentement dans le cyberespace.

Un autre exemple de coopération international résultant de la nature conflictuelle des intérêts nationaux pour l’exploitation d’un territoire anational est le système de traités de l’Antarctique .

L’esprit du traité est de valoriser l’utilisation pacifique de l’Antartique et d’assurer la conservation de sa faune et de sa flore et de son environnement naturel pour le plus grand bien de l’humanité.

L’intérêt de l’humanité (sous-entendons l’intérêt scientifique) est ici le leitmotiv qui a poussé les pays membres de l’ONU à définir un nouveau cadre légal qui régirait les intérêts nationaux différents sur ce territoire anational qu’est l’Antarctique. Finalement, un autre traité international a aussi tenté d’encadrer légalement un territoire anational et d’en définir les paramètres de l’utilisation commerciale. Il s’agit de : Agreement Governing the Activities of States on the Moon and Other Celestial Bodies.

Selon Ward and Partners les principes de droit spatial se résume à :

1. L’espace, incluant les corps célestes, est une province de l’humanité et sera développé au bénéfice de l’humanité;

2. L’espace, incluant les corps célestes, est libre d’être exploré, utilisé et exploité par tous;

3. Les corps célestes ne peuvent appartenir à aucune nation

4. Les corps célestes ne devront être utilisés qu’ »à des fins pacifiques; et

5. Le droit international s’étend à l’espace et aux corps célestes.

Et le traité de la lune:

1. L’étendue du droit international couvre la lune et les autres corps célestes

2. La lune et les autres corps célestes ne sont pas sujets à l’appropriation nationale au à sa souveraineté

3. Les corps célestes doivent être utilisés exclusivement à des fins pacifiques

4. Il y a une liberté d’accès à la lune à des fins scientifiques; et

5. les activités perturbant l’environnement lunaire sont prohibées.

Nous pourrions remplacé dans ces énoncés de principe les mots espace, lune et corps céleste par cyberespace et nous obtiendrions ce qui nous apparaît être un nouveau cadre légal international pouvant s’harmoniser dans le contexte du commerce électronique.

Dans ce plaidoyer en faveur de l’utilité des lois internationales pour l’encadrement du commerce électronique, nous avons insisté sur le besoin des consommateurs d’être rassurés par des mécanismes de protection internationaux. Nous avons aussi démontré la tangente procoopération internationale de l’OCDE pour le développement d’un nouveau cadre légal international. Nous avons aussi démontré par l’argumentaire de Me Gautrais, l’inefficacité du contrat cybernétique dans le contexte international. Nous avons prouvé grâce à Johnson et Post les limites structurelles de droit sur la nouvelle frontière de l’internet et nous avons illustré comment historiquement l’humanité a innové pour créer un nouveau cadre lorsque la territorialité d’un nouvel espace ne correspond pas au critère juridictionnel jusqu’alors existant.

Épilogue philosophique

Le cyberespace n’a pas de frontière, l’ONU non plus; le cyberespace est une création virtuelle, l’ONU aussi. Le cyberespace en lui-même et certains sites font désormais partie du patrimoine mondial comme d’ailleurs plusieurs sites écologiques, historiques ou même marins. L’héritage intellectuel, technologique et multimédia de même que divers bienfaits économiques, sociaux, culturels (et j’en passe) que le cyberespace apporte et apportera, appartient à tous et nous devons participer à l’élaboration des moyens de le protéger. Il ne faudrait pas que nos gouvernements capitulent devant la montagne de travail qu’il reste à faire ou pire, devant les pressions américaines. Je valorise la création spécifique d’une agence Onusienne à cette fin, car l’ampleur de la tâche à accomplir et les liens déjà douteux de certaines agences existantes avec des acteurs majeurs du monde internet et du gouvernement américain le justifient amplement. J’anticipe le plaisir de recevoir et d’envoyer des messages Gmail sans avoir à me soucier de l’interception de ceux-ci par un état sur lequel les politiciens qui me représentent n’ont aucun pouvoir d’intervention législatif, exécutif ou judiciaire.

Article publié le jeudi, 28 novembre 2019 sous les rubriques Droit et Internet et politique et internet.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

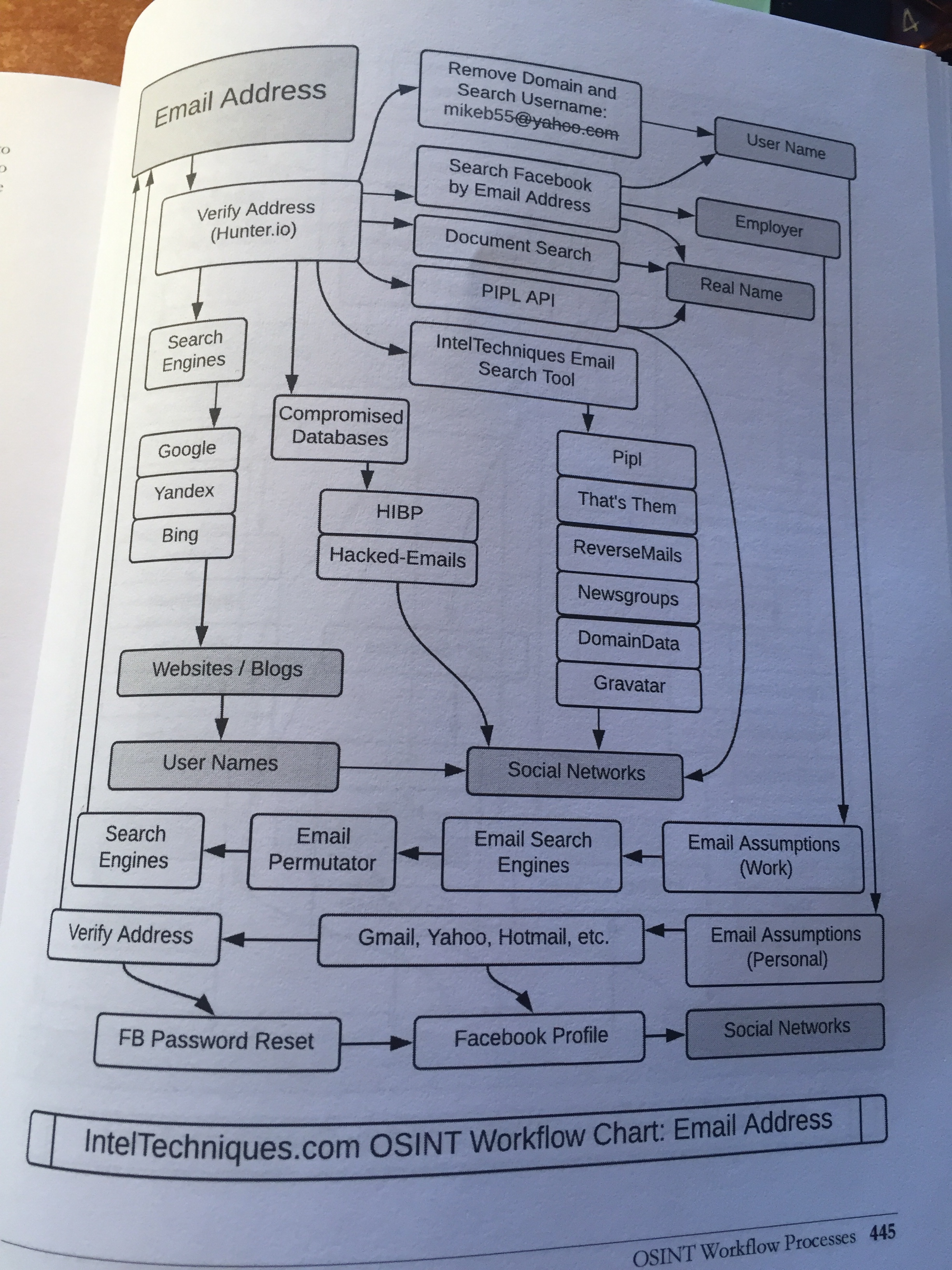

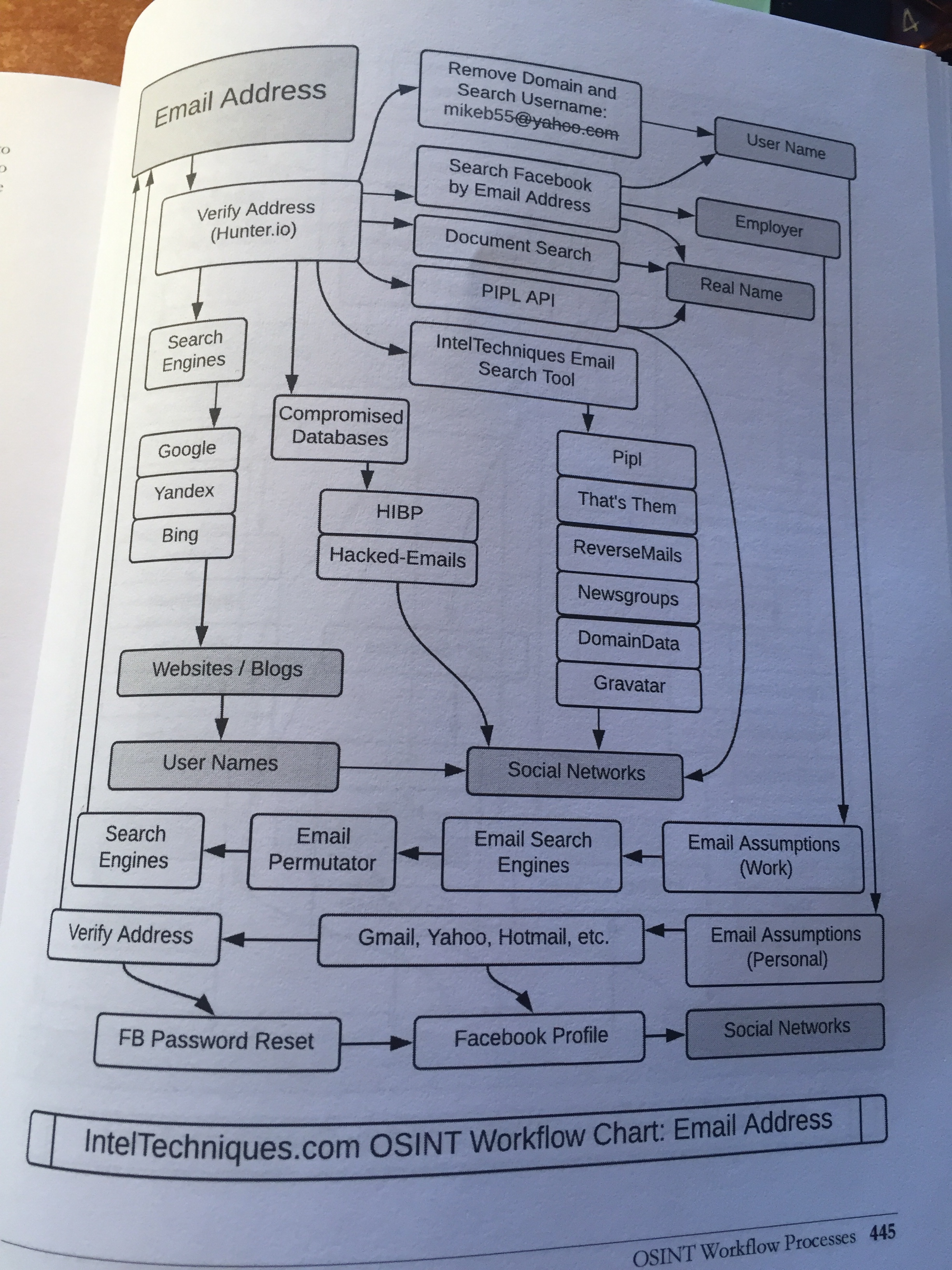

Comme j’ai été moi-même, à plusieurs reprises, victime de cyberharcèlement (j’ai fait condamner trois de mes harceleurs), j’ai développé une expertise pour les enquêtes numériques. En fait, il s’agit d’une série d’astuces, d’outils et de processus permettant de récolter des informations pouvant garnir un dossier de preuves pouvant servir un dossier de poursuite civile ou criminelle. Ces techniques sont tout à fait légales et se retrouvent sous l’appellation de « white hat » (chapeau blanc).

Un white hat (en français : « chapeau blanc ») est un hacker éthique ou un expert en sécurité informatique qui réalise des tests d’intrusion et d’autres méthodes de test afin d’assurer la sécurité des systèmes d’information d’une organisation. Par définition, les « white hats » avertissent les auteurs lors de la découverte de vulnérabilités. Ils s’opposent aux black hats, qui sont les hackers mal intentionnés.

L’une des bibles des techniques d’enquête Open source est le livre Open Source Intelligence Techniques de Michael Bazzell. Or, depuis cet été, Monsieur Bazzell et les enquêteurs virtuels ont beaucoup plus de difficulté à colliger des informations pertinentes sur la Plate Forme Facebook. C’est que depuis le mois de juillet, Facebook a pratiquement fermé tous les accès à son outil de Graph Search. Nous pouvons certes toujours colliger des informations sur Facebook, mais cela se fera manuellement au lieu de jouir de l’algorithme de recherche et de la capacité à faire des recherches spécifiques croisées. Une recherche croisée est par exemple d’être capable de voir en un coup d’œil tous les commentaires qu’un usager X aurait faits sur les statuts, photos et autres éléments d’un profil d’usagers Y. Comme Facebook est une machine très viral pour propager la haine et les cybercrimes, disons que c’est une mauvaise nouvelle pour ceux qui luttent éthiquement contre ceux- ci. Mais de toute évidence, les crimes ne se font pas que sur Facebook et les techniques d’investigation (tout comme les développeurs d’applications) se doivent de s’adapter aux très nombreux changements des accès, des algorithmes ou des politiques d’utilisation des principaux outils sociaux. C’est juste qu’après un tel changement, ce sera désormais beaucoup plus difficile d’exercer le même travail avec des résultats d’autant plus ardus.

Pour vous donner une idée de certaines des nombreuses techniques qui peuvent être utilisées par quelqu’un qui fait ce que l’on nomme OSINT Open source intelligence technique, voici une photo d’un processus permettant de valider une adresse de courriel ou pour trouver les informations de son propriétaire.

Open source est le livre open Source Intelligence Techniques, Sixth Edition, Maichael Bazzell, p. 445

Article publié le lundi, 18 novembre 2019 sous les rubriques Code-source libre, cybercriminalité, cyberintimidation, cybersécurité, Droit et Internet, Facebook, Gestion de crise, Médias sociaux et Terrorisme en ligne.

Vous pouvez suivre les commentaires sur cet article via ce fil RSS.

Vous pouvez laisser un commentaire ci-dessous ou un rétrolien à partir de votre site.

Libelés : Facebook Graph Search, Michael Bazzell, OSINT, OSINT Open source est le livre open Source Intelligence Techniques, Processus d'identification d'un courriel.